Jede Sekunde passieren 15 Ransomware-Angriffe.

Klick.

Klick.

|

Wenn es zu einem Cyberangriff kommt, kann je nach Ihrer Datensicherheitslösung viel schief (oder gut!) gehen. Verfolgen Sie unten den Ablauf eines Sicherheitsvorfalls aus zwei sehr unterschiedlichen Perspektiven:

Mit Veritas vs. Ohne

Achtung Eindringling!

Durch ein als Katzenvideo getarnter Phishing-Angriff wird Malware in Ihr Unternehmen eingeschleust. Die Anomalieerkennung identifiziert abnormale Datenübertragungen und löst Malware-Scans aus. Benutzer stellen Dateien, Server und Dienste wieder her, während Sie und Ihr Team Ihr Netzwerk prüfen und sperren.

Kurzbeschreibung: Anomalieerkennung

Video: Anomalieerkennung: Eine Best Practice zur Bekämpfung von Ransomware

Die Gefahr der Unwissenheit.

Ohne Zugriff auf die Malware-Scans von Veritas für Backup-Daten bleibt dieser Angriff unentdeckt, sodass die Hacker in Ruhe Ihre Umgebung auskundschaften können. In ähnlicher Weise können unstrukturierte Daten ohne Ihr Wissen exfiltriert werden, wenn Sie keine Warnungen über verdächtige Ereignisse nahezu in Echtzeit erhalten.

Der Ruf nach einem Cyber-Helden.

Sie arbeiten so schnell wie möglich, damit die Ransomware keine Kontrolle über Ihre Backups erlangt. Da Sie die Zero-Trust-Strategie nutzen, verwenden Sie unveränderliche Backups Unveränderliche BackupsDefinition:Ein unveränderliches Backup ist eine Sicherungsdatei, die nicht geändert oder gelöscht werden kann. Dies stellt sicher, dass Sie für den Fall von Angriffen oder anderen Datenverlusten über eine saubere Kopie mit wiederherstellbaren Daten verfügen. und verschlüsselte Daten. Durch nahezu in Echtzeit erfolgende Warnungen über den Zugriff auf sensible Daten lässt sich das kompromittierte Konto rasch identifizieren und deaktivieren.

Whitepaper: NetBackup Flex Scale

Kurzbeschreibung: IT-Analyse

Whitepaper: Recovery Vault

Was ich nicht weiß ... kann großen Schaden anrichten.

Es gibt plötzlich sehr viele Helpdesk-Tickets. Irgendetwas stimmt nicht, aber ohne Penetrationstests können Sie die Sicherheitslücken nicht bestimmen. Derweil verändern, löschen und verschlüsseln die Hacker Ihre Daten. Sogar Ihre Backups sind gefährdet, sofern sie nicht unveränderlich und unlöschbar sind.

Sie vs. Ransomware.

Während Sie sich kurz etwas zu trinken holen, erhalten Sie eine Warnung: Es wurde Malware gefunden. Sie beginnen damit, verdächtige Ereignisse zur Überprüfung zu kennzeichnen. Instant Rollback Instant RollbackDefinition:Instant Rollback für VMware erleichtert die Wiederherstellung in Minutenschnelle – von einem einzelnen Server bis hin zu einem ganzen Rechenzentrum – nach einem Ransomware-Angriff, indem es alle betroffenen Systeme wiederherstellt und unternehmenskritische Anwendungen und Daten direkt in der Produktionsumgebung sichert. and instant Access verkürzen die Wiederherstellungszeiten erheblich. Durchgängige, richtlinienbasierte Lösungen helfen, die Datenverluste auf einem Minimum zu halten.

Technische Kurzbeschreibung: Malware-Scans

Whitepaper: Isolated Recovery Environment

Es ist ein ungleicher Kampf.

Die Hacker gewinnen. IT-Administratoren haben Schwierigkeiten, auf Systeme zuzugreifen – einschließlich der Backup- oder Wiederherstellungsinfrastruktur. Die Produktivität bricht ein, das Unternehmen macht Verluste und der Druck ist hoch. Bei all dem Stress merken Sie nicht einmal, dass gerade der Cloud-Objektspeicher gelöscht wird.

Die Geschäftswelt steht nie still.

Die Gewährleistung der geschäftlichen Verfügbarkeit ist jetzt von entscheidender Bedeutung, daher arbeiten Sie und Ihr Team fieberhaft daran, wichtige Systeme wie SaaS-Workloads und Business-Programme wiederherzustellen. Indem Sie zur forensischen Berichterstattung übergehen, lokalisieren Sie den Explosionsradius in Ihren Cloud-Daten und weisen das IT-Team auf die wichtigsten Punkte hin.

Whitepaper: Veritas Alta™ SaaS Protection

Auf der Suche nach einer Rettungsweste.

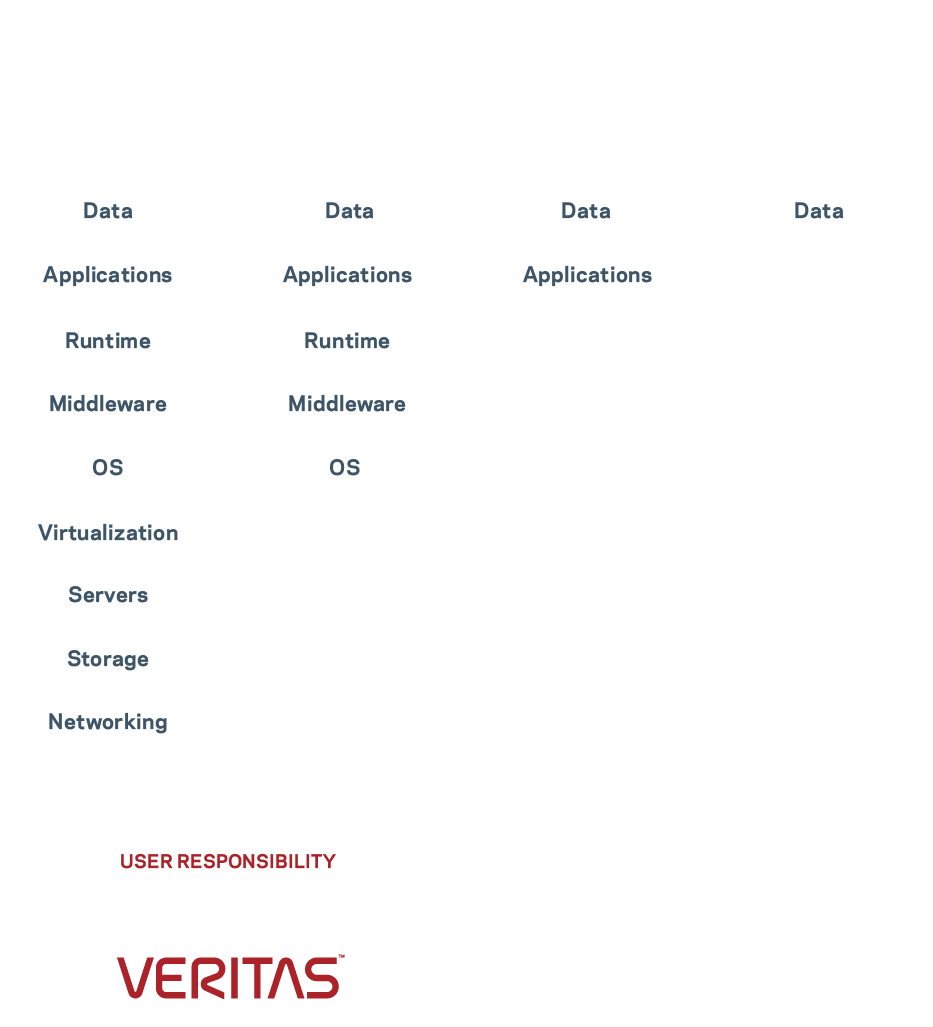

Sie werden von einem Datenleck-Tsunami erfasst – Konten sind gesperrt, Daten kompromittiert und Backups beschädigt. Und da Sie das Modell der gemeinsamen Verantwortung nicht beachtet haben, erkennen Sie erst jetzt, dass Anwendungsverfügbarkeit und Ausfallsicherheit IHR Problem sind.

Sie haben die Ausbreitung unter Kontrolle

Durch die Überprüfung der Datenzugriffsmuster identifizieren Sie Patient Null und den Infektionspunkt. Diese Erkenntnisse weisen den Weg zu kompromittierten Benutzerkonten und exfiltrierten Daten. Es gibt bereits Pläne, um gegen die Datenexfiltration vorzugehen, die jetzt greifen.

Datenblatt: Datensicherheit für Cloud-Workloads

Kurzbeschreibung: Vertraue niemandem, verifiziere jeden

Es herrscht das blanke Chaos

Der Geschäftsbetrieb ist zum Erliegen gekommen, eine Lösegeldforderung wurde gestellt und alle sind stark gestresst. Verzweifelt versuchen Sie herauszufinden, welche Daten und Anwendungen betroffen sind, haben aber nicht die richtigen Tools. Nicht mehr lange und die Verstöße gegen Vorschriften und Richtlinien werden ernsthafte Folgen haben.

Gute Nacht Ransomware!

Die Ransomware wurde zurückgeschlagen und Ihre Daten sind wiederhergestellt: Der Unternehmensbetrieb läuft wie gewohnt. Dank Ihres robusten Reaktionsplans konnten Sie das Risiko schnell ermitteln und die Wiederherstellung von einem sauberen Backup-Image starten. Jetzt haben Sie sich ein heißes Bad verdient, gefolgt von einer guten Nachtruhe.

Ein starker Zahlungsdruck.

Ein vertrauliches Dokument kursiert im Internet, was die Kunden beunruhigt und die Geschäftsleitung auf Trab hält. Der Druck, das geforderte Lösegeld zu zahlen, ist hoch. Außerdem werden Sie von frustrierten Mitarbeitern, die keinen Zugriff auf Apps in der Cloud haben, mit Anfragen um Rat und Support bombardiert.

Ein neuer Tag.

Kampfgestählt und energiegeladen führen Sie und die IT-Teams eine Überprüfung nach dem Vorfall durch. Verbesserungsbereiche werden identifiziert und diskutiert; Testszenarien aktualisiert. Sie fühlen sich zuversichtlich: Wenn der nächste Angriff kommt – und er wird kommen –, sind Sie vorbereitet.

Whitepaper: Best Practices zur Bekämpfung von Ransomware

Sie haben genug, aber gilt das auch für die Angreifer?

Der VP of Operations fordert Sie und den CTO auf, die Ursache für die Kompromittierung zu finden und einen Plan zur Behebung zu erstellen. Leider ist der Zero-Day aufgrund fehlender Forensik unbekannt, sodass das Unternehmen gezwungen ist, die Wiederherstellung von 1-Monat-alten Backups durchzuführen.

Übung macht den Meister.

Nach dem Angriff werden Ihre Einladungen zum nächsten Wiederherstellungstestlauf im gesamten Unternehmen bereitwillig angenommen. Die Bedeutung solcher Übungen ist jetzt allen bewusst geworden und die neuen Erkenntnisse sollen möglichst bald praktische Anwendung finden.

Whitepaper: Vorbereitung zum Schutz der Zukunft

Sie haben die Schlacht und den Krieg verloren.

Eine weitere vertrauliche Datei wurde online gestellt, der Betrieb ist eingefroren, die Dateninfrastruktur beschädigt und Malware breitet sich weiter aus. Es gibt keinen Ansatz zur Behebung und wenig Hoffnung, die Daten wiederherzustellen. Angesichts der unbeantworteten ernsten Fragen wurden Sie als Verantwortlicher ausgemacht und aufgefordert, Ihren Platz zu räumen.