Une attaque par ransomware se produit 15 fois par seconde.

Clic.

Clic.

|

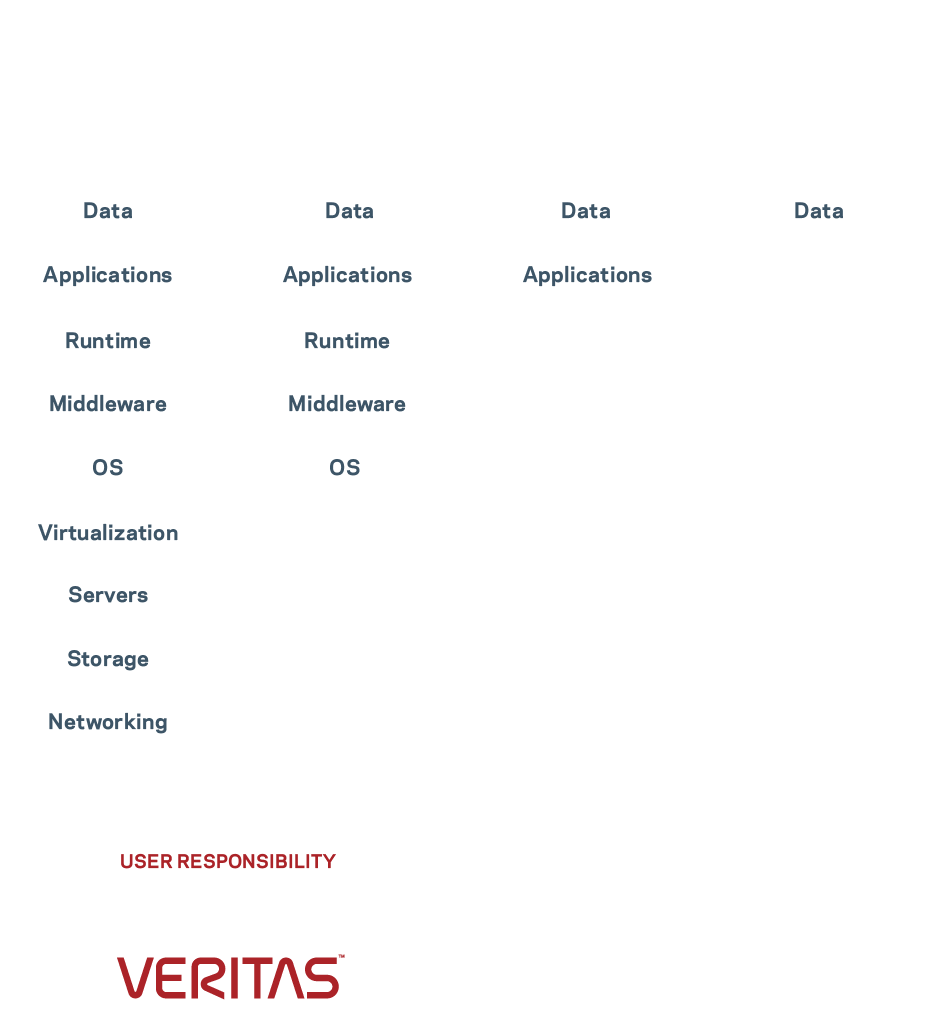

Lors d'une cyberattaque, beaucoup de choses peuvent mal (ou bien) tourner en fonction de votre solution de protection des données. Suivez un incident étape après étape selon deux scénarios :

Avec Veritas vs. Sans

Alerte à l'intrusion !

Une attaque de phishing, déguisée en vidéo de chat, libère des malwares dans votre organisation. La détection des anomalies permet d'identifier les transferts de données anormaux et de déclencher des analyses de malwares. Les utilisateurs restaurent les fichiers, les serveurs et les services, tandis que vous et votre équipe enquêtez et verrouillez votre réseau.

Brochure : Détection des anomalies

Vidéo : La détection des anomalies, une bonne pratique pour lutter contre les ransomwares

Vous devez disposer de toutes les connaissances.

Sans accès à un outil Veritas de recherche de malwares pour les données de sauvegarde, cette attaque ne sera pas détectée, laissant les pirates informatiques prendre le contrôle de votre environnement. De même, sans alerte en temps quasi réel en cas d'événements suspects, des données non structurées peuvent être exfiltrées à votre insu.

L'appel du héros.

Vous travaillez rapidement pour empêcher un ransomware de prendre le contrôle de vos sauvegardes. Avec la confiance zéro Confiance zéroDefinition:Le modèle de sécurité de Confiance zéro décrit une approche de la conception et de la mise en œuvre des systèmes informatiques qui consiste à "ne jamais faire confiance, toujours vérifier". Une stratégie Confiance zéro repose sur une évaluation et une vérification continues de l'accès au réseau, à chaque fois et pour chaque accès. Non seulement les utilisateurs, mais aussi les appareils et les charges de travail. , vous utilisez des sauvegardes immuables Sauvegardes immuablesDefinition:Une sauvegarde immuable est un fichier de sauvegarde qui ne peut être ni modifié ni supprimé. Le fait de disposer d'une sauvegarde immuable garantit que vous avez une copie sécurisée des données récupérables pour vous protéger contre les attaques ou autres pertes de données. et des données chiffrées. Les alertes en temps quasi réel concernant l'accès aux données sensibles vous permettent d'identifier et de désactiver rapidement le compte compromis.

Livre blanc : NetBackup Flex Scale

Brochure : IT Analytics

Livre blanc : Recovery Vault

Le manque d'informations peut vous nuire.

Le service d'assistance voit les tickets se multiplier. Quelque chose ne va pas, mais sans test de pénétration, vos vulnérabilités sont inconnues. Les pirates modifient, effacent et chiffrent vos données. Sans l'immutabilité et l'indélébilité sécurisées par défaut, même vos sauvegardes sont en danger.

Vous contre les ransomwares.

Alors que vous vous préparez rapidement un café, vous recevez une alerte : un logiciel malveillant a été détecté. Vous commencez à signaler les événements suspects pour qu'ils fassent l'objet d'une enquête. Le retour en arrière instantané et l'accès instantané Accès instantanéDefinition:Instant Access (accès instantané) permet aux administrateurs de machines virtuelles et de charges de travail d'accéder rapidement à leur machine virtuelle, de rechercher ce dont ils ont besoin et de récupérer leurs données, éliminant ainsi la dépendance à l'égard des administrateurs de sauvegarde. réduisent les délais de récupération. Des solutions cohérentes basées sur des règles permettent de minimiser les pertes de données.

Brochure technique : Recherche des logiciels malveillants

Livre blanc : Environnement de restauration isolé

Aucun doute.

Les pirates ont l'avantage. Les administrateurs informatiques ont du mal à accéder aux systèmes, y compris à l'infrastructure de sauvegarde ou de récupération. La productivité est en chute libre, l'entreprise perd de l'argent et la pression est forte. Vous ne vous rendez même pas compte que vos données dans le cloud sont en train d'être supprimées.

L’activité de l’entreprise ne peut pas d’arrêter.

Le maintien de la continuité de l'activité est essentiel en ce moment, c'est pourquoi vous et votre équipe travaillez rapidement pour restaurer les systèmes clés, tels que les charges de travail SaaS et les applications d'entreprise. En passant au rapport technique, vous localisez le rayon d'explosion dans vos données en cloud et indiquez à l'équipe informatique où elle doit concentrer ses efforts.

Livre blanc : Veritas Alta™ SaaS Protection

À la recherche d'un gilet de sauvetage.

Vous êtes emporté dans un tsunami de violation de données : comptes verrouillés, données compromises et sauvegardes corrompues. Et sans adhérer à un modèle de responsabilité partagée, vous ne réalisez que maintenant que la fiabilité des applications et la résilience des données sont VOTRE problème.

Contrôler la propagation

En examinant les schémas d'accès aux données, vous identifiez le patient zéro et le point d'infection. Ces constatations ont conduit à la compromission de comptes d'utilisateurs et à l'exfiltration de données. Des stratégies sont déjà en place pour atténuer les effets des données exfiltrées, vous les mettez donc en œuvre.

Fiche technique : Protection des données pour les charges de travail cloud

Brochure : Ne faire confiance à personne, tout vérifier

Le chaos règne

Les opérations ont cessé, une demande de rançon a été émise et tout le monde est sous pression. Affolé, vous essayez d'identifier les données et les applications qui ont été affectées, mais vous ne disposez pas des bons outils. Les questions de réglementation et de conformité ne tarderont pas à se poser.

Au revoir les ransomwares !

Le ransomware est déjoué et les données sont restaurées, vous êtes entièrement opérationnel. Grâce à votre solide stratégie d'intervention en matière de cybersécurité, vous avez pu identifier rapidement le risque et procéder à une reprise efficace en utilisant une image de sauvegarde non affectée. Vous méritez un bon bain chaud et une bonne nuit de sommeil.

On vous met la pression pour payer.

Un document sensible est mis en ligne, ce qui inquiète les clients et joue avec les nerfs de la direction. La pression pour payer la rançon est forte. Pendant ce temps, de nombreuses applications hébergées dans le cloud étant en panne, vous êtes confronté à des employés frustrés qui veulent des réponses et de l'aide.

Un nouveau jour.

Après avoir fait le plein d'énergie, vous et les équipes informatiques procédez à un examen de la situation après l'incident. Les domaines d'amélioration sont identifiés et débattus ; les scénarios de test sont mis à jour. Vous êtes confiant, lorsque la prochaine attaque se produira, et elle se produira, vous serez prêt.

Livre blanc : Meilleures pratiques pour lutter contre les ransomwares

Vous en avez assez, mais eux ?

Le vice-président des opérations vous demande, ainsi qu'au directeur de la technologie, de déterminer comment cette violation s'est produite et de préparer une stratégie de remédiation. Malheureusement, avec peu ou pas d'analyses techniques, le jour zéro n'est pas connu, ce qui oblige l'organisation à récupérer des sauvegardes vieilles d'un mois.

C'est en forgeant qu'on devient forgeron.

Au lendemain de l'attaque, vos invitations à la prochaine répétition de récupération sont acceptées sans hésitation par l'ensemble de l'organisation. Chacun apprécie mieux l'importance de ces exercices et est impatient de mettre en pratique tous les apprentissages récents.

Livre blanc : Se préparer à protéger l'avenir

Vous avez perdu la bataille et la guerre.

Un autre fichier sensible est mis en ligne, les opérations sont gelées, l'infrastructure de données est corrompue, le malware est toujours en liberté. Il n'y a aucun moyen de pression et peu d'espoir de récupérer les données. Les questions difficiles étant restées sans réponse, on vous a demandé de partir. Il fallait bien que quelqu'un prenne la responsabilité.