ランサムウェア攻撃は 1 秒に 15 件発生して います。

クリック。

クリック。

|

サイバー攻撃が発生したとき、多くの問題が発生するか、正常に処理できるかはデータ保護ソリューション次第です。以下のイベントシーケンスに従って、2 つの非常に異なる観点からサイバーセキュリティ侵害を体験してみてください。

ベリタスを活用 vs. ベリタスを未活用

侵入者です!

猫の動画を装ったフィッシング攻撃が企業にマルウェアを放ちます。異常検出によって異常なデータ転送が特定され、マルウェアスキャンがトリガされます。ユーザーはファイル、サーバー、サービスをリストアしますが、あなたのチームは調査とネットワークのロックダウンを担当します。

概要: 異常検出

動画: ランサムウェアに対抗するためのベストプラクティスとしての異常検出

気が付かなかったはサイバーでは禁止です。

バックアップデータ用のベリタスマルウェアスキャンツールへのアクセスがなければ、この攻撃は検出されないままとなり、ハッカーが環境を偵察することになります。同様に、不審なイベントがほぼリアルタイムで警告されなければ、知らないうちに非構造化データが漏えいする可能性があります。

サイバー攻撃を倒すヒーローの出番です。

ランサムウェアにバックアップを制御されないよう、すぐに取りかかります。ゼロトラスト ゼロトラストDefinition:ゼロトラストセキュリティモデルは、IT システムの設計と実装に対する「決して信頼せず、常に検証する」アプローチです。ゼロトラスト戦略は、ネットワークアクセスのすべてのアクセスに対して毎回の継続的な評価と検証に基づいています。ユーザーだけでなく、デバイスやワークロードも対象です。 を実践し、改ざん不可能なバックアップ 改ざん不可能なバックアップDefinition:改ざん不可能なバックアップとは、変更または削除できないバックアップファイルです。改ざん不可能なバックアップがあれば、攻撃またはその他のデータ損失から保護するための回復可能なデータの安全なコピーを確保できます。 と暗号化されたデータを活用しています。機密データへのアクセスに関しては、ほぼリアルタイムのアラートにより、侵害されたアカウントをすばやく特定して無効化できます。

ホワイトペーパー: NetBackup Flex Scale

概要: IT 分析

ホワイトペーパー: Recovery Vault

無知から被害が広がることがあります。

ヘルプデスクのチケットが急増しています。何か問題が起きていますが、侵入テスト検証がなく、脆弱性は不明です。ハッカーがデータを変更、消去、暗号化しています。デフォルトの保護である改ざん防止と消去防止がなければ、バックアップさえも危険にさらされるでしょう。

ランサムウェアに立ち向かいます。

軽く一杯飲もうとするとアラートが届きました。マルウェアが検出されたようです。調査のために不審なイベントへのフラグ付けを開始しましょう。インスタントロールバック インスタントロールバックDefinition:Instant Rollback for VMware は、影響を受けたすべてのシステムと保護されているミッションクリティカルなアプリやデータを稼働中の環境へ直接リストアすることによってランサムウェア攻撃から迅速にリカバリし、個々のサーバーからデータセンター全体まで、すべてを数分で立ち上げます。 とインスタントアクセス インスタントアクセスDefinition:Instant Access を使用すれば、VM 管理者とワークロード管理者が仮想マシンにすばやくアクセスし、必要なものを参照してデータを戻すことができるため、バックアップ管理者への負担を減らせます。 により、リカバリ時間は短くなります。一貫性があるポリシーベースのソリューションがデータ損失を最小限に抑えます。

技術概要: マルウェアスキャン

ホワイトペーパー: 分離型リカバリ環境

続行不可能になりました。

ハッカーの勝ちのようです。IT 管理者は、バックアップやリカバリインフラなどのシステムへのアクセスに苦労しています。生産性が急低下し、企業に金銭的な損害が生じ、プレッシャーが高まっていますが、あなたはクラウドオブジェクトストレージが削除されていることに気付いてさえいません。

ビジネスは決して止まりません。

現時点では事業継続が重要であるため、あなたとチームは、SaaS ワークロードやビジネスアプリなどの主要システムのリストアに迅速に取り組みます。フォレンジックレポートを参照してクラウドデータ内の影響範囲を特定し、フォーカスすべき場所を IT チームに知らせます。

ホワイトペーパー: Veritas Alta™ SaaS Protection

救命方法を必死に探します。

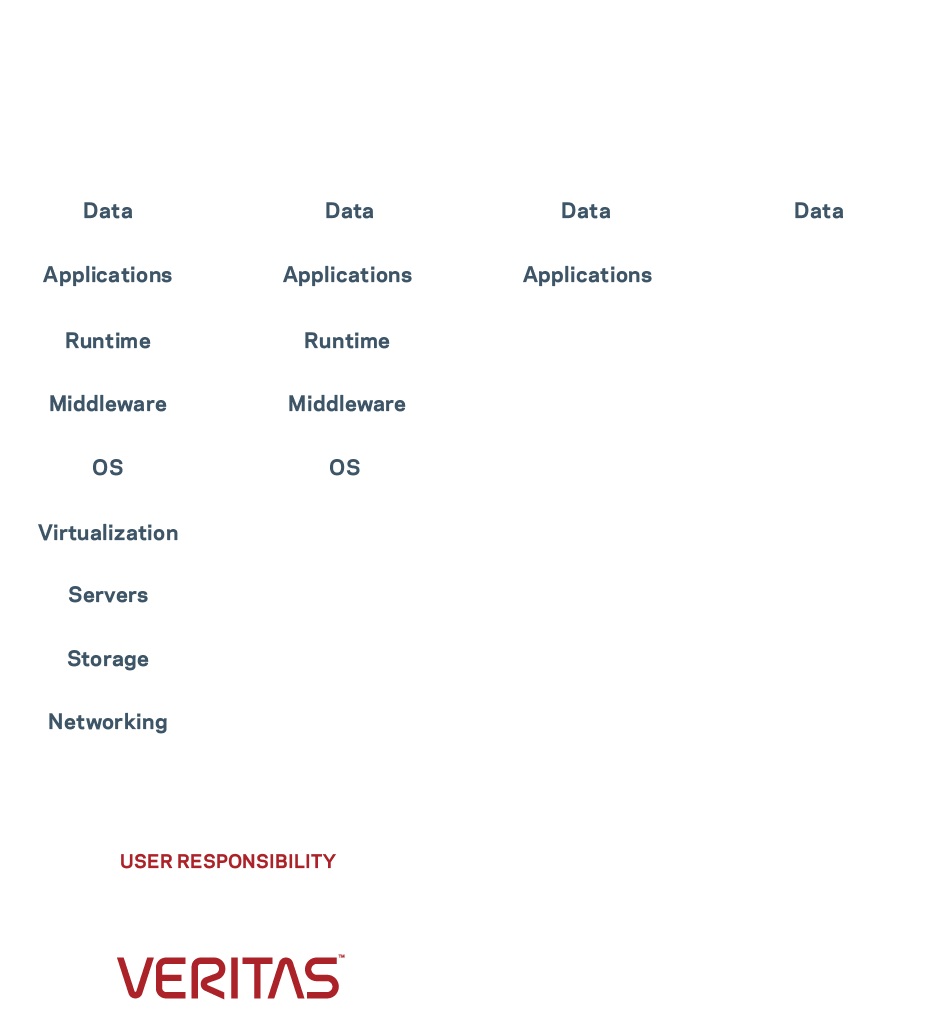

データ侵害の波にのまれてしまいました。アカウントはロックされ、データは侵害され、バックアップは壊されました。また、責任共有モデルに従っていないため、アプリケーションの信頼性とデータの回復力が自分たちの責任問題であることに今初めて気付いています。

拡散を制御しています

データアクセスパターンをレビューして、最初の感染場所を特定します。これらの調査結果から、侵害されたユーザーアカウントと漏えいしたデータが判明します。データの漏えいを低減するための計画はすでにあるので、それを実行に移します。

データシート: クラウドワークロードのデータ保護

概要: 何も信頼せず、すべてを検証する

大混乱が広がっています

業務は停止し、身代金要求が出され、誰もがストレスで消耗しています。慌ててどのデータとアプリケーションが影響を受けているかを特定しようとしていますが、適切なツールがありません。まもなく、規制やコンプライアンスの問題も発生するでしょう。

ランサムウェアは去りました。

ランサムウェアは阻止され、データはリストアされ、業務は完全に機能しています。堅ろうなサイバーセキュリティ対応計画のおかげで、リスクをすぐに特定し、影響を受けていないバックアップイメージを使用して迅速にリカバリできました。熱いお風呂に入って、ぐっすり眠りましょう。

支払いの圧力がかかっています。

機密文書がオンラインに投稿され、顧客と経営陣が不安を抱えています。身代金を支払うべきという圧力が高まっています。一方で、クラウドにホストされている多数のアプリが停止しており、従業員が苛立ちながら回答とサポートを求めています。

新たな 1 日です。

試練を乗り越え、活力を得て、あなたと IT チームは、インシデント後のレビューを実施しています。改善すべき領域を特定して話し合います。テストシナリオを更新します。自信がついたので、次の攻撃に対応する準備もできました。

ホワイトペーパー: ランサムウェアの脅威に対抗するためのベストプラクティス

ランサム攻撃はもうたくさんですが、関係者はどうでしょうか。

運用担当のバイスプレジデントが、あなたと CTO に、この侵害がどのように発生したかを特定し、修復計画を策定するよう求めてきます。残念ながら、フォレンジックがほとんど、あるいはまったくないため、ゼロデイが不明であり、企業がリカバリできるバックアップは 1 カ月前のものしかありません。

リハーサルで万全を期しておきます。

攻撃の直後に行われる次のリカバリリハーサルの案内は、企業全体で進んで受け入れられるでしょう。全員がこうした練習の重要性をより適切に理解したので、最近得た教訓をすべて実践しようとしています。

ホワイトペーパー: 将来を守るための準備

戦いに敗れてしまいました。

別の機密ファイルがオンラインに投稿され、業務は凍結し、データインフラは壊れ、マルウェアは野放しのままで手段はなく、データがリカバリされる見込みはほとんどありません。厳しい質問に答えられず、あなたは身を引くことを求められています。誰かが責めを負う必要があるのです。