仅一秒钟内就会发生15次勒索软件攻击!

您只是单击了一下鼠标。

您只是单击了一下鼠标。

|

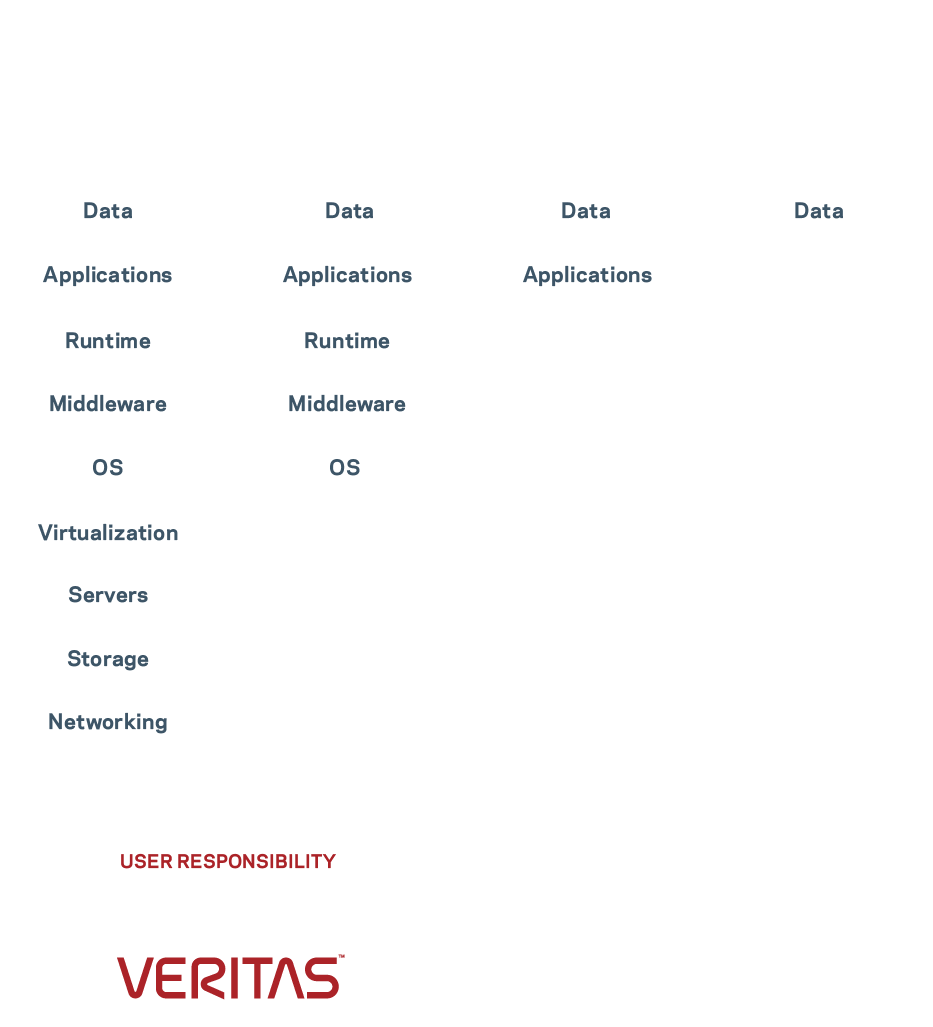

网络攻击来袭,您的数据保护解决方案有可能会出问题,无法正确运行。您可以按照如下顺序,体验两个场景下网络攻击事件带来的截然不同的影响:

部署了 Veritas 解决方案 vs. 未部署 Veritas 解决方案

入侵警报!

网络钓鱼攻击伪装成可爱的猫咪视频,在企业内植入恶意软件。异常检测可识别异常的数据传输并触发恶意软件扫描。用户可第一时间还原文件、服务器,恢复服务运行,您和您的团队可迅速调查并锁定网络中的感染源。

简介:异常检测

视频:异常检测是对抗勒索软件的最佳做法

未发现威胁,不代表威胁不存在。

如果没有部署 Veritas 恶意软件扫描工具进行备份数据扫描,网络攻击就会悄无声息地潜入系统,任由黑客窥探。同理,如果不能对可疑事件及时发出警报,非结构化数据就可能在不知不觉中被泄露。

关键时刻,迅速出击。

您可以快速出击,遏制勒索软件控制您的备份。践行零信任 零信任Definition:零信任安全模型是指基于“从不信任,一切皆需验证”理念设计和实施 IT 系统。零信任战略要求持续评估和验证网络访问权限,每一次访问都要通过验证。不仅要验证用户,还要验证设备和工作负载。 原则,并使用防篡改备份 防篡改备份Definition:防篡改备份是指无法篡改或删除的备份文件。部署防篡改备份确保您可从安全副本恢复数据,以防止因攻击或其他原因造成的数据丢失。 和加密数据。近乎实时的警报可发出敏感数据遭到访问的警告,从而快速识别和禁用被黑的账户。

白皮书:NetBackup Flex Scale

简介:IT Analytics

白皮书:Recovery Vault

不知不觉,险象环生。

服务部门工单数量激增。好像哪里不对劲,但因为缺乏渗透测试验证,您对系统漏洞一无所知,而黑客们正在篡改、清除和加密您的数据。如果缺少防篡改和不可擦除存储,未能主动建立起安全屏障,您的备份也会面临风险。

迎战勒索软件。

一杯热饮还没下喉,就收到一条警报:检测到恶意软件。您立即着手标记可疑事件,开始调查。即时回滚 即时回滚Definition:遭到勒索软件攻击后,Instant Rollback for VMware 可将所有受影响的系统和安全的关键任务应用程序及数据直接恢复到生产环境,在短短几分钟内恢复从单个服务器到整个数据中心的正常运行。 和即时访问 即时访问Definition:借助 Instant Access,虚拟机和工作负载管理员可快速访问虚拟机,查找所需内容并立即恢复数据,无须备份管理员的协助。 极大缩短了恢复时间。运用统一策略解决方案有助于最大限度减少数据丢失量。

技术简介:恶意软件扫描

白皮书:隔离恢复环境

这不是儿戏。

黑客们赢了。IT 管理员无法访问系统,更别说访问备份或恢复基础架构了。生产力直线下降,公司正在不断亏损,压力巨大。与此同时,您甚至不知道云对象存储正在被删除。

企业不能停摆。

维持业务连续性至关重要,因此您和您的团队应迅速行动,恢复关键系统,如 SaaS 工作负载和业务应用程序。根据调查报告找到云数据的泄露范围,并提醒IT团队需要重点解决的问题。

白皮书:Veritas Alta™ SaaS Protection

一切尽在掌控。

查看数据访问模式,找出零号病人和感染点。沿着这些发现顺藤摸瓜,可找出感染的用户帐户和泄露的数据。缓解数据泄露风险的计划早已部署到位,您可以立即付诸实践。

产品资料:面向云工作负载的数据保护

简介:从不信任,一切皆需验证

一片混乱…

运行已停摆,勒索信已发出,每个人都精神高度紧绷。场面一度混乱,您要试图确定哪些数据和应用程序遭到了感染,但手头又没有合适的工具。用不了多久,企业就会触发监管和合规问题。

再见,勒索软件!

勒索软件被阻止,数据已恢复,如今已完全恢复运营。在强大的网络安全响应计划下,您得以快速识别风险并使用未受感染的备份映像快速恢复。现在,您可以洗个热水澡,踏实睡个好觉了。

巨大的赎金支付压力。

黑客在网上发布了一份敏感文件,这让客户忧心忡忡,管理层也夜不能寐。支付赎金给大家造成了巨大压力。同时,大量云托管应用程序停机,员工倍感沮丧,一心想得到您的解答和支持。

新的一天。

通过了实战考验后,您浑身充满活力,正和 IT 团队开展事后调查。找出并探讨待改进的领域,同时更新测试方案。如今您对自己充满信心,无惧未来的任何攻击。

白皮书:应对勒索软件的最佳实践

您已经不堪重负,他们呢?

运营副总裁要求您和首席技术官找出泄露事件发生的原因,并制定相应的补救计划。不幸的是,由于几乎没有取证,整个团队对此一无所知,公司不得不从一个月以前的备份中恢复数据。

实践出真知。

在网络攻击真实发生后,整个公司的相关人员将非常乐于受邀参与您今后的恢复演习。大家都充分意识到了这些演习的重要性,并期待可以学以致用。

白皮书:未雨绸缪,防范未然

您的防勒之战最终以失败告终。

又一份敏感数据文件在网络上被泄漏,企业运行停滞,数据基础架构损坏,而恶意软件仍然逍遥法外。您手上没有任何筹码,数据恢复的希望渺茫。没能及时解决棘手问题,总得有人对此负责,因此公司要求您让位。