La cybersécurité : un sport collectif

À mesure que les données et infrastructures de votre organisation évoluent et se complexifient, la collaboration entre toutes les équipes impliquées dans la sécurité de l'information devient DE de plus en plus indispensable. Cette nécessité est particulièrement criante lors de la transition des centres de données locaux vers un environnement plus distribué, s'étendant aux périphéries du réseau et aux fournisseurs de services cloud public. Les ransomwares sont de plus en plus fréquents. Le coût total d'une violation de données ne cesse d’augmenter, avec une moyenne de 4,45 millions de dollars américains. Pour atténuer cette menace croissante, nous devons travailler ensemble et renforcer notre résilience.

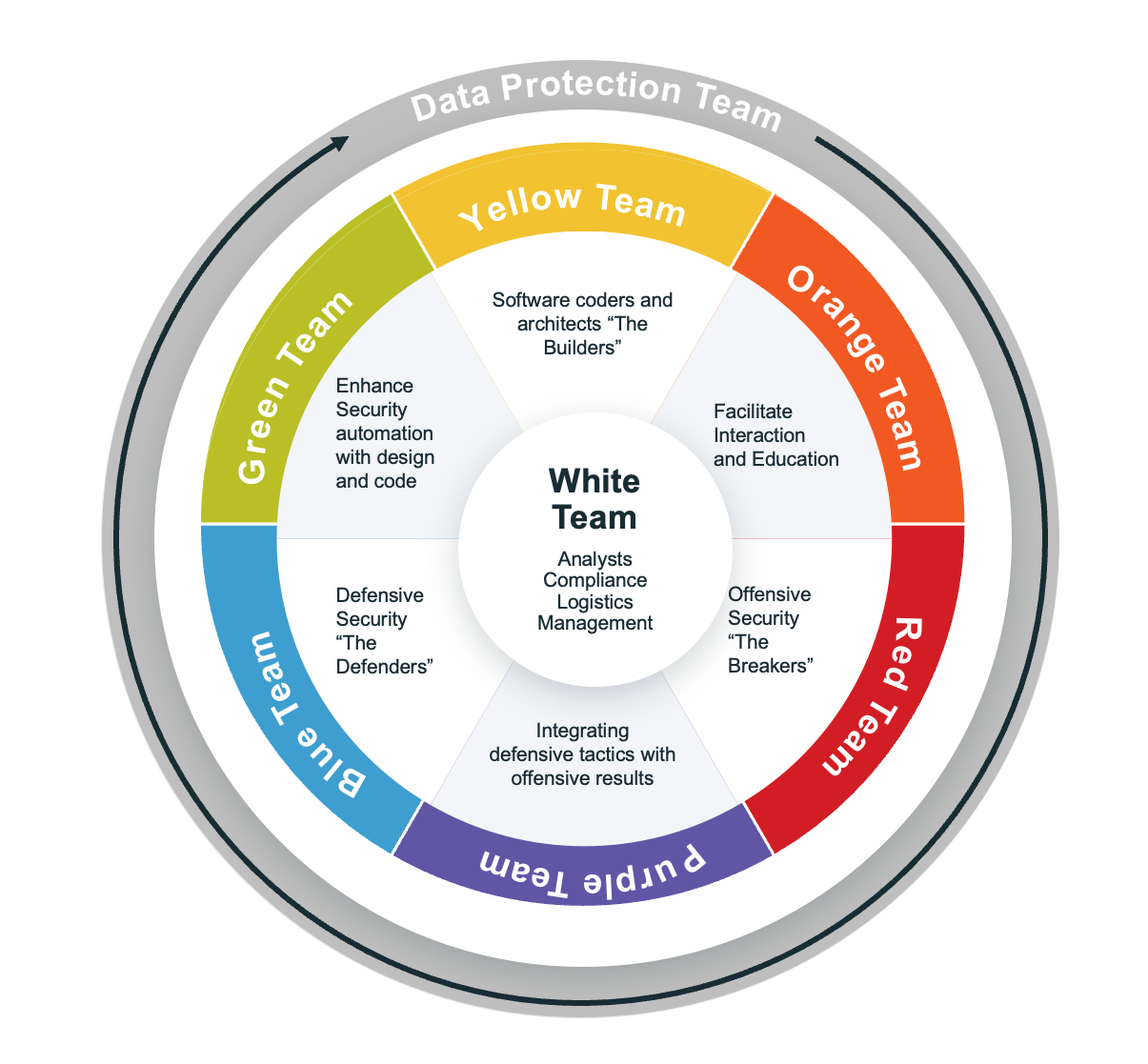

Les équipes de sécurité modernes sont organisées autour de sous-disciplines spécialisées, avec des outils et expertises différents. Vous avez peut-être entendu parler, ou travaillez actuellement au sein, des deux principaux groupes de cybersécurité : Red Team (équipe rouge) et Blue Team (équipe bleue) :

- L'équipe rouge se concentre sur la sécurité offensive et se compose d'employés ou de sous-traitants qui agissent en qualité de pirates informatiques éthiques, en trouvant des vulnérabilités en matière de sécurité que des personnes malveillantes pourraient exploiter.

- L'équipe bleue se concentre sur la sécurité défensive, en mettant en place des mesures de protection au sein de votre organisation.

Si vous voulez en savoir plus sur le fonctionnement de chaque équipe, vous pouvez consulter cet article.

Compte tenu des difficultés liées à la pénurie de compétences et aux budgets limités, imaginons que certains d'entre vous portent tour à tour chaque couleur pendant quelques heures ou minutes chaque jour. Vous pourriez avoir l’impression de faire partie de l’équipe arc-en-ciel. Si vous vous sentez dépassé et que vous souhaitez faire équipe avec quelqu'un d'autre pour vous aider, je serais ravi de vous présenter un nouveau collègue.

Nouveau membre de l'équipe de cybersécurité

Parmi toutes ces disciplines et équipes de sécurité colorées, une discipline n’est pas toujours la première à venir à l’esprit lorsqu’on parle de sécurité des données. Étant donné que cet article est publié par Veritas, un fournisseur de confiance en matière de protection des données, vous avez peut-être deviné que le « nouveau » membre de l’équipe est un administrateur de sauvegarde et de restauration.

Il déplace quotidiennement toutes vos données les plus importantes sur votre réseau, protégeant ainsi les données, les charges de travail, les bases de données, le stockage réseau, les systèmes d’exploitation et les serveurs virtualisés. Pour transférer toutes ces données à travers le réseau chaque jour, ces administrateurs en savent souvent bien plus sur votre réseau que vous ne pourriez l'imaginer. Ils savent quels réseaux sont connectés ou non et combien de temps il faut pour restaurer un ensemble de données important.

Pourquoi est-ce que je considère les administrateurs de sauvegarde et de restauration comme un nouveau membre de l'équipe ? La réponse se trouve dans le cadre NIST : la restauration. En fin de compte, si l’équipe de sécurité doit répondre à un incident de grande envergure, elle devra restaurer les données à partir des copies de sauvegarde. Pour être prêt à faire face à cette éventualité, les équipes de sécurité doivent s’entraîner et définir les modalités de collaboration efficaces pour récupérer les données sans risque de réinfection.

La sauvegarde et la restauration font partie intégrante de la cybersécurité

Malheureusement, la question ne se résume pas à « avez-vous une sauvegarde ? » Vous devez prendre en compte les objectifs de récupération, tels que les objectifs de point de récupération (RPO) et les objectifs de temps de récupération (RTO).

- Les RPO correspondent à la quantité de données que vous pouvez accepter de perdre. En fonction de votre tolérance au risque, vous pouvez définir des politiques de conservation telles qu'une copie sauvegardée 12 fois par jour, chaque jour, chaque semaine ou chaque mois. De cette façon, vous pouvez récupérer toutes les données antérieures à la date de sauvegarde en cas de besoin. Si vous suivez la stratégie de sauvegarde 3-2-1, vous disposez d'au moins deux copies (en plus de l'original) dans deux emplacements (par exemple, sur site et dans le cloud ou dans deux centres de données différents).

- Une fois que vous avez suffisamment de points de restauration pour couvrir le risque de perte de données, vous devez prendre en compte les RTO. Ces derniers correspondent au temps d'arrêt maximal acceptable, c'est-à-dire le délai entre le moment où vous décidez de restaurer les données et celui où toutes les données sont rétablies. Quelle que soit la vitesse de votre réseau, les volumes de données sont conséquents. Le transfert de données d'un point A à un point B prend du temps, en fonction de l'emplacement de stockage des sauvegardes et de la capacité d'écriture du système de réception.

Maintenant que je vous ai présenté quelques acronymes importants à propos de vos nouveaux alliés en matière de protection des données, parlons de l'intersection entre les équipes de sauvegarde/restauration et celles de sécurité..

Les stratégies de sauvegarde modernes nécessitent une analyse des logiciels malveillants et des anomalies. Si vous débutez dans le domaine de la sauvegarde, cela peut sembler surprenant. La sauvegarde était probablement propre au moment de sa création. Après tout, un antivirus ou une technologie de détection des menaces était en place sur le serveur d'origine des données. Ce qu'il faut comprendre, c'est qu'une sauvegarde est comme une machine à remonter le temps pour les données. Au fil du temps, les heuristiques ou signatures des logiciels malveillants évoluent, ce qui signifie que vos sauvegardes peuvent contenir des données infectées. Mais rassurez-vous, Veritas conserve ces données dans un format totalement inerte pour empêcher toute infection de vos systèmes. Cependant, vous devez vous assurer que vos données en production sont exemptes de logiciels malveillants et de vulnérabilités en vue d'une éventuelle restauration. Nous effectuons cette vérification automatiquement pour vous. Nous pouvons également utiliser des indicateurs provenant de l'infrastructure de sauvegarde, tels que des anomalies détectées dans les données ou des analyses de logiciels malveillants, pour informer les équipes de sécurité en intégrant NetBackup à une solution SIEM/SOAR.

Travailler ensemble

En rassemblant tous ces éléments, vous pouvez désormais constituer une équipe de cyber-résilience capable non seulement de protéger (équipe bleue) et de détecter (équipe rouge), mais aussi de restaurer vos données. Les principes fondamentaux de la résilience d'entreprise sont vastes et la protection des données et applications de votre organisation peut sembler intimidante. L'approche Veritas 360 Defense offre un plan d'action pour combattre les cybermenaces actuelles, vous permettant d'intégrer plus efficacement votre plan de reprise après sinistre dans vos équipes et outils existants. Avec Veritas et notre écosystème de partenaires, vous pouvez gérer et protéger toutes les charges de travail et tous les environnements.

En intégrant Veritas à votre équipe, vous pouvez répéter et restaurer dans un environnement de type sandbox sans affecter l'environnement de production. L'une des principales raisons pour lesquelles les organisations éprouvent des difficultés à tester leurs plans de reprise d'activité est leur impact sur la production. Les meilleurs résultats en matière de récupération orchestrée permettent des répétitions régulières et une amélioration continue de votre cyber-résilience.

Si vous ne deviez retenir qu'un conseil aujourd'hui, c'est de ne pas oublier d’inviter votre administrateur de sauvegarde à votre prochaine simulation sur table. Rassemblez tous les membres de votre équipe férus de sécurité autour de la table et testez, testez et re-testez votre cyber-résilience et l'orchestration de la reprise après sinistre.