Estratégia cibernética da Veritas: expandindo o ecossistema

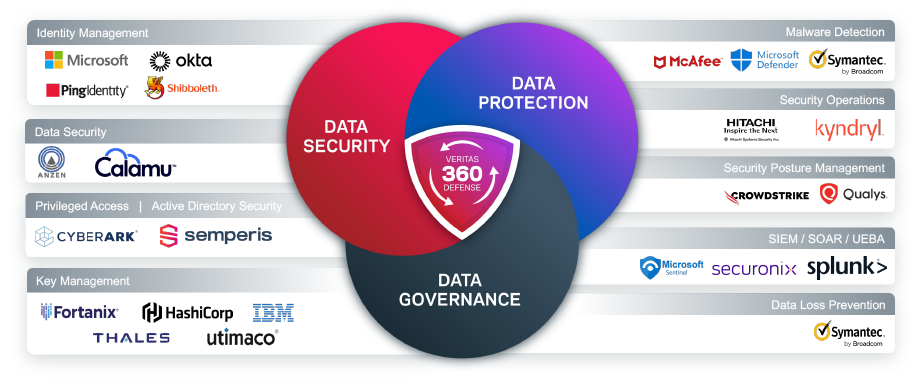

No ano passado, a Veritas apresentou a arquitetura Veritas 360 Defense, que combina de forma única proteção de dados, segurança dos dados e governança de dados com um ecossistema de parceiros. Com o Veritas 360 Defense, destacamos nossas soluções seguras desde a concepção e sempre seguras, que oferecem controle total sobre sua infraestrutura de dados. Como a proteção é um esforço em equipe, fizemos integrações com nossos parceiros do ecossistema de segurança do Veritas 360 Defense para interoperar e ampliar as soluções que você já usa.

Hoje, anunciamos a expansão do ecossistema de parceiros com novas integrações incríveis com as ferramentas e os processos que você já usa. Assim, você protege sua empresa e tem mais confiança ao se preparar para uma recuperação cibernética. Ao aproveitar as soluções de segurança e os processos existentes, você pode eliminar o isolamento das equipes de TI, segurança e governança para garantir uma postura de segurança mais resiliente em toda a infraestrutura e automatizar o monitoramento e a resposta a incidentes.

HashiCorp

Validação Veritas RedLab

No Veritas REDLab, realizamos testes constantemente em nossos produtos usando malware e as mais recentes ferramentas de exclusão em massa e criptografia. No ano passado, anunciamos que a Microsoft se tornou o primeiro parceiro do Veritas 360 Defense a obter a validação Veritas REDLab para o Microsoft Defender. Hoje, a HashiCorp se tornou mais um parceiro a obter essa validação para seus principais recursos de gerenciamento.

A HashiCorp é líder em software de gerenciamento de chaves de criptografia. Com gerenciamento e proteção centralizados das chaves de criptografia, você atende aos padrões de governança, alterna e distribui chaves de forma programada ou sob demanda, além de garantir que seus dados não sejam lidos por pessoas não autorizadas. Juntas, a HashiCorp e a Veritas fazem a criptografia dos dados em repouso, seja em fita, disco ou na nuvem, para evitar o roubo de dados.

Securonix

Aproveite a parceria da Veritas com a Securonix para gerar insights sobre o comportamento do usuário relacionado à proteção de dados do Veritas NetBackup. Com a Securonix, as operações de segurança monitoram os logs de atividade dos usuários do NetBackup para detectar ações ou padrões que indiquem comprometimento das contas, agentes internos mal-intencionados ou abuso de contas privilegiadas. Com o monitoramento contínuo das atividades dos usuários, as organizações podem melhorar a segurança e a confiabilidade da recuperação após desastres e cibernética.

Conversei com Mark Stevens, vice-presidente global e líder de canais e alianças da Securonix. Falamos sobre como a Veritas e a Securonix usam a integração e a IA para ajudar nossos clientes em comum a ver o panorama geral e se defender dessa nova forma predominante de ataque centrado no ser humano. Também discutimos as estatísticas preocupantes do Relatório de Ameaças Internas da Securonix, como o fato de que 25% das empresas tiveram seis ou mais violações no ano passado.

Anzen Technology Systems

Inúmeras organizações de vários setores lidam com dados extremamente confidenciais ou sigilosos em repouso, como dados armazenados, salvos em backup e arquivados. A segurança aprimorada de dados e a criptografia avançada da Anzen podem impedir ataques do tipo "Harvest Now, Decrypt Later". Com a fragmentação dos dados, é matematicamente impossível reconstruir os dados originais sem possuir todos os fragmentos. Esses fragmentos podem ser distribuídos geograficamente e/ou em diferentes plataformas de nuvem, e cada uma delas requer acesso autorizado e é reforçada por medidas próprias de segurança.

Calamu

A Calamu usa fragmentação e redundância para garantir a disponibilidade dos dados, mesmo durante um ataque, criando um data harbor da Calamu. Os dados de backup armazenados no data harbor podem se recuperar completamente de um ataque de ransomware com tempo de inatividade zero e sem ameaça de roubo de dados. A solução inclui opções na nuvem e no local e alertas de tentativa de comprometimento para dar às maiores instituições a confiança necessária para migrar as operações de dados para a nuvem.

Splunk

Aproveite a parceria da Veritas com a Splunk para gerar insights sobre o comportamento do usuário a partir de informações de auditoria da proteção de dados do Veritas NetBackup. Com o Splunk User Behavior Analytics (UBA), as operações de segurança monitoram os logs de atividade dos usuários do NetBackup para detectar ações ou padrões que indiquem comprometimento das contas, agentes internos mal-intencionados ou abuso de contas privilegiadas. Com o monitoramento contínuo das atividades dos usuários, as organizações podem melhorar a segurança e a confiabilidade da recuperação após desastres e cibernética.

Semperis

Embora a Semperis tenha sido incluída em nosso anúncio inicial do Veritas 360 Defense no ano passado, trabalhamos em conjunto para expandir a integração e melhorar o suporte à postura de segurança dos clientes.

Com o gerenciamento de caminhos de ataque da Semperis, você pode identificar e bloquear os caminhos que os invasores usam para atacar as soluções de proteção de dados:

- Identifique acessos vulneráveis, remova privilégios excessivos e crie zonas seguras para grupos com privilégios autorizados.

- Receba notificações em tempo real quando um usuário autorizado tentar entrar em um grupo com privilégios de acesso ao armazenamento da Veritas.

- Monitore continuamente o sistema de identidade em busca de alterações indesejadas e corrija automaticamente as configurações de risco para melhorar a postura geral de segurança e bloquear o acesso indesejado a dados comerciais confidenciais.

OCSF

Junto com nosso ecossistema crescente de parceiros que ajudam a escalonar o Veritas 360 Defense, nossa equipe de engenharia também busca a integração com um conjunto mais amplo de ferramentas e aplicativos por meio do OCSF. O Open Cybersecurity Schema Framework é um projeto de código aberto que fornece uma estrutura extensível para o desenvolvimento de esquemas. Dessa forma, se qualquer uma de suas ferramentas de segurança usar OCSF, a Veritas poderá fazer a integração por meio do registro em log de usuários e eventos padrão do setor. Isso permite que sua equipe correlacione as informações com mais facilidade em toda a infraestrutura usando um formato predefinido.

A integração com OCSF é apenas uma das diversas maneiras pelas quais a Veritas garante que as soluções sejam testadas para atender às normas e certificações do setor, como DoD STIG, NIST 800-53/37/171, validação FIPS, CMMC, IPv6TLS 1.3, ISO 15408 (Common Criteria), SOC2, IRAP e FedRAMP Ready for SaaS Protection, além dos testes em nosso ambiente isolado REDLab.

Veritas 360 Defense

Proteger os dados e aplicativos de sua organização pode parecer uma tarefa assustadora. Com a plataforma híbrida multinuvem da Veritas e nosso ecossistema de parceiros, você gerencia e protege todas as cargas de trabalho e ambientes com total confiança.

Saiba mais sobre o Veritas 360 Defense e as empresas do nosso ecossistema de parceiros de segurança e tecnologia durante o broadcast Alcançando a resiliência cibernética sem dúvidas.