Veritas Cyberstrategie – Erweiterung des Ökosystems

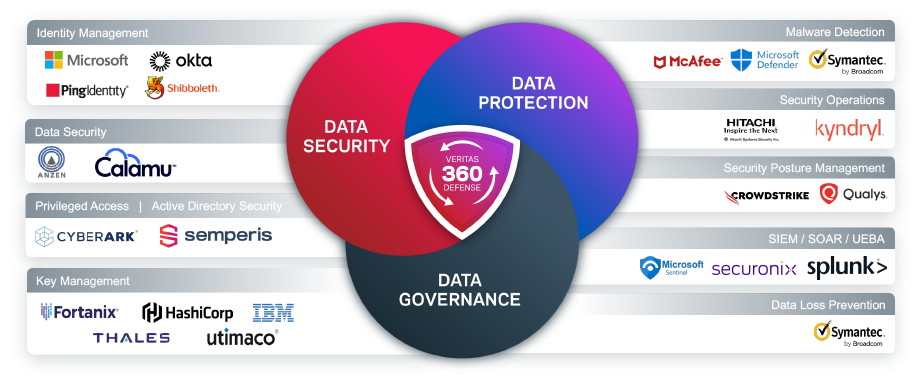

Im letzten Herbst stellte Veritas die Veritas 360 Defense- Architektur vor, die auf einzigartige Weise Schutz von Daten, Datensicherheit und Data Governance mit einem Ökosystem von Partnern kombiniert. Mit Veritas 360 Defense haben wir unsere Lösungen „Secure by Design“ und „Secure by Default“ hervorgehoben, die Ihnen vollständige Kontrolle über Ihre Dateninfrastruktur bieten. Da Sicherheit die Arbeit im Team erfordert, arbeiten wir mit unseren Veritas 360 Defense-Partnern aus dem Sicherheitsökosystem zusammen, um Ihre bestehenden Lösungen zu integrieren und zu erweitern.

Heute haben wir die Erweiterung unseres Partner-Ökosystems um fantastische neue Integrationen in Ihre vorhandenen Tools und Prozesse angekündigt, damit Sie Ihr Unternehmen absichern und sich auf eine zuverlässige Cyber-Wiederherstellung vorbereiten können. Durch die Nutzung vorhandener Sicherheitslösungen und -prozesse können Sie Silos zwischen IT-, Sicherheits- und Governance-Teams beseitigen, um eine stabilere Sicherheitslage in Ihrer gesamten Infrastruktur zu gewährleisten und die Überwachung und Reaktion auf Vorfälle zu automatisieren.

HashiCorp

Veritas REDLab-Validierung

Im Veritas REDLab testen wir unsere Produkte ständig mit Malware und den neuesten Massenlösch- und Verschlüsselungs-Tools. Im vergangenen Herbst haben wir bekannt gegeben, dass Microsoft der erste Veritas 360 Defense-Partner ist, der die Veritas REDLab-Validierung für Microsoft Defender erhalten hat. Heute wurde HashiCorp unser nächster Partner, der die Veritas REDLab-Validierung für seine Schlüsselverwaltungsfunktionen erhalten hat.

HashiCorp ist ein führender Anbieter von Software zur Verwaltung von Verschlüsselungscodes. Durch die zentrale Verwaltung und den Schutz Ihrer Verschlüsselungscodes wird sichergestellt, dass Sie die Governance-Standards einhalten, die Schlüssel planmäßig oder nach Bedarf rotieren und verteilen können und dass Ihre Daten für Unbefugte unlesbar sind. Gemeinsam sorgen HashiCorp und Veritas für die Verschlüsselung ruhender Daten – sei es auf Band, Festplatte oder in der Cloud – um Datendiebstahl zu verhindern.

Securonix

Nutzen Sie Veritas und Securonix, um Einblicke in das Benutzerverhalten bei der Datensicherheit von Veritas NetBackup zu erhalten. Mit Securonix können Sicherheitsabläufe NetBackup-Benutzeraktivitätsprotokolle überwachen, um Aktionen oder Muster zu erkennen, die auf die Gefährdung von Konten, böswillige Insider oder den Missbrauch privilegierter Konten hinweisen. Durch die kontinuierliche Überwachung der Benutzeraktivitäten können Unternehmen die Sicherheit und Zuverlässigkeit von Disaster Recovery und Cyber Recovery verbessern.

Ich habe mit Mark Stevens, Global VP und Leiter von Channels and Alliances bei Securonix, gesprochen. Wir haben untersucht, wie Veritas und Securonix Integration und KI nutzen, um unseren gemeinsamen Kunden zu helfen, das Gesamtbild zu sehen und diese neue Form von menschenzentrierten Angriffen abzuwehren. Wir haben auch die ernüchternden Statistiken aus dem Insider Threat Report von Securonix erörtert, darunter die Tatsache, dass 25 % der Unternehmen im vergangenen Jahr sechs oder mehr Sicherheitslücken hatten.

Anzen Technology Systems

Zahlreiche Unternehmen aus unterschiedlichen Branchen verarbeiten ruhende, außergewöhnlich sensible oder vertrauliche Daten – Daten, die gespeichert, gesichert und archiviert werden. Mit der verbesserten Datensicherheit und erweiterten Verschlüsselung von Anzen können Sie „Jetzt speichern, später entschlüsseln“-Angriffe vereiteln, und mit der Datenfragmentierung ist es mathematisch unmöglich, die Originaldaten zu rekonstruieren, ohne über alle Datenfragmente zu verfügen. Diese Fragmente können über geografisch unterschiedliche Standorte und/oder Cloud-Plattformen verteilt sein, die jeweils einen autorisierten Zugriff erfordern und mit eigenen Sicherheitsmaßnahmen ausgestattet sind.

Calamu

Calamu nutzt Sharding und Redundanz, um die Datenverfügbarkeit auch während eines Angriffs sicherzustellen, indem ein Calamu Datenhafen geschaffen wird. In einem Datenhafen gespeicherte Sicherungsdaten können sich nach einem Ransomware-Angriff vollständig selbst heilen, ohne dass es zu Ausfallzeiten kommt und ohne dass die Gefahr eines Datendiebstahls besteht. Die Lösung umfasst Cloud- und On-Premises-Optionen sowie Warnmeldungen bei versuchter Kompromittierung, um selbst den größten Institutionen die Sicherheit zu geben, Datenoperationen in die Cloud zu verlagern.

Splunk

Nutzen Sie Veritas und Splunk, um anhand der Auditinformationen von Veritas NetBackup Datensicherheit Einblicke in das Benutzerverhalten zu erhalten. Mit Splunk User Behavior Analytics (UBA) können Sicherheitsabteilungen NetBackup-Benutzeraktivitätsprotokolle überwachen, um Aktionen oder Muster zu erkennen, die auf eine Gefährdung von Konten, böswillige Insider oder den Missbrauch privilegierter Konten hinweisen. Durch die kontinuierliche Überwachung der Benutzeraktivitäten können Unternehmen die Sicherheit und Zuverlässigkeit von Disaster- und Cyber-Recovery verbessern.

Semperis

Während Semperis in unserer ersten Veritas 360 Defense-Ankündigung im letzten Jahr enthalten war, haben wir zusammengearbeitet, um die Integration zu erweitern und die Sicherheitslage der Kunden besser zu unterstützen.

Mithilfe des Angriffspfadmanagements von Semperis können Sie die Pfade identifizieren und schließen, die Angreifer nutzen, um auf Datensicherheitslösungen abzuzielen:

- Erkennen Sie riskante Zugriffe, entfernen Sie übermäßige Berechtigungen und erstellen Sie sichere Zonen für autorisierte, privilegierte Gruppen.

- Erhalten Sie Echtzeitbenachrichtigungen, wenn ein autorisierter Benutzer versucht, einer privilegierten Gruppe mit Zugriff auf den Veritas-Speicher beizutreten.

- Überwachen Sie das Identitätssystem kontinuierlich auf unerwünschte Änderungen und beheben Sie riskante Einstellungen automatisch, um die allgemeine Sicherheitslage zu verbessern und unerwünschten Zugriff auf vertrauliche Geschäftsdaten zu blockieren.

OCSF

Neben unserem wachsenden Ökosystem aus Partnern, die bei der Skalierung von Veritas 360 Defense helfen, hat unser Engineering-Team auch an der Integration mit einer größeren Anzahl an Tools und Anwendungen über OCSF gearbeitet. Das Open Cybersecurity Schema Framework ist ein Open-Source-Projekt, das ein erweiterbares Framework für die Entwicklung von Schemata bereitstellt. Dies bedeutet, dass Veritas eine umfassende Integration mithilfe der branchenüblichen Benutzer- und Toolprotokollierung ermöglicht, wenn Ihre vorhandenen Tools OCSF verwenden. Auf diese Weise kann Ihr Team die einzelnen Punkte Ihrer Infrastruktur mithilfe eines Standardformats einfacher verbinden.

Die OCSF-Integration ist nur eine der vielen Möglichkeiten, mit denen Veritas sicherstellt, dass unsere Lösungen getestet werden, um Industriestandards und Zertifizierungen zu erfüllen, einschließlich DoD STIG, NIST 800-53/37/171, FIPS-Validierung, CMMC, IPv6TLS 1.3, ISO Common Criteria, SOC2, IRAP und FedRAMP Ready for SaaS Protection sowie Tests in unserer isolierten REDLab-Umgebung.

Veritas 360 Defense

Der Schutz der Daten und Anwendungen Ihres Unternehmens kann eine gewaltige Aufgabe sein. Mit der hybriden Multi-Cloud-Plattform von Veritas und unserem Partner-Ökosystem können Sie alle Workloads und Umgebungen mit zweifelsfreier Ausfallsicherheit verwalten und schützen.

Erfahren Sie während unserer Rundsendung „Achieving Cyber Resilience with Zero Doubt“ mehr über Veritas 360 Defense und die Unternehmen in unserem Technology Partner-Ökosystem.