Estrategia cibernética de Veritas: ecosistema en expansión

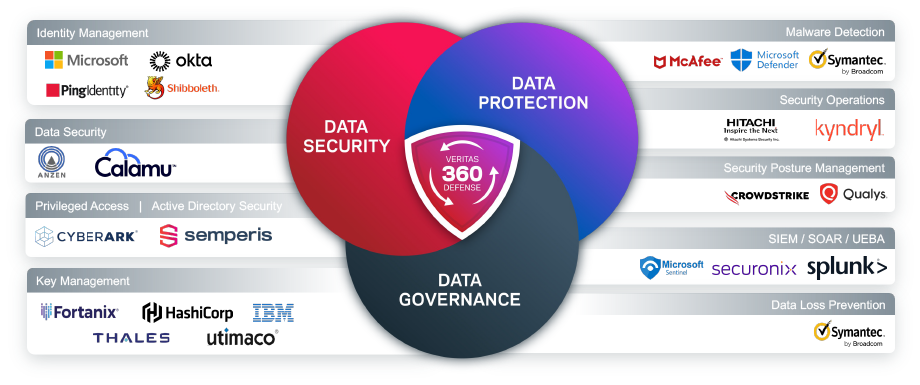

El otoño pasado, Veritas presentó la arquitectura Veritas 360 Defense, que combina de manera única la protección de datos, la seguridad de datos y la gobernanza de datos con un ecosistema de partners. Con Veritas 360 Defense, destacamos nuestras soluciones Secure by Design y Secure by Default que proporcionan un control completo en toda su infraestructura de datos. Dado que la seguridad es un deporte de equipo, nos integramos con nuestros partners del ecosistema de seguridad Veritas 360 Defense para interoperar y aumentar sus soluciones existentes.

Hoy, anunciamos la expansión del ecosistema de partners con fantásticas nuevas integraciones con sus herramienta y procesos existentes para que pueda asegurar su negocio y prepararse para una recuperación cibernética segura. Al aprovechar las solución de seguridad y los procesos existentes que ya tiene, puede eliminar los silos que existen entre los equipos de TI, seguridad y gobernanza para garantizar una postura de seguridad más resiliente en toda su infraestructura y automatizar el monitoreo y las respuesta a incidentes.

HashiCorp

Validación de Veritas REDLab

En Veritas REDLab, probamos constantemente nuestros productos con malware y las últimas herramientas de cifrado y eliminación masiva. El otoño pasado, anunciamos que Microsoft se convirtió en el primer socio de Veritas 360 Defense en lograr la validación de Veritas REDLab para Microsoft Defender. Hoy, HashiCorp se convirtió en nuestro próximo partner en lograr la Validación Veritas REDLab por sus capacidades de administración de claves.

HashiCorp es líder en software de gestión de claves de cifrado. La administración y protección centralizada de sus claves de cifrado garantiza que pueda cumplir con los estándares de gobernanza, rotar y distribuir claves de manera programada a petición y garantizar que sus datos sean ilegibles para partes no autorizadas. Juntos, HashiCorp y Veritas garantizan el cifrado de los datos en reposo, ya sea en cinta, disco o en la nube, para evitar el robo de datos.

Securonix

Aproveche Veritas y Securonix para proporcionar información sobre el comportamiento del usuario en la protección de datos de Veritas NetBackup. Con Securonix, las operaciones de seguridad pueden monitorear los registros de actividad de los usuarios de NetBackup para detectar acciones o patrones que indican compromiso de cuenta, información privilegiada maliciosa o abuso de cuentas privilegiadas. Con el monitoreo continuo de la actividad de los usuarios, las organizaciones pueden mejorar la seguridad y fiabilidad de la recuperación ante desastre y ciberataques.

Hablé con Mark Stevens, vicepresidente global y líder de Canales y Alianzas de Securonix. Exploramos cómo Veritas y Securonix utilizan la integración y la IA para ayudar a nuestros clientes conjuntos a ver el panorama general y a evitar esta nueva forma prevalente de ataque centrado en el ser humano. También discutimos las estadísticas aleccionadoras del Insider Threat Report de Securonix, incluido el hecho de que el 25 % de las organizaciones han tenido seis o más brechas el año pasado.

Anzen Technology Systems

Numerosas organizaciones en diversas industrias manejan datos excepcionalmente confidenciales o clasificados en reposo: datos almacenados, respaldados y archivados. La seguridad mejorada de los datos y el cifrado avanzado de Anzen pueden frustrar los ataques del tipo "cosechar ahora, descifrar después", y con la fragmentación de datos, es matemáticamente imposible reconstruir los datos originales sin poseer todos los fragmentos de datos. Estos fragmentos se pueden dispersar en ubicaciones geográficamente distintas y/o plataformas en la nube, cada una de las cuales requiere acceso autorizado y está reforzada con sus propias medidas de seguridad.

Calamu

Calamu utiliza el sharding y la redundancia para garantizar la disponibilidad de los datos, incluso durante un ataque, mediante la creación de un puerto de datos Calamu. Los datos de copia de seguridad almacenados en un puerto de datos pueden recuperarse completamente de un ataque de ransomware con tiempo fuera de servicio cero y sin amenaza de robo de datos. Su solución incluye opciones de nube e in situ e intentó comprometer las alertas para dar incluso a las instituciones más grandes la confianza necesaria para mover las operaciones de datos a la nube.

Splunk

Aproveche Veritas y Splunk para proporcionar información sobre el comportamiento del usuario a partir de la información de auditoría de la protección de datos de Veritas NetBackup. Con Splunk User Behavior Analytics (UBA), las operaciones de seguridad pueden monitorear los registros de actividad de los usuarios de NetBackup para detectar acciones o patrones que indiquen el compromiso de la cuenta, personas con información privilegiada o abuso de cuentas privilegiadas. Con el monitoreo continuo de la actividad de los usuarios, las organizaciones pueden mejorar la seguridad y fiabilidad de la recuperación ante desastre y ciberataques.

Semperis

Si bien Semperis se incluyó en nuestro anuncio inicial de Veritas 360 Defense el año pasado, hemos trabajado juntos para ampliar la integración y apoyar mejor la postura de seguridad de los clientes.

La gestión de rutas de ataque de Semperis le ayuda a identificar y cerrar las rutas que utilizan los atacantes para atacar las soluciones de protección de datos:

- Vea el acceso de riesgo, elimine los privilegios excesivos y cree zonas seguras para los grupos con privilegios autorizados.

- Reciba notificaciones en tiempo real cuando un usuario autorizado intente unirse a un grupo privilegiado con acceso al almacenamiento de Veritas.

- Supervise continuamente el sistema de identidad en busca de cambios no deseados y corrija automáticamente la configuración de riesgo para mejorar la postura de seguridad general y bloquear el acceso no deseado a datos empresariales confidenciales.

OCSF

Junto con nuestro creciente ecosistema de partners que ayudan a Veritas 360 Defense a escalar, nuestro equipo de ingeniería también ha estado trabajando en la integración con un conjunto más amplio de herramientas y aplicaciones a través de OCSF. El Open Cybersecurity Schema Framework es un proyecto de código abierto que ofrece un marco extensible para desarrollar esquemas. Esto significa que si alguna de sus herramientas de seguridad existentes utiliza OCSF, Veritas puede integrarse fuertemente a través del registro de usuarios y eventos estándar de la industria. Esto permitirá a su equipo conectar los puntos más fácilmente en su infraestructura a través de un formato estándar.

La integración de OCSF es solo una de las muchas formas en que Veritas garantiza que nuestras soluciones se prueben para cumplir con los estándares y certificaciones de la industria, incluidos DoD STIG, NIST 800-53/37/171, validación FIPS, CMMC, IPv6TLS 1.3, ISO Common Criteria, SOC2, IRAP y FedRAMP Ready para SaaS Protection, así como pruebas en nuestro entorno REDLab aislado.

Veritas 360 Defense

Proteger los datos y las aplicaciones de su organización puede resultar una tarea desalentadora. Con la plataforma híbrida multi-nube Veritas y nuestro ecosistema de partners de negocios, puede administrar y proteger todas las cargas de trabajo y entornos con cero dudas.

Conozca más sobre Veritas 360 Defense y las empresas de nuestro ecosistema de partners de seguridad y tecnología durante nuestra difusión Resiliencia informática con cero dudas.