Stratégie cybernétique Veritas—Élargir l'écosystème

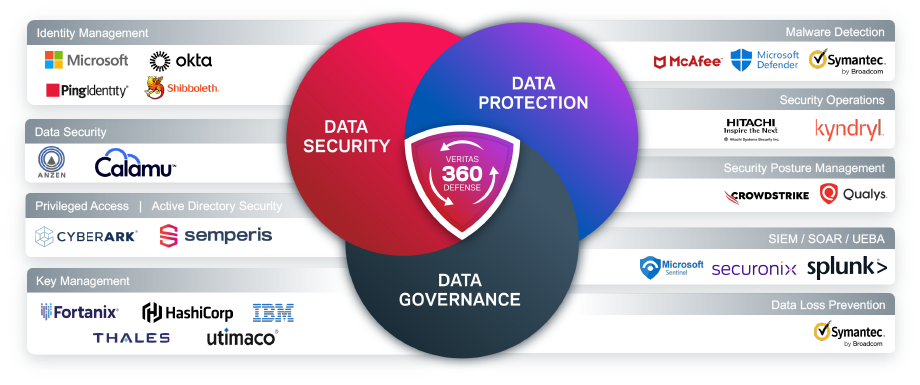

L'automne dernier, Veritas a présenté l'architecture Veritas 360 Defense qui associe la protection, la sécurité et la gouvernance des données de manière unique à un écosystème de partenaires. Avec Veritas 360 Defense, nous avons mis en avant nos solutions Secure by Design et Secure by Default qui permettent un contrôle complet de votre infrastructure de données. La sécurité étant un sport d'équipe, nous nous intégrons à nos partenaires de l'écosystème de sécurité Veritas 360 Defense pour opérer ensemble et améliorer vos solutions existantes.

Aujourd'hui, nous avons annoncé l'expansion de l'écosystème de partenaires avec de nouvelles et fantastiques intégrations à vos outils et processus existants afin que vous puissiez sécuriser votre entreprise et vous préparer à une récupération cybernétique en toute confiance. En tirant parti des solutions et des processus de sécurité dont vous disposez déjà, vous pouvez éliminer les silos qui existent entre les équipes informatiques, de sécurité et de gouvernance pour garantir une posture de sécurité plus résiliente dans l'ensemble de votre infrastructure et automatiser la surveillance et les réponses aux incidents.

HashiCorp

Validation Veritas REDLab

Au sein du Veritas REDLab, nous testons constamment nos produits face à des logiciels malveillants et les derniers outils de suppression de masse et de chiffrement. L'automne dernier, nous avons annoncé que Microsoft était devenu le premier partenaire Veritas 360 Defense à obtenir la validation Veritas REDLab pour Microsoft Defender. Aujourd'hui, HashiCorp est devenu notre prochain partenaire à obtenir la validation Veritas REDLab pour ses capacités de gestion clés.

HashiCorp est un chef de file dans le domaine des logiciels de gestion des clés de chiffrement. La gestion et la protection centralisées de vos clés de chiffrement garantissent que vous pouvez respecter les normes de gouvernance, effectuer une rotation et distribuer les clés de manière planifiée ou à la demande et garantir que vos données soient illisibles pour les parties non autorisées. Ensemble, HashiCorp et Veritas garantissent le cryptage des données au repos, que ce soit sur bande, sur disque ou dans le cloud, afin de prévenir le vol de données.

Securonix

Tirez parti de Veritas et Securonix pour fournir des informations à propos du comportement des utilisateurs pour la protection des données Veritas NetBackup. Avec Securonix, les opérations de sécurité peuvent surveiller les journaux d'activité des utilisateurs de NetBackup pour détecter les actions ou les modèles qui indiquent une compromission de compte, des initiés malveillants ou un abus de compte privilégié. Grâce à la surveillance continue de l’activité des utilisateurs, les organisations peuvent améliorer la sécurité et la fiabilité de la récupération cybernétique après un sinistre.

Je me suis entretenu avec Mark Stevens, vice-président mondial et responsable des canaux et des alliances chez Securonix. Nous avons étudié comment Veritas et Securonix utilisent l'intégration et l'IA pour aider leurs clients communs à avoir une vue d'ensemble et à repousser cette nouvelle forme d'attaque centrée sur l'humain. Nous avons également discuté des statistiques inquiétantes du rapport sur les menaces internes de Securonix, notamment du fait que 25 % des entreprises ont connu six violations ou plus l'année dernière.

Systèmes technologiques Anzen

De nombreuses organisations dans divers secteurs traitent des données exceptionnellement sensibles ou classifiées au repos - des données stockées, sauvegardées et archivées. La sécurité renforcée des données et le cryptage avancé d'Anzen peuvent contrecarrer les attaques de type « récolter maintenant, déchiffrer plus tard », et avec le partitionnement des données, il est mathématiquement impossible de reconstruire les données d'origine sans posséder tous les fragments de données. Ces fragments peuvent être dispersés dans des lieux géographiquement distincts et/ou sur des plateformes du cloud, chacun nécessitant un accès autorisé et renforcé par ses propres mesures de sécurité.

Calamu

Calamu utilise le partage et la redondance pour garantir la disponibilité des données, même en cas d'attaque, en créant un port de données Calamu. Les données de sauvegarde stockées dans un port de données peuvent complètement se remettre d’une attaque de ransomware sans temps d’arrêt et sans risque de vol de données. Leur solution inclut des options sur le cloud et sur site, ainsi que des alertes en cas de tentative de compromission, afin de donner aux plus grandes institutions la confiance nécessaire pour transférer les opérations de données vers le cloud.

Splunk

Tirez parti de Veritas et de Splunk pour fournir des informations sur le comportement des utilisateurs à partir des informations d’audit de la protection des données Veritas NetBackup. Avec les analyses du comportement des utilisateurs Splunk (ACU), les opérations de sécurité peuvent surveiller les journaux d’activité des utilisateurs NetBackup afin de détecter les actions ou les modèles qui indiquent une compromission de compte, des initiés malveillants ou une utilisation abusive des comptes privilégiés. Grâce à la surveillance continue de l’activité des utilisateurs, les organisations peuvent améliorer la sécurité et la fiabilité de la récupération cybernétique après un sinistre.

Semperis

Bien que Semperis ait été inclus dans notre annonce initiale de Veritas 360 Defense l'an dernier, nous avons travaillé ensemble pour étendre l'intégration et mieux soutenir la posture de sécurité des clients.

La gestion des chemins d'attaque de Semperis vous aide à identifier et à fermer les chemins utilisés par les attaquants pour cibler les solutions de protection des données :

- Voyez les accès à risque, supprimez les privilèges excessifs et créez des zones sécurisées pour les groupes privilégiés autorisés.

- Recevez des notifications en temps réel lorsqu'un utilisateur autorisé tente de rejoindre un groupe privilégié ayant accès au stockage Veritas.

- Surveillez en permanence le système d'identité pour détecter les changements indésirables et remédiez automatiquement aux paramètres à risque afin d'améliorer la posture de sécurité globale et de bloquer l'accès indésirable aux données sensibles de l'entreprise.

OCSF

Parallèlement à notre écosystème croissant de partenaires qui aident Veritas 360 Defense à évoluer, notre équipe d'ingénieurs a également travaillé à l'intégration d'un ensemble plus large d'outil et d'applications via OCSF. L'Open Cybersecurity Schema Framework est un projet à code source ouvert qui fournit un cadre extensible pour l'élaboration de schémas. Cela signifie que si l'un de vos outils de sécurité existants utilise OCSF, Veritas peut s'y intégrer fortement par le biais de la journalisation des utilisateurs et des événements standard du secteur. Cela permettra à votre équipe de plus facilement connecter les points de votre infrastructure grâce à un format standard.

L'intégration OCSF n'est qu'une des nombreuses façons dont Veritas s'assure que ses solutions soient testées pour répondre aux normes et certifications du secteur, dont DoD STIG, NIST 800-53/37/171, la validation FIPS, CMMC, IPv6TLS 1.3, ISO Common Criteria, SOC2, IRAP et FedRAMP Ready pour SaaS Protection, ainsi que des tests dans notre environnement REDLab isolé.

Veritas 360 Defense

Protéger les données et les applications de votre entreprise peut sembler une tâche ardue. Avec la plateforme hybride et multi-cloud Veritas et notre écosystème de partenaires, vous pouvez gérer et protéger toutes les charges de travail et tous les environnements sans aucune inquiétude.

Apprenez-en plus sur Veritas 360 Defense et les entreprises de notre écosystème de partenaires technologiques et de sécurité lors de notre diffusion intitulée Achieving Cyber Resilience with Zero Doubt (Atteindre la cyber-résilience sans aucune inquiétude).