En un mundo en el que los ciberdelincuentes ya no irrumpen, sino que simplemente inician sesión, ¿cuál es la mejor manera de proteger sus valiosos datos?

Todos tememos la idea de que nos roben nuestra identidad. La vulnerabilidad, el desconocimiento y la ansiedad en torno a quién y por qué alguien haría esto. Bueno, imagínese si esa identidad fuera la credencial administrativa de su solución central de resiliencia informática.

Con el aumento del robo de credenciales, los ataques basados en información privilegiada, la escalada de privilegios y las amenazas persistentes avanzadas ya no solo se dirigen a los sistemas de producción o perimetrales, sino que van a por su última línea de defensa: su infraestructura de protección de datos.

Ahora más que nunca, los administradores de protección de datos son los principales objetivos para el robo de credenciales, debido a su importante acceso a datos valiosos de la organización. Con la ayuda de la IA, los ciberdelincuentes pueden crear simultáneamente ataques más sofisticados e iniciarlos de manera más eficiente. Ya sea que se trate de esquemas de phishing generados por IA generativa, el uso de deepfakes de video o el aprovechamiento de otras formas novedosas de suplantación de identidad, el robo o simplemente convencer a la gente para que entregue credenciales involuntariamente se ha convertido en un enfoque preferido, ya sea dirigido a ejecutivos, otros usuarios finales o administradores de sistemas.

Según un informe de IBM de 2024, los ataques que aprovechan las credenciales válidas aumentaron un asombroso 71 % año tras año.¹ Esta tendencia alarmante pone de relieve la necesidad urgente de aumentar la vigilancia y adoptar medidas de seguridad especializadas. Depender únicamente de las soluciones de inicio de sesión único (SSO) de toda la empresa ya no es suficiente. Las organizaciones deben fortalecer su infraestructura de protección de datos con controles de seguridad dedicados como autenticación multifactor (MFA), autorización multipersona (MPA), Administración de acceso privilegiado (PAM) y otras defensas sólidas. La protección contra el robo de credenciales es primordial para defender el activo más preciado de su organización: sus datos.

Un cambio fundamental

Hace solo unos años, conceptos como la inmutabilidad, la detección de anomalías y el análisis de malware eran puntos focales clave para fortalecer las defensas de protección de datos. En la actualidad se consideran fundamentales. Imprescindibles. Incluso las apuestas de mesa. Estas capacidades han obligado a los ejecutores de amenazas a cambiar más hacia los “destinos blandos” al aprovechar el phishing, la ingeniería social, la fatiga de MFA y otros ataques basados en credenciales para iniciar sesión, no entrar, en su infraestructura.

A medida que los ejecutores de amenazas han evolucionado, también deben hacerlo nuestras estrategias de defensa. Nos encontramos en una coyuntura crítica en la que la brecha entre el crecimiento exponencial del valor, el volumen y la vulnerabilidad de los datos, y la capacidad de sus equipos para protegerlos y asegurarlos se está ampliando. Cuanto más amplia sea esta brecha, mayor será la probabilidad de que se produzca una brecha de seguridad importante, un tiempo fuera de servicio prolongado y/o riesgos de incumplimiento de la privacidad de los datos.

Entonces, ¿cómo se aborda un escenario en el que todos sus datos, en todo el mundo, se ven potencialmente afectados? ¿Cómo recuperarse con rapidez y confianza después de una vulneración cibernética exitosa? ¿Cómo sabe que está recuperando datos limpios? ¿Cómo se asegura de que esto no vuelva a suceder? ¿Cómo se hace todo esto con un equipo cada vez más compuesto por generalistas de TI? Estas son algunas de las realidades de Cyber Recovery hoy. Alerta de spoiler: es un juego completamente diferente en comparación con la recuperación ante desastres tradicional.

Fortalecimiento de la resiliencia informática con nuevas soluciones impulsadas por IA

Hoy estamos revelando una serie de nuevas capacidades diseñadas para combatir la última ronda de ciberamenazas en constante evolución. Las nuevas soluciones de productos impulsadas por IA incluyen una nueva solución de autodefensa adaptativa, detección mejorada de anomalías de entropía y un nuevo copiloto operativo impulsado por AI generativa. También anunciamos nuevos servicios de evaluación y recuperación de la resiliencia cibernética, nuevos partners del ecosistema de seguridad y mucho más.

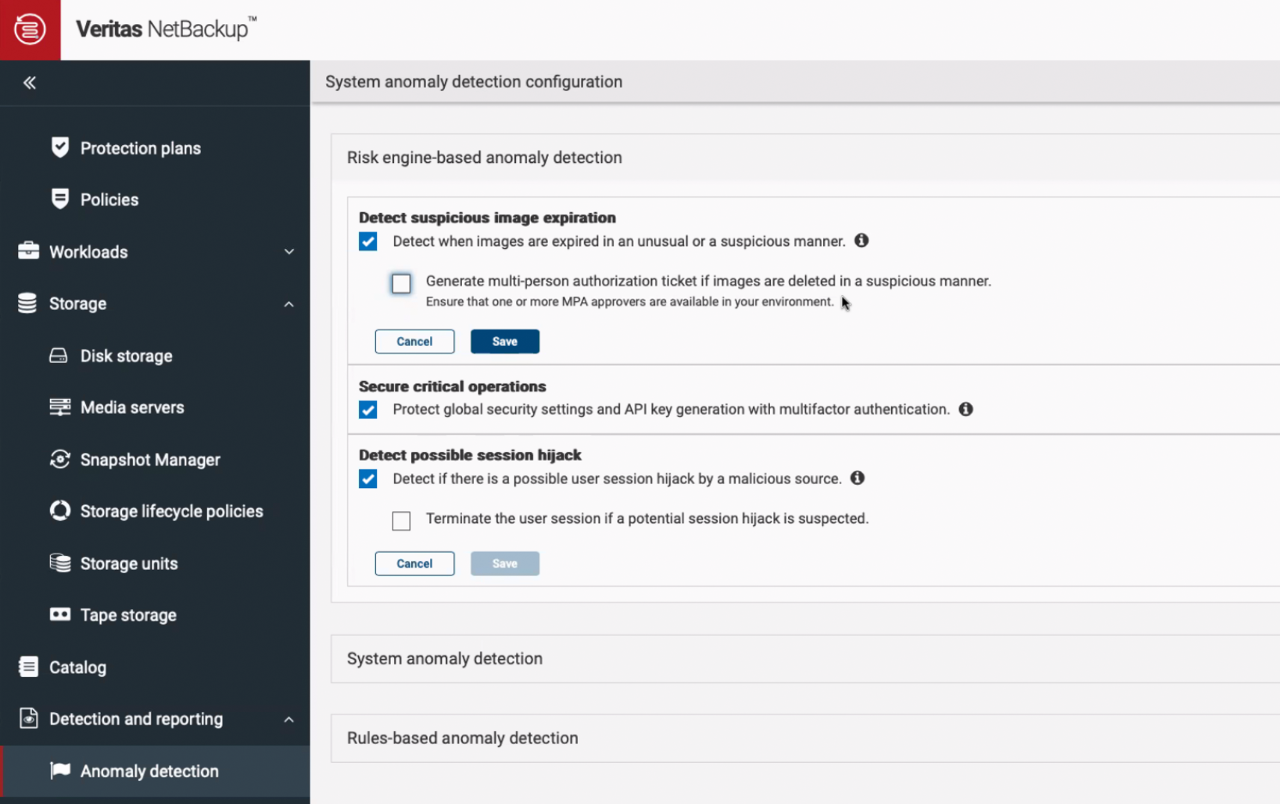

Solución de autodefensa adaptativa

Presentamos la primera solución de protección de datos autodefensiva de la industria: una defensa innovadora y automatizada contra ataques de ransomware basados en el comportamiento del usuario. Veritas NetBackup y Veritas Alta™ Data Protection ahora monitorean activa y continuamente el comportamiento del usuario administrador y ajustan las defensas como la autenticación multifactor y los desafíos de autorización de múltiples personas de manera dinámica cuando se detectan anomalías en los comportamientos administrativos. Esta solución adaptativa, de autoaprendizaje y de autodefensa es una primicia para la protección de datos empresariales.

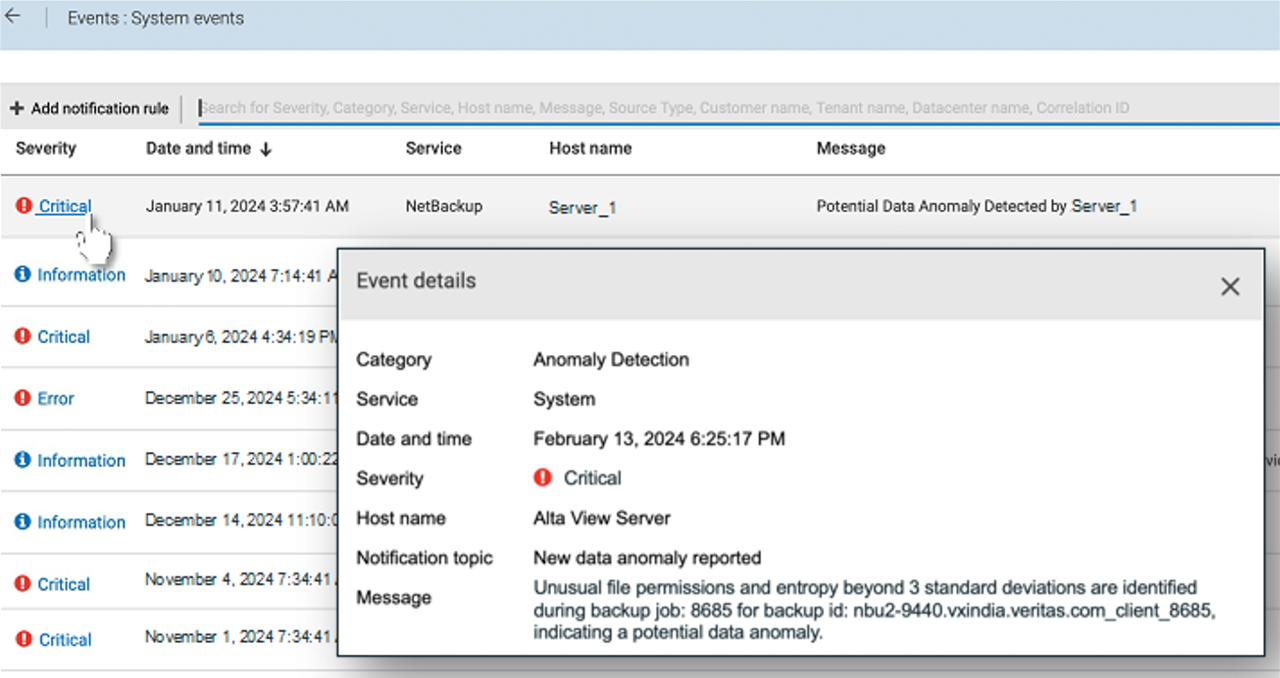

Detección de anomalías de entropía

Por supuesto, hemos estado haciendo detección de anomalías de datos de series temporales durante bastante tiempo. Esta técnica establece líneas base estables mediante el análisis de patrones de copias de seguridad durante varias semanas, al tiempo que aprende continuamente las características granulares de los datos únicos para los cambios de activos protegidos. Esta estrategia de aprendizaje es agnóstica para cualquier tipo de ransomware y se conoce como aprendizaje de cero disparos. La novedad es que hemos realizado mejoras significativas en la forma en que lo hacemos: ahora podemos detectar anomalías en línea a medida que se realizan las copias de seguridad, con un impacto casi nulo en el rendimiento y, al mismo tiempo, eliminar la necesidad de recursos adicionales o incurrir en altos costos informáticos en la nube asociados con el análisis post-hoc. Esta innovación pendiente de patente ayuda a reducir el tiempo para encontrar y señalar posibles anomalías para una mayor investigación, lo que es especialmente importante para limitar el posible radio de explosión de una infracción.

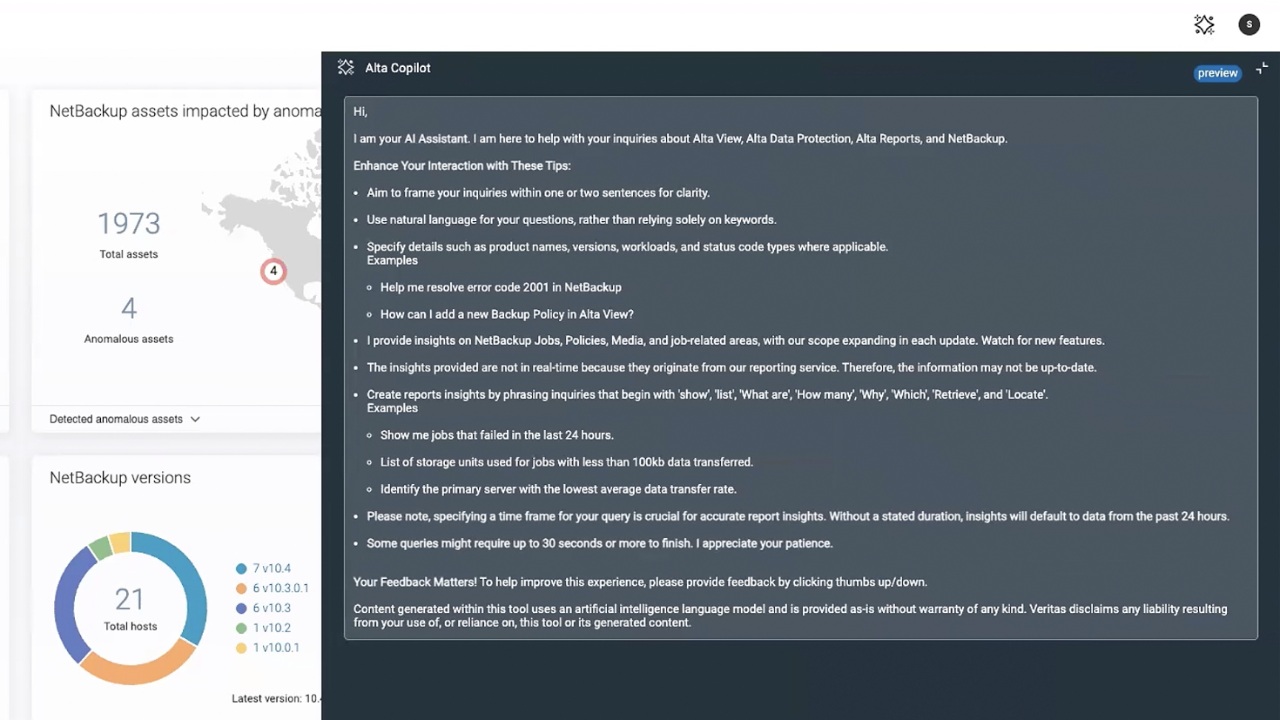

Copiloto operativo impulsado por IA

Por último, pero no menos importante, estamos anunciando Veritas Alta™ Copilot, un asistente operativo impulsado por IA generativa diseñado para ayudar a los administradores de protección de datos de todos los niveles a mantenerse al día con el alcance y la escala cada vez mayores de sus responsabilidades. Veritas Alta Copilot utiliza Retrieval Augmented Generation (RAG) con Modelos grandes de lenguaje de última generación para proporcionar una experiencia de usuario conversacional similar a tener experto altamente especializados en espera para ayudar a configurar y proteger sus sistemas.

Actuando como una "asistencia humana", Veritas Alta Copilot identifica rápidamente las vulnerabilidades cibernéticas y las eficiencias operativas, recomienda cambios de configuración proactivos y guía a los usuarios a través de tareas avanzadas de gestión de datos sin esfuerzo, lo que les permite extraer el máximo valor de sus inversiones en tecnología.

Servicios de evaluación de la resiliencia informática

Al darnos cuenta de que, a pesar de toda la excelente orientación que la IA puede proporcionar, a veces nuestros clientes aún quieren ayuda humana para aumentar sus propias habilidades, presentamos los servicios de evaluación de resiliencia informática cibernética de Veritas, diseñados para alinear sus prácticas de seguridad con las prácticas recomendadas de la industria en protección de datos y seguridad para optimizar su postura de seguridad. A través de evaluaciones integrales, nuestro equipo de expertos evalúa sus prácticas de seguridad e identifica áreas de mejora. Las evaluaciones periódicas ayudan a mantener un sólido estado de preparación, lo que le permite adelantarse a las amenazas y vulnerabilidades emergentes.

Después de un incidente cibernético, los servicios de evaluación de resiliencia informática de Veritas se vuelven fundamentales para facilitar el proceso de restauración. Nuestro equipo de expertos brinda apoyo inmediato para evaluar el alcance de los daños e identificar áreas críticas para la recuperación. Con acceso a nuestro experimentado equipo de respuesta de recuperación, disponible las 24 horas del día, los 7 días de la semana, recibirá asistencia y orientación oportunas para restaurar datos y sistemas esenciales. La consulta personalizada garantiza una transición fluida de regreso a las operaciones comerciales normales, minimizando el tiempo fuera de servicio y permitiendo una recuperación rápida. Con Veritas, la resiliencia no es solo una meta, es una garantía, incluso ante la adversidad.

Nuevos partners de seguridad

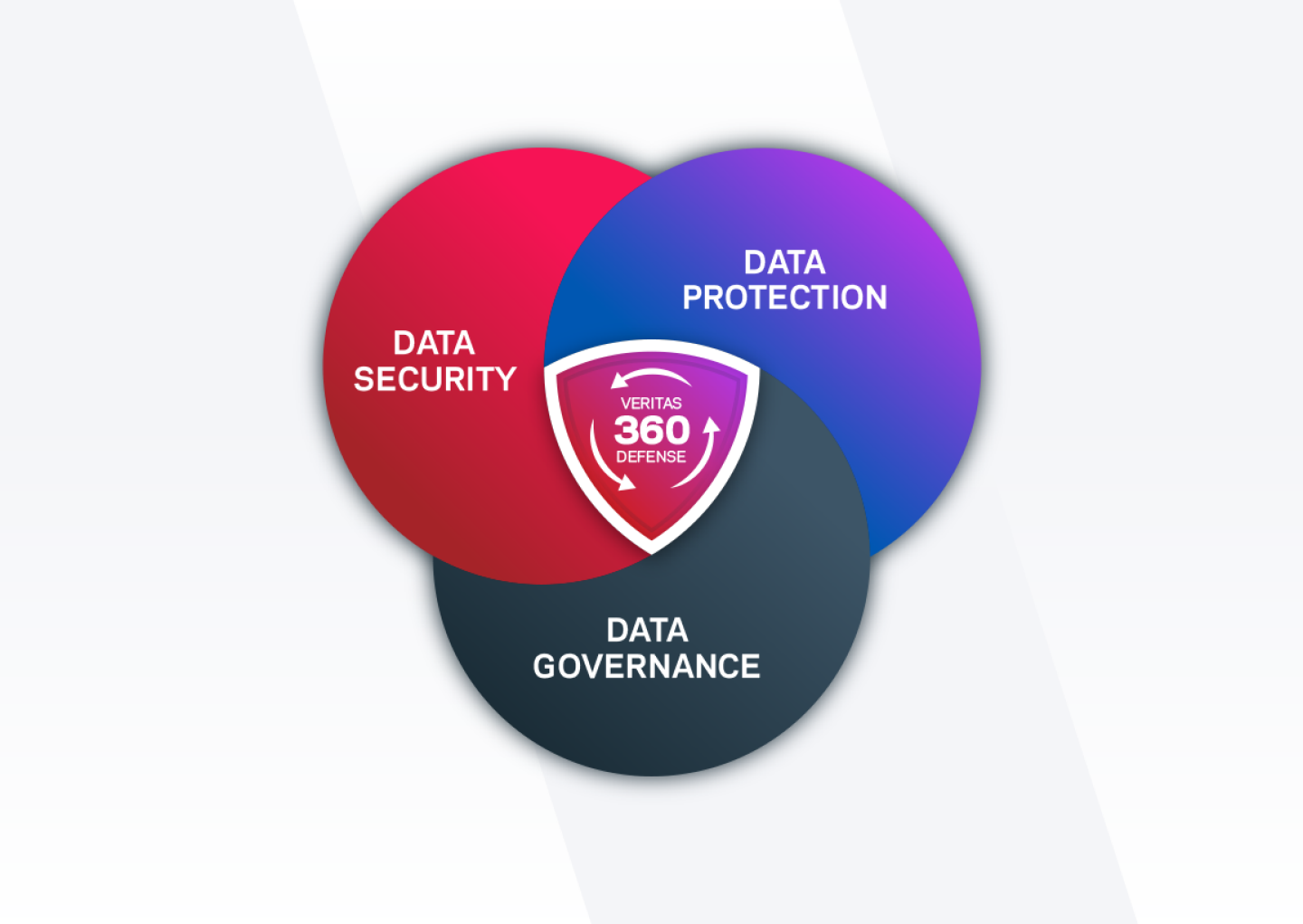

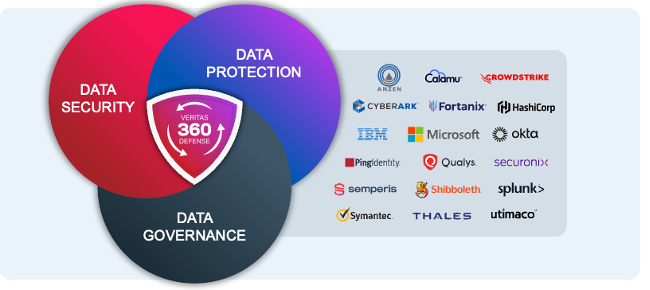

Reconociendo una vez más que la resiliencia cibernética es un deporte de equipo, hemos ampliado el ecosistema de Veritas 360 Defense, agregando socios adicionales centrados en la seguridad a nuestro ecosistema. Securonix, Splunk, HashiCorp, Anzen y Calamu, nombres que resuenan con autoridad e innovación, ahora se han unido a Veritas 360 Defense y HashiCorp ha completado una certificación Veritas REDLab . Eche un vistazo a todos nuestros partners en el Centro de confianza de Veritas.

Un gran ejemplo de cómo estamos protegiendo las credenciales comprometidas es la solución que hemos creado con Securonix. Al integrar los registros de actividad de los usuarios de NetBackup y Veritas Alta™ Data Protection con la plataforma Securonix UEBA, hemos reforzado la defensa de nuestra plataforma de protección de datos. Este esfuerzo colaborativo nos permite detectar rápidamente amenazas potenciales a través de análisis de anomalías impulsados por IA. Cuando se marca una actividad sospechosa, la plataforma de Securonix notifica rápidamente a los administradores, lo que les permite tomar medidas decisivas para evitar ataques maliciosos.

Defensa Veritas 360

Todos los clientes que conozco se enfrentan al mismo reto: crear un equipo integrado responsable de defenderse de los ciberataques en evolución y recuperarse rápidamente cuando se producen infracciones. En un entorno en el que los ciberdelincuentes ya no interrumpen sino que simplemente inician sesión, la protección de los valiosos datos de su organización exige medidas proactivas, adaptativas y colaborativas. Con nuestras últimas innovaciones y asociaciones, nos comprometemos a proporcionar las herramientas y la experiencia necesarias para defendernos contra el panorama de amenazas en constante evolución, para ayudar a evitar esas temidas llamadas nocturnas y garantizar que no haya dudas de que sus datos están seguros y que las recuperaciones rápidas están a solo unos clics de distancia.

Para aquellos que estén ansiosos por explorar más a fondo estas innovaciones, los invitamos a ver nuestra difusión virtual a petición donde discutimos las últimas actualizaciones de Veritas 360 Defense y para obtener más información sobre cómo mejoramos su resiliencia informática y nos aseguramos de que sus equipos estén listos para la recuperación cibernética.