Dans un monde où les cybercriminels ne s’introduisent plus par effraction mais se connectent simplement, comment protéger au mieux vos précieuses données ?

Nous redoutons tous l'idée même de nous faire voler notre identité. La vulnérabilité, l'ignorance et l'angoisse de savoir qui et pourquoi quelqu'un ferait cela. Eh bien, imaginez si cette identité était l'identifiant administratif de votre principale solution de cyber-résilience.

Avec l'augmentation du vol d'identifiants, les attaques internes, l'élévation des privilèges et les menaces persistantes avancées ne ciblent plus uniquement les systèmes de production ou de périphérie, elles s'attaquent à votre dernière ligne de défense : votre infrastructure de protection des données.

Aujourd’hui plus que jamais, les administrateurs de la protection des données sont des cibles privilégiées du vol d’identifiants en raison de leur accès important à des données organisationnelles précieuses. Avec l’aide de l’IA, les cybercriminels peuvent simultanément créer des attaques plus sophistiquées et les lancer plus efficacement. Qu'il s'agisse de schémas d'hameçonnage générés par la GenAI, de l'utilisation de vidéos hypertruquées ou d'autres nouveaux moyens d'usurpation d'identité, voler ou tout simplement convaincre des personnes de remettre à leur insu des informations d'identification est devenu une approche privilégiée, qu'elle vise des cadres, d'autres utilisateurs finaux ou des administrateurs de système.

Selon un rapport d’IBM de 2024, les attaques exploitant des informations d’identification valides ont bondi de 71 % d’une année à l’autre¹. Cette tendance alarmante souligne la nécessité urgente d’une vigilance accrue et de mesures de sécurité spécialisées. S’appuyer uniquement sur des solutions d’authentification unique (SSO) à l’échelle de l’entreprise ne suffit plus. Les organisations doivent renforcer leur infrastructure de protection des données avec des contrôles de sécurité dédiés tels que l'authentification multifactorielle (MFA), l'autorisation multi-personne (MPA), la gestion des accès privilégiés (PAM) et d'autres défenses robustes. La protection contre le vol d'identifiants est primordiale pour défendre le bien le plus précieux de votre organisation : ses données.

Un changement fondamental

Il y a quelques années à peine, des concepts tels que l'immuabilité, la détection d'anomalies et l'analyse des logiciels malveillants étaient des points clés du renforcement des défenses de protection des données. Elles sont aujourd'hui considérées comme fondamentales. Incontournables. Les enjeux de base, même. Ces capacités ont contraint les acteurs des menaces à se tourner davantage vers des « cibles faciles » en tirant parti du hameçonnage, du piratage psychologique, de la lassitude face au MFA et d’autres attaque basées sur les informations d’identification pour se connecter, et non s’introduire par effraction, à votre infrastructure.

À mesure que les acteurs des menaces évoluent, nos stratégies de défense doivent évoluer également. Nous sommes à un moment critique où l'écart entre la croissance exponentielle de la valeur, du volume et de la vulnérabilité des données et la capacité de vos équipes à les protéger et à les sécuriser se creuse. Plus cet écart se creuse, plus la probabilité d'une faille de sécurité majeure, d'un arrêt prolongé et/ou de risques liés à la conformité de la confidentialité des données est élevée.

Alors, comment faire face à un scénario dans lequel toutes vos données, à l'échelle mondiale, sont potentiellement impactées ? Comment se rétablir rapidement et en toute confiance après une cyberattaque réussie ? Comment savoir si vous récupérez des données intactes ? Comment vous assurer que cela ne se reproduise plus ? Comment faire tout cela avec une équipe de plus en plus composée de généralistes de l'informatique ? Telles sont quelques-unes des réalités de la récupération cybernétique actuelle. Attention ! C’est un tout autre jeu par rapport à la reprise après incident traditionnelle.

Renforcement de la cyber-résilience grâce à de nouvelles solutions basées sur l'IA

Aujourd’hui, nous dévoilons une série de nouvelles capacités conçues pour lutter contre la dernière vague de cybermenaces en constante évolution. Les nouvelles solutions de produits alimentées par l'IA comprennent une nouvelle solution d'autodéfense adaptative, une détection améliorée des anomalies d'entropie et un nouveau copilote opérationnel alimenté par GenAI. Nous annonçons également de nouveaux services d’évaluation et de récupération de cyber-résilience, de nouveaux partenaires de l’écosystème de sécurité, et bien plus encore.

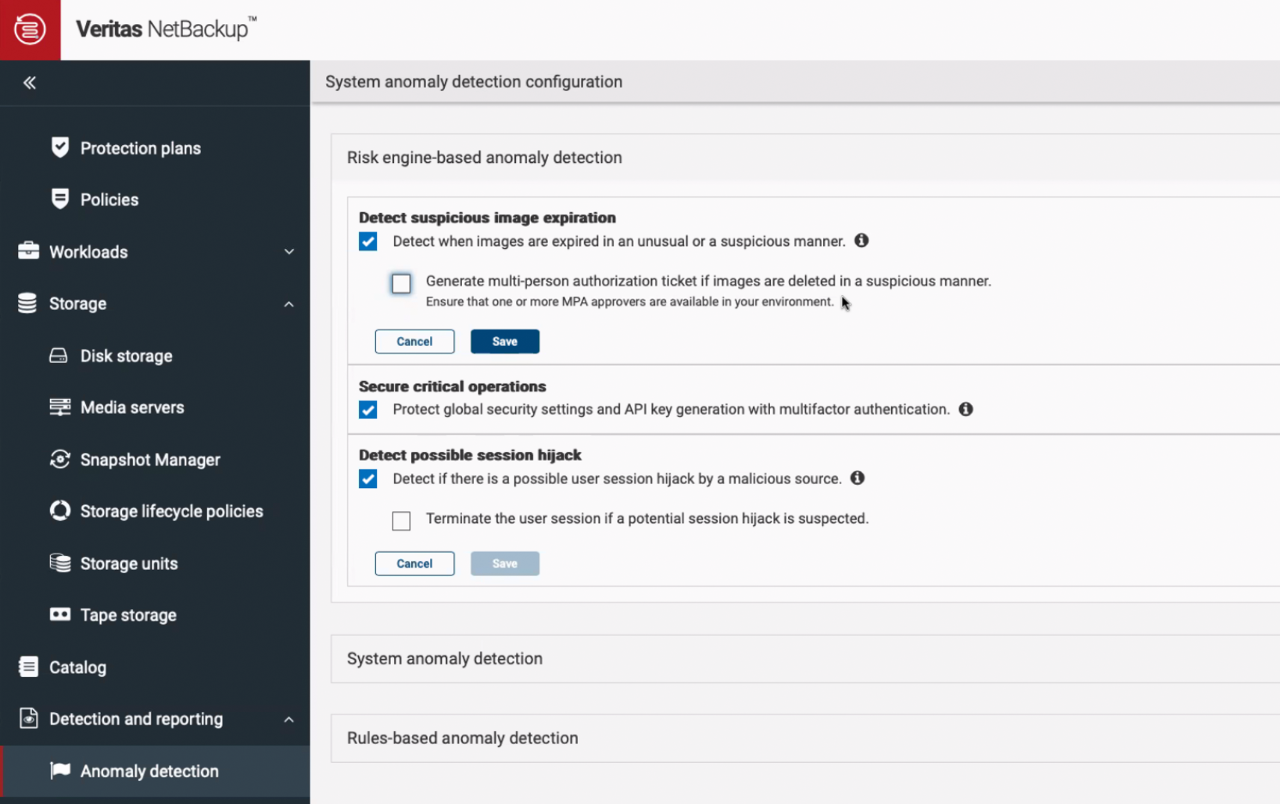

Solution d'autodéfense adaptative

Nous présentons la première solution de protection des données à autodéfense du secteur - une défense innovante et automatisée contre les attaques de ransomware basées sur le comportement de l'utilisateur. La protection des données Veritas NetBackup et Veritas Alta™ surveillent désormais activement et en permanence le comportement des utilisateurs administrateurs et ajustent dynamiquement les défenses telles que l'authentification multifactorielle et les défis d'autorisation multi-personnes lorsque des anomalies sont détectées dans les comportements administratifs. Cette solution d'autodéfense adaptative et auto-apprenante est une première pour la protection des données d’entreprise.

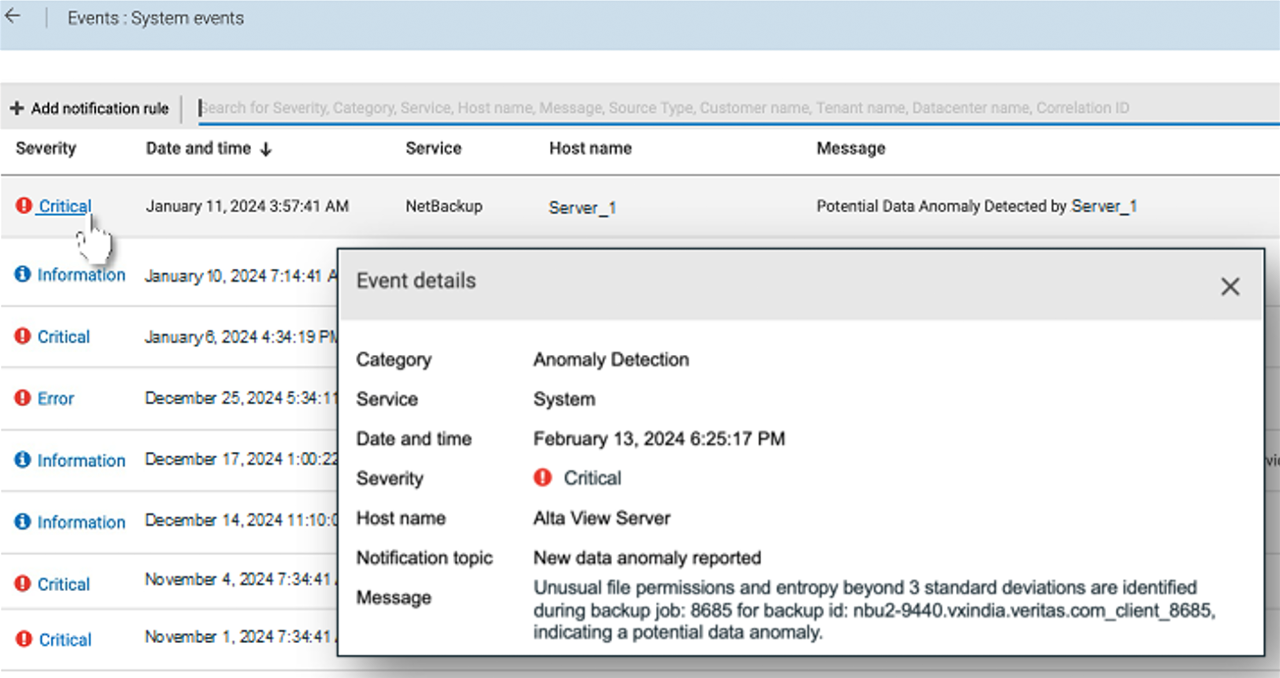

Détection des anomalies d'entropie

Bien entendu, nous pratiquons la détection d'anomalies des données depuis un certain temps déjà. Cette technique établit des baselines stables en analysant les modèles de sauvegardes sur plusieurs semaines, tout en apprenant en continu les caractéristiques granulaires des données propres aux modifications des bien protégés. Cette stratégie d’apprentissage est indépendante de tout type de ransomware et est appelée apprentissage zero-shot. Ce qui est nouveau, c'est que nous avons apporté des améliorations significatives à la façon dont nous procédons : nous pouvons désormais détecter les anomalies en ligne au fur et à mesure des sauvegardes, avec un impact quasi nul sur les performances, tout en éliminant le besoin de ressources supplémentaires ou les coûts élevés du cloud associés à l'analyse post-hoc. Cette innovation en instance de brevet permet de réduire le temps nécessaire pour détecter et signaler les anomalies potentielles en vue d'une enquête plus approfondie - ce qui est particulièrement important pour limiter le rayon d'action potentiel d'une brèche.

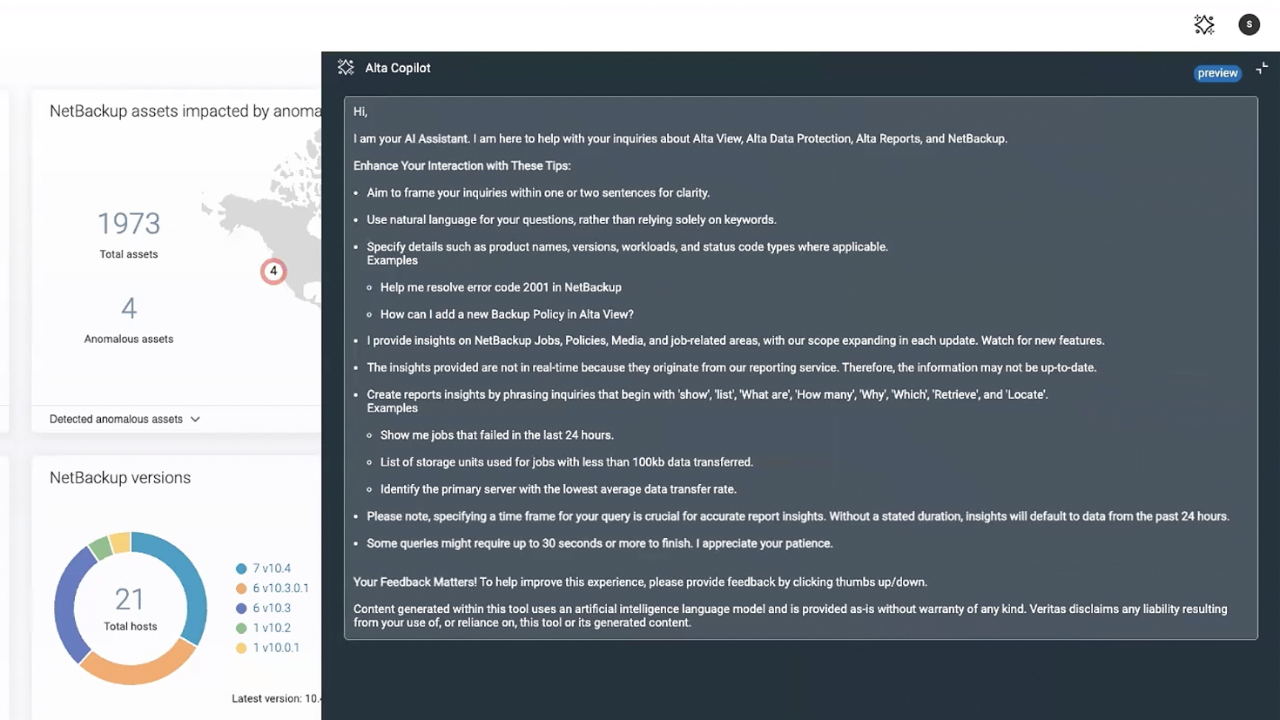

Copilote opérationnel alimenté par l'IA

Enfin, nous annonçons Veritas Alta™ Copilot - un assistant opérationnel alimenté par GenAI conçu pour aider les administrateurs de la protection des données de tous niveaux à faire face à l'augmentation rapide de la portée et de l'ampleur de leurs responsabilités. Veritas Alta Copilot utilise la génération augmentée de récupération (RAG) avec des modèles de langage de pointe pour offrir une expérience utilisateur conversationnelle semblable à celle d'experts hautement spécialisés en attente pour vous aider à configurer et à protéger vos systèmes.

Agissant comme une assistance humaine « Veritas Alta Copilot » identifie rapidement les vulnérabilités cybernétiques et les efficacités opérationnelles, recommande des changements de configuration proactifs et guide les utilisateurs à travers des tâches de gestion de données avancées sans effort, leur permettant d'extraire une valeur maximale de leurs investissements technologiques.

Services d'évaluation de la cyber-résilience

Conscients que malgré tous les conseils utiles fournis par l'IA, nos clients ont parfois besoin d'une aide humaine pour renforcer leurs propres compétences, nous lançons les services d'évaluation de la cyber-résilience de Veritas conçus pour aligner vos pratiques de sécurité sur les pratiques d'excellence du secteur en matière de protection des données afin d'optimiser votre posture de sécurité. Grâce à des évaluations complètes, notre expert évalue vos pratiques de sécurité et identifie les domaines à améliorer. Des évaluations régulières contribuent à maintenir un état de préparation solide, ce qui vous permet de garder une longueur d'avance face aux menaces et aux vulnérabilités émergentes.

À la suite d'un incident informatique, les services d'évaluation de la cyber-résilience de Veritas jouent un rôle essentiel pour faciliter le processus de restauration. Notre équipe d’experts fournit une assistance immédiate pour évaluer l’étendue des dégâts et identifier les zones critiques à restaurer. Grâce à l'accès à notre équipe d récupération expérimentée, disponible 24 heures sur 24 et 7 jours sur 7, vous bénéficiez d'une assistance et de conseils rapides pour la restauration des données et des systèmes essentiels. Une consultation sur mesure garantit une transition sans heurts vers le retour aux activités normales, minimisant les temps d'arrêt et permettant un rétablissement rapide. Avec Veritas, la résilience n’est pas seulement un objectif, c’est une garantie, même face à l’adversité.

Nouveaux partenaires de sécurité

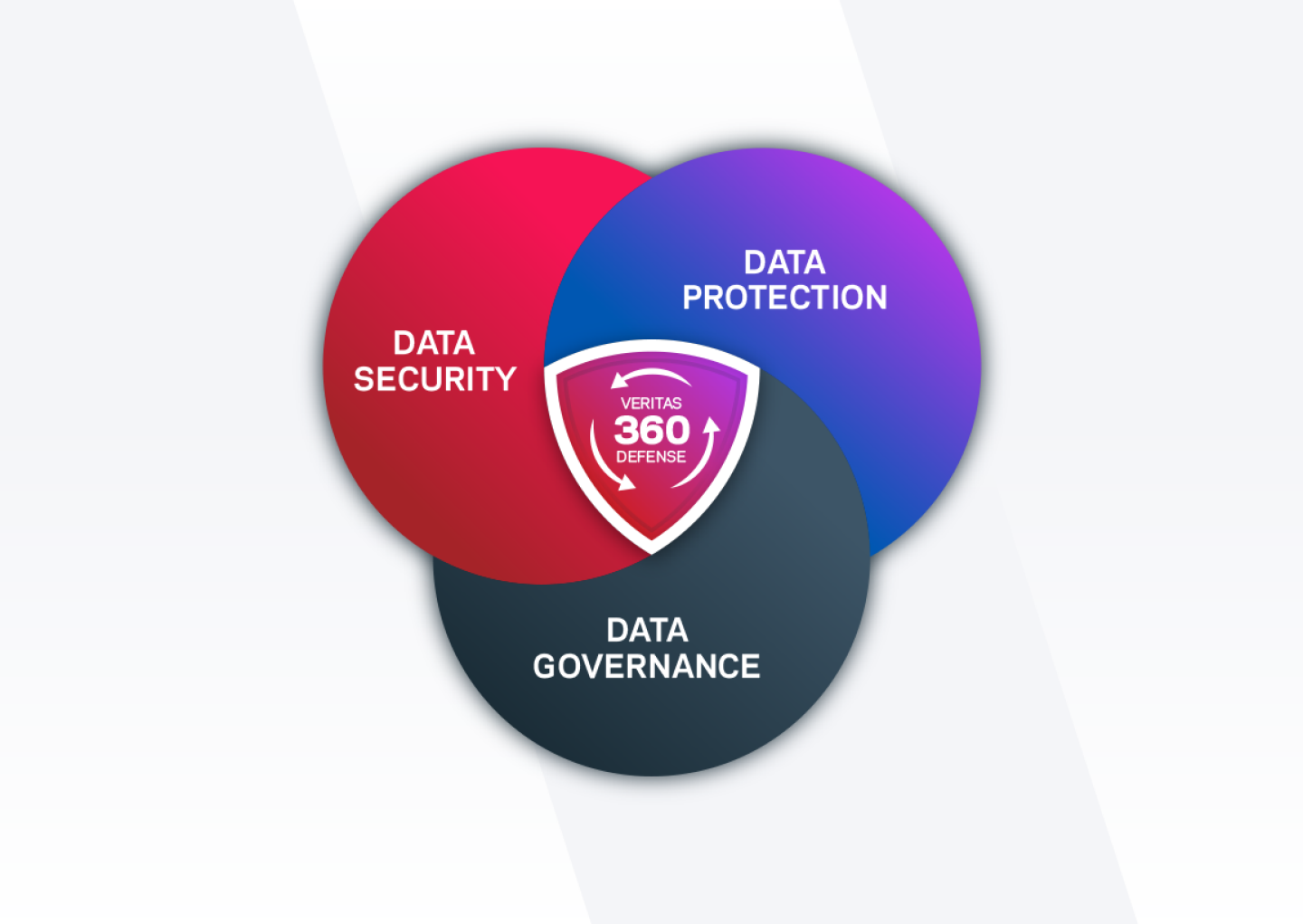

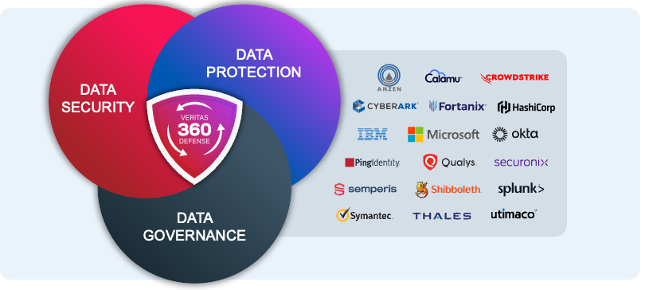

Reconnaissant une fois de plus que la cyber-résilience est un sport d'équipe, nous avons étendu l'écosystème Veritas 360 Defense en y ajoutant de nouveaux partenaires centrés sur la sécurité. Securonix, Splunk, HashiCorp, Anzen et Calamu, des noms synonymes d'autorité et d'innovation, ont désormais rejoint Veritas 360 Defense et HashiCorp, obtenant une certification Veritas REDLab . Découvrez tous nos partenaires dans le Veritas Trust Center.

La solution que nous avons créée avec Securonix est un bon exemple de la manière dont nous protégeons les informations d'identification compromises. En intégrant les journaux d'activité des utilisateurs NetBackup et Veritas Alta™ Data Protection à la plateforme Securonix UEBA, nous avons renforcé la défense de notre plateforme de protection des données. Cet effort de collaboration nous permet de détecter rapidement les menaces potentielles grâce à l’analyse des anomalies basée sur l’IA. Lorsqu'une activité suspecte est signalée, la plateforme de Securonix en informe rapidement les administrateurs, ce qui leur permet de prendre des mesures décisives pour prévenir les attaques malveillantes.

Veritas 360 Defense

Chaque client que je rencontre est confronté au même défi : créer une équipe intégrée chargée de se défendre contre les cyberattaques en constante évolution et de récupérer rapidement en cas de violation. Dans un environnement où les cybercriminels ne s’introduisent plus mais se connectent simplement, la protection des données précieuses de votre organisation exige des mesures proactives, adaptatives et collaboratives. Grâce à nos dernières innovations et partenariats, nous nous engageons à fournir les outils et l’expertise nécessaires pour nous défendre contre le paysage des menaces en constante évolution, afin d’éviter ces appels nocturnes redoutés et de garantir que vos données soient sécurisées et que des récupérations rapides ne nécessitent que quelques clics.

Pour approfondir ces innovations, nous vous invitons à regarder notre diffusion virtuelle à la demande, où nous aborderons les dernières mises à jour de Veritas 360 Defense et les façons dont nous améliorons votre cyber-résilience et veillons à ce que vos équipes soient prêtes pour la reprise cybernétique.