Protégez vos données, détectez les menaces et assurez la récupération à toutes les échelles.

Lire la validation techniqueLes ransomwares peuvent être extrêmement perturbateurs et coûteux, c'est pourquoi les organisations de toute taille ont besoin de mettre en place une stratégie d'action. C'est d'autant plus vrai aujourd'hui que le ransomware-as-a-service devient une activité lucrative pour les acteurs malveillants. Veritas propose une approche multicouche éprouvée qui garantit la cyber résilience et qui s'articule autour de trois procédés fondamentaux : la protection complète pour toutes les charges de travail et tous les clouds ; la détection proactive des anomalies et des menaces ; et la restauration flexible, rapide et préalablement organisée.

Actuellement, les ransomwares sont la menace de cybersécurité qui connaît la croissance la plus rapide.

236,1 millions

de tentatives d'attaque de ransomware pendant la première moitié de l'année 2022*.

96 %

des chefs d'entreprise considèrent le ransomware comme une menace critique**.

32 %

des entreprises ont payé une rançon et ont quand même perdu plus de la moitié de leurs données***.

Veritas offre une protection et une résilience inégalées face aux ransomwares.

Nous vous assurons également une tranquillité d'esprit sans égal.

Éliminez les doutes liées à la protection des données.

Approche zéro confiance

Gestion intégrée de l'identité et des accès, avec notamment l'authentification multifacteur (MFA) et le contrôle d'accès basé sur les rôles (RBAC), ainsi que le chiffrement des données au repos et en transit.

Stockage immuable et indélébile

L'immuabilité et l'indélébilité intégrées renforcent la résilience opérationnelle et des données sur le matériel tiers, le stockage d'objets verrouillés dans le cloud et les sauvegardes de charges de travail SaaS.

Chiffrement des données

Protège les données au repos et en transit en assurant un chiffrement à partir des paramètres du cloud et du fournisseur de stockage. Même si un cybercriminel réussit à accéder à vos données, leur chiffrement les protège contre l'exploitation.

Détectez les anomalies et les activités malveillantes.

Visibilité totale de l'infrastructure

Surveille, détecte et atténue en continu les menaces et vulnérabilités potentielles grâce à une vue unifiée des données, de l'infrastructure et de l'activité des utilisateurs.

Détection d'anomalies inter-systèmes

Détecte automatiquement les données et l'activité des utilisateurs inhabituelles dans l'ensemble de votre infrastructure. Cela inclut les activités d'écriture inhabituelles, la détection d'extensions de fichiers de ransomware connus et même la détection d'activités d'accès inhabituelles.

Analyse de détection des logiciels malveillants

Localise et élimine les logiciels malveillants sur l'ensemble de votre infrastructure grâce à l'analyse automatisée ou à la demande des logiciels malveillants. Lorsqu'une récupération est nécessaire, des analyses automatiques avec des messages d'avertissement clairs et des vérifications ponctuelles des zones à haut risque connues garantissent la récupération de données propres uniquement.

Optimisez pour la récupération. Soyez prêt. Faites des tests réguliers.

Systèmes de restauration

Restauration flexible, hybride et rapide, avec la possibilité d'automatiser et d'orchestrer une restauration complète sur plusieurs sites ou dans le cloud, à l'échelle et en un seul clic.

Répétitions de récupération sans interruption

Répétitions de récupération efficaces et rentables pour tous les niveaux de l'entreprise. Nous permettons des répétitions automatisées et assurées tout en exploitant des ressources hors production telles que les clôtures réseau et les environnements sandbox.

Éliminez les doutes liées à la protection des données.

Approche zéro confiance

Gestion intégrée de l'identité et des accès, avec notamment l'authentification multifacteur (MFA) et le contrôle d'accès basé sur les rôles (RBAC), ainsi que le chiffrement des données au repos et en transit.

Stockage immuable et indélébile

L'immuabilité et l'indélébilité intégrées renforcent la résilience opérationnelle et des données sur le matériel tiers, le stockage d'objets verrouillés dans le cloud et les sauvegardes de charges de travail SaaS.

Chiffrement des données

Protège les données au repos et en transit en assurant un chiffrement à partir des paramètres du cloud et du fournisseur de stockage. Même si un cybercriminel réussit à accéder à vos données, leur chiffrement les protège contre l'exploitation.

Détectez les anomalies et les activités malveillantes.

Visibilité totale de l'infrastructure

Surveille, détecte et atténue en continu les menaces et vulnérabilités potentielles grâce à une vue unifiée des données, de l'infrastructure et de l'activité des utilisateurs.

Détection d'anomalies inter-systèmes

Détecte automatiquement les données et l'activité des utilisateurs inhabituelles dans l'ensemble de votre infrastructure. Cela inclut les activités d'écriture inhabituelles, la détection d'extensions de fichiers de ransomware connus et même la détection d'activités d'accès inhabituelles.

Analyse de détection des logiciels malveillants

Localise et élimine les logiciels malveillants sur l'ensemble de votre infrastructure grâce à l'analyse automatisée ou à la demande des logiciels malveillants. Lorsqu'une récupération est nécessaire, des analyses automatiques avec des messages d'avertissement clairs et des vérifications ponctuelles des zones à haut risque connues garantissent la récupération de données propres uniquement.

Optimisez pour la récupération. Soyez prêt. Faites des tests réguliers.

Systèmes de restauration

Restauration flexible, hybride et rapide, avec la possibilité d'automatiser et d'orchestrer une restauration complète sur plusieurs sites ou dans le cloud, à l'échelle et en un seul clic.

Répétitions de récupération sans interruption

Répétitions de récupération efficaces et rentables pour tous les niveaux de l'entreprise. Nous permettons des répétitions automatisées et assurées tout en exploitant des ressources hors production telles que les clôtures réseau et les environnements sandbox.

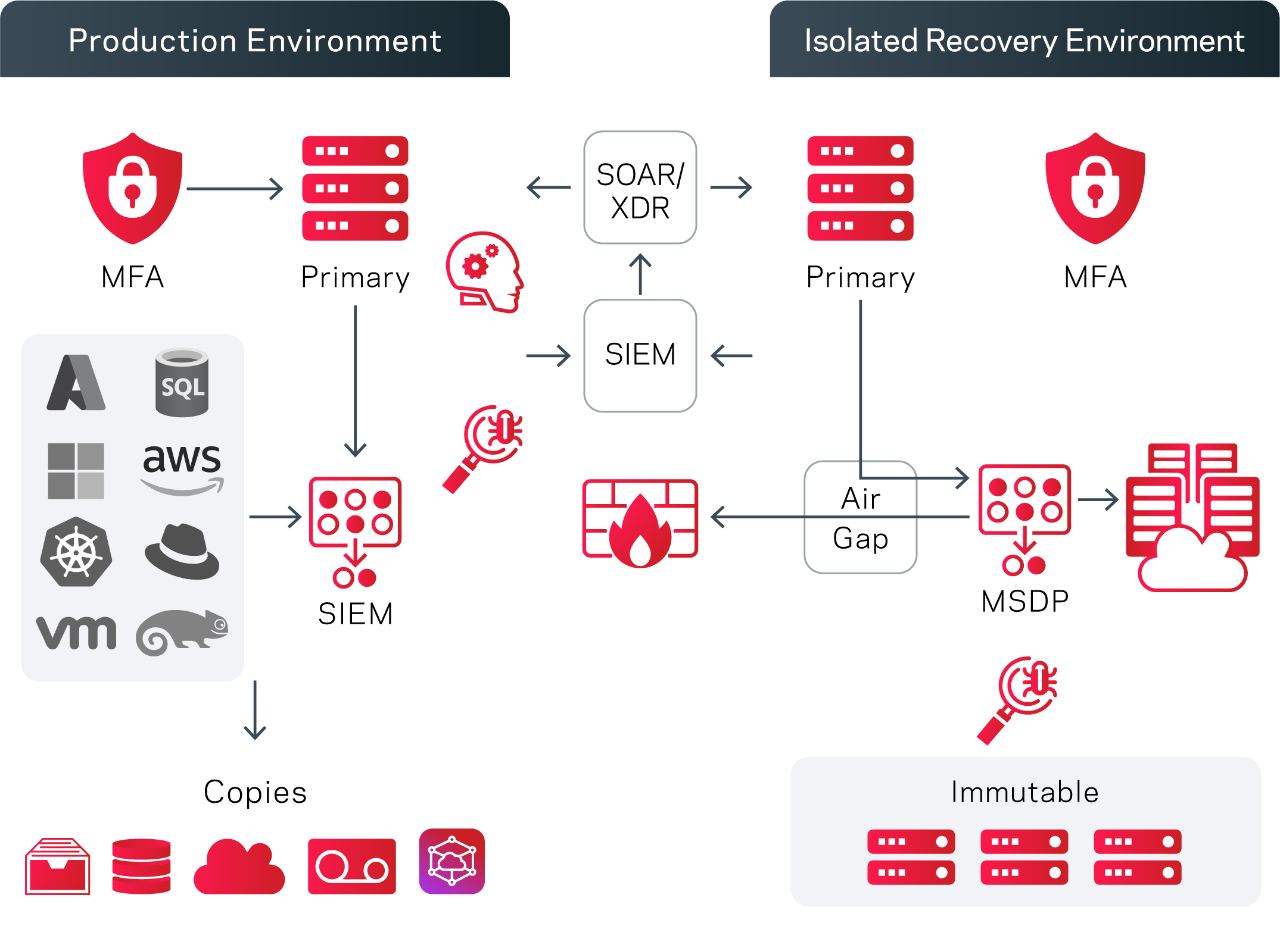

Déployez des options isolées que les autres fournisseurs ne peuvent égaler.

Un environnement de restauration isolé (IRE) peut être le moyen idéal de garantir la sécurité des données de sauvegarde, assurant ainsi que la restauration sera propre. Cet environnement doit recourir à diverses méthodes pour tester les restaurations des données de production, effectuer des analyses de détection des logiciels malveillants, s'assurer que toutes les infections découvertes ne peuvent pas se propager et effectuer des analyses de données si nécessaire. Veritas vous protège, grâce à notre produit phare NetBackup, pour les environnements sur site, et Veritas Alta™ Data Protection, pour le cloud.

Optimisez la protection contre les ransomwares pour les données et les applications SaaS.

Les solutions Veritas ont fait leurs preuves en matière de restauration des données SaaS critiques des entreprises, avec des RPO (pertes de données maximales admissibles) et des RTO (durées maximales d'interruption admissibles) proches de zéro. En exploitant la puissance de Veritas Alta™ SaaS Protection, votre entreprise peut simplifier la gestion et la protection des données grâce à une solution unique et entièrement gérée de SaaS. Les fonctionnalités incluent le chiffrement de bout en bout, le contrôle d'accès granulaire basé sur les rôles (RBAC), la conformité SOC et l'hébergement flexible des comptes.

Nous sommes fiers d'avoir été nommés Leader au Magic Quadrant 2024 de Gartner.

Leader pour les solutions logicielles de sauvegarde et de récupération d'entreprise pour la 19e fois.

Protégez-vous contre les ransomwares à la périphérie grâce à des appliances spécialement conçues.

L'informatique de périphérie s'accompagne de vulnérabilités en matière de sécurité, car les dispositifs IoT sont notoirement peu sûrs. Les appliances NetBackup associent la puissance du logiciel NetBackup à des serveurs et une technologie de stockage de pointe pour permettre un déploiement rapide de la protection des données d'entreprise à la résilience éprouvée contre les ransomwares, à la périphérie. Grâce à une prise en charge complète du cycle de vie qui commence dès l'installation, les appliances NetBackup simplifient la gestion et la protection des données d'entreprise dans tous les environnements, tout en limitant les coûts.

Reconnaissance du secteur

Nous sommes fiers d'avoir été nommés Leader au Magic Quadrant™ 2024 de Gartner®.

Leader pour les solutions logicielles de sauvegarde et de récupération d'entreprise pour la 19e fois.

Lire le rapportSoyez résilient face aux ransomwares grâce à nos produits de pointe.

NetBackup a fourni la protection dont nous avions besoin dans toutes les situations auxquelles nous avons fait face. Il a eu un rôle déterminant lorsque nous avons subi une attaque de ransomware sur nos données non structurées. Sans NetBackup, nous n'aurions pas pu effectuer une reprise complète, peu importe le temps passé, ce qui aurait entraîné des problèmes importants pour notre entreprise. Mais avec de toutes nos données stockées dans Veritas NetBackup, nous avons pu récupérer complètement les données de l'attaque en seulement six heures.