Veritas 360 Defense, pour une véritable cyber-résilience

Êtes-vous prêt à mettre en place une véritable cyber-résilience ? C'est l'heure. Les risques menaçant vos données sont vastes. Pourquoi ? À cause des cybercriminels. Leur sophistication et leur capacité à provoquer des perturbations sont sans précédent par rapport à tout ce que nous avons vu dans l'industrie.

Dans le passé, les catastrophes naturelles et l'erreur humaine étaient les principales causes des temps d'arrêt et des pannes. La récupération se faisait sans complication. Supposons par exemple qu'une inondation ait détruit un centre de données. Les équipes chargées de la protection des données pouvaient rapidement déterminer si elles devaient tout restaurer, des données aux applications en passant par l'ensemble du data center. Elles avaient des options. Atteindre un objectif de temps de récupération (RTO) de cinq heures était simple et réalisable. La reprise n'impliquait que quelques équipes informatiques avant de devenir un énième ticket fermé et un e-mail récapitulatif pour un travail bien fait.

La réalité actuelle

Les cybercriminels bombardent les entreprises de ransomwares ou de cyberattaques visant à perturber massivement. Ils ciblent des données qui circulent à travers le monde dans des environnements complexes, hétérogènes et multi-clouds et qui affectent de multiples équipes, outils et processus. L'impact de telles attaques peut affecter l'ensemble de votre écosystème de données. Les cyberattaques peuvent tout infester ou tout compromettre. Ce qui signifie que les affaires s’arrêtent. Selon votre secteur d'activité, cela peut entraîner des pannes publiques durant lesquelles des hôpitaux annulent les rendez-vous des patients et ne peuvent pas distribuer des médicaments essentiels, les clients ne peuvent pas s'enregistrer dans les chambres d'hôtel ou les chauffeurs ne peuvent pas faire le plein d'essence.

Répondre à un RTO de cinq heures demande aujourd'hui un effort herculéen. Et pas seulement d'un point de vue technologique. En cas d'attaque d'un logiciel malveillant, plusieurs équipes gèrent généralement l'intervention à l'aide d'outils variés. Les attaques affectent l’ensemble du service informatique : les équipes de protection des données, de sécurité et de conformité doivent travailler ensemble. Les centres de commandement impliquent également le niveau C, les membres du conseil d'administration, les équipes juridiques et les professionnels des relations publiques. Tout cela peut prolonger le temps nécessaire à la reprise, voire rendre une reprise complète impossible.

Comment Veritas peut vous aider

Nous comprenons les dommages que les temps d’arrêt et le vol de données peuvent causer. Nos équipes ont travaillé dur pour innover et relever ces défis. Nous voulons que vous soyez résilient. C'est ce qui rend l'annonce d'aujourd'hui si passionnante.

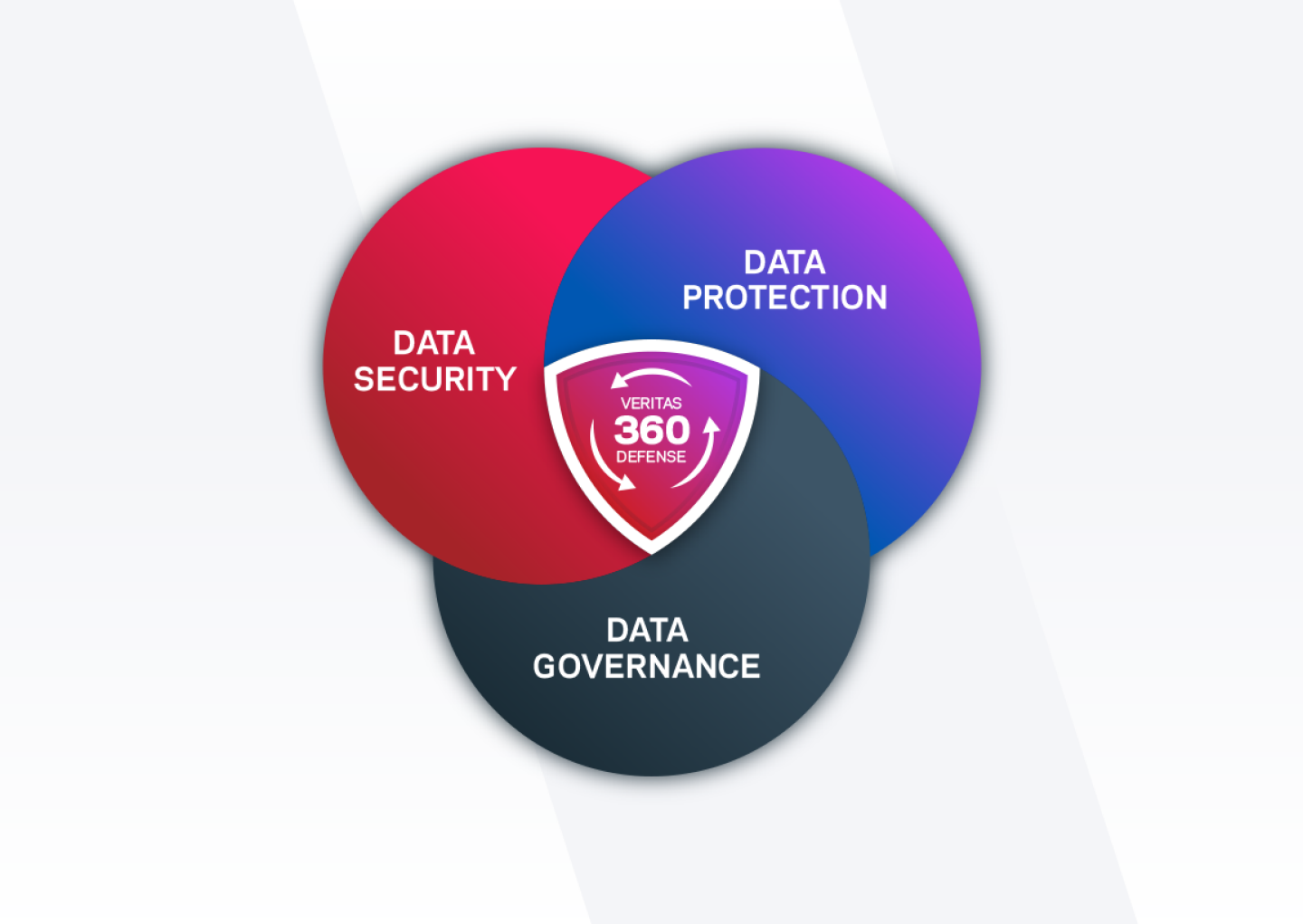

Nous annonçons aujourd'hui notre architecture Veritas 360 Defense, un modèle visant à unir plusieurs disciplines afin d'offrir une résilience inégalée face aux cybermenaces.

Veritas 360 Defense relève ces défis en intégrant la sécurité, la protection et la gouvernance des données, offrant des capacités différenciées grâce au portefeuille Veritas et à notre écosystème croissant de partenaires de cybersécurité.

Veritas 360 Defense

Les pirates adorent les défenses parcellaires de solutions disparates, car les points d'interaction des produits peuvent devenir des vulnérabilités potentielles. Des écosystèmes solides soumis à des tests rigoureux suppriment l'approche parcellaire, intégrant des solutions telles que les maillons d'une chaîne renforcée. C'est ce que nous proposons aujourd'hui. Nous avons établi des partenariats non seulement avec les champions du monde de la sécurité comme CyberArk et CrowdStrike, mais nous offrons encore plus grâce à des relations inégalées avec des organisations qui font les choses différemment, comme Semperis. Découvrez tous nos partenaires dans le Veritas Trust Center.

Regardez « Getting Real About Cyber Resilience », une annonce soulignant la puissance unique de l’architecture Veritas 360 Defense. Découvrez nos dernières fonctionnalités et l’extension de notre écosystème de partenaires de cybersécurité. Et découvrez notre Veritas RedLab, unique en son genre et une première sur le marché, dans lequel nous concrétisons la véritable cyber-résilience en testant notre logiciel contre les dernières cybermenaces.