Veritas 360 Defense, Cyber-Resilienz auf den Punkt gebracht

Sind Sie bereit, sich mit Cyber-Resilienz auseinanderzusetzen? Es ist an der Zeit. Die Risiken für Ihre Daten sind enorm. Warum? Cyberkriminelle. Ihre Raffinesse und Fähigkeit, Störungen zu verursachen, ist im Vergleich zu allem, was wir in der Branche bisher gesehen haben, beispiellos.

In der Vergangenheit waren Naturkatastrophen und menschliches Versagen die Hauptursachen für Systemausfälle und Störungen. Die Wiederherstellung war unkompliziert. Nehmen wir beispielsweise an, dass durch eine Überschwemmung ein Rechenzentrum zerstört wurde. Datensicherheitsteams konnten schnell beurteilen, ob sie alles wiederherstellen mussten – von Daten und Anwendungen bis hin zum gesamten Rechenzentrum. Sie hatten Optionen. Das Ziel eines fünfstündigen Recovery Time Objective (RTO) war einfach zu erreichen. An der Wiederherstellung waren nur wenige IT-Teams beteiligt und es handelte sich lediglich um ein weiteres geschlossenes Ticket und eine zusammenfassende E-Mail für eine gut erledigte Arbeit.

Die Realität heute

Cyberkriminelle bombardieren Unternehmen mit Ransomware oder Cyberangriffen, die massive Störungen verursachen sollen. Sie zielen auf Daten ab, die weltweit in komplexen, heterogenen Multi-Cloud-Umgebungen gespeichert sind und mehrere Teams, Tools und Prozesse betreffen. Die Auswirkungen solcher Angriffe können Ihr gesamtes Daten-Ökosystem durcheinanderbringen. Cyberangriffe können alles infizieren und kompromittieren. Das bedeutet, dass das Geschäft zum Stillstand kommt. Je nach Branche kann dies zu öffentlichen Ausfällen führen, bei denen Krankenhäuser Patiententermine absagen und wichtige Medikamente nicht ausgeben können, Gäste nicht in Hotelzimmern einchecken oder Autofahrer nicht tanken können.

Die Einhaltung eines fünfstündigen RTO ist zu einer Herkulesaufgabe geworden. Und das nicht nur aus technologischer Sicht. Wenn Malware zuschlägt, verwalten in der Regel mehrere Teams die Reaktion mit unterschiedlichen Tools. Angriffe betreffen die gesamte IT: Datenschutz-, Sicherheits- und Compliance-Teams müssen zusammenarbeiten. In den Kommandozentralen sind außerdem die Führungsebene, Vorstandsmitglieder, Rechtsteams und PR-Fachleute vertreten. All dies kann die Zeit bis zur Wiederherstellung verlängern – oder sogar eine vollständige Wiederherstellung unmöglich machen.

Wie kann Veritas helfen?

Wir verstehen die Schäden, die durch Ausfallzeiten und Datendiebstahl entstehen können. Unsere Teams haben intensiv daran gearbeitet, Innovationen zu entwickeln und diese Herausforderungen zu lösen. Wir möchten, dass Sie ausfallsicher arbeiten können. Das ist das Spannende an der heutigen Ankündigung.

Heute stellen wir unsere Veritas 360 Defense-Architektur vor, ein Konzept, das mehrere Disziplinen vereint, um eine unübertroffene Ausfallsicherheit gegenüber Cyberbedrohungen zu bieten.

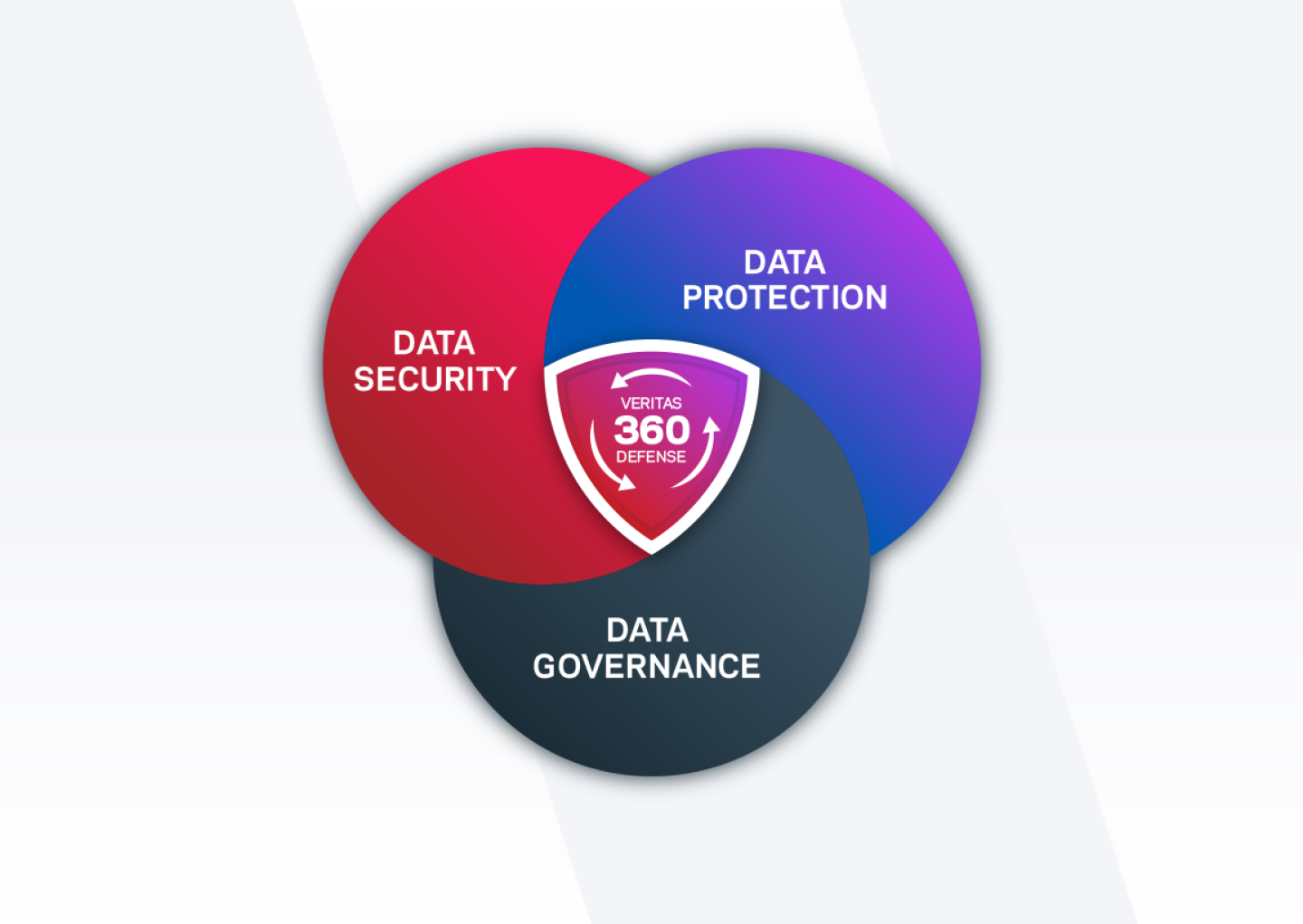

Veritas 360 Defense integriert die Aspekte Sicherheit, Schutz und Verwaltung von Daten und bietet differenzierte Funktionen im gesamten Veritas-Portfolio und in unserem wachsenden Ökosystem von Cybersicherheitspartnern.

Die Veritas 360 Defense

Hacker lieben Patchwork-Abwehr aus unterschiedlichen Lösungen, da die Interaktionspunkte der Produkte zu potenziellen Schwachstellen werden können. Starke Ökosysteme, die rigorosen Tests unterzogen werden, brauchen nicht mehr zusammengesetzt zu werden, sondern integrieren Lösungen wie Glieder einer verstärkten Kette. Das bieten wir heute an. Wir sind nicht nur Partner der führenden Anbieter von Sicherheitslösungen wie CyberArk und CrowdStrike, sondern bieten noch mehr: Wir unterhalten einzigartige Beziehungen zu Unternehmen, die anders arbeiten, wie zum Beispiel Semperis. Sehen Sie sich alle unsere Partner im Veritas Trust Center an.

Sehen Sie sich „Cyber-Resilienz auf den Punkt gebracht“ an, eine Ankündigung, die die einzigartige Leistungsfähigkeit der Veritas 360 Defense-Architektur hervorhebt. Informieren Sie sich über unsere neuesten Fähigkeiten und die Erweiterung unseres Ökosystems an Cybersicherheitspartnern. Und erfahren Sie mehr über unser einzigartiges, branchenweit erstes Veritas REDLab, wo wir unsere Software unter realistischen Bedingungen auf die neuesten Cyberbedrohungen testen.