Centro de confianza de Veritas

Seguridad

Proteger sus datos es nuestra máxima prioridad.

Veritas está comprometida con la transparencia en torno a nuestras prácticas de desarrollo y gestión de vulnerabilidades de seguridad. Ponemos la seguridad en el núcleo de nuestro desarrollo de productos, infraestructura y procesos. Lea nuestra política de Compromiso y divulgación de la gestión de vulnerabilidades para obtener más información.

Un mensaje de Christos Tulumba, CISO de Veritas

Veritas se toma la seguridad en serio y prioriza la protección de los datos y aplicaciones críticas. Nuestro enfoque integral garantiza que abordemos todos los aspectos de la seguridad informática para mantener un entorno resiliente para nuestros clientes y partners. Puede confiar en Veritas para mantener las más altas normas de seguridad y salvaguardar sus valiosos activos.

- Desarrollo y pruebas de productos seguros

- Gestión de identidad y acceso

- Seguridad en la nube

- Protección de endpoints

- Seguridad de usuarios y comunicaciones

- Gestión de vulnerabilidades e incidentes

- Registro y monitoreado seguros

- Gobernanza de la seguridad y administración de riesgos

- Administración de riesgos de proveedores

- Cultura y capacitación en seguridad

Desarrollo seguro de software

La seguridad comienza en el desarrollo de productos, en que usamos métodos de codificación segura y herramientas de análisis. Los productos de Veritas se someten a pruebas de penetración por parte de una firma independiente al menos una vez al año. A nivel interno, nuestro Grupo de Seguridad de Productos (PSG) realiza análisis como parte del lanzamiento de una nueva versión del producto. Además de administrar la programación de las pruebas de penetración y los análisis de vulnerabilidades internas, el PSG mantiene el programa de aseguramiento de la seguridad de las aplicaciones de Veritas (ASAP) para garantizar que cada producto siga un ciclo de desarrollo seguro.

El marco de desarrollo de software seguro de Veritas y el programa ASAP se basan en el modelo NIST SP 800-218, un conjunto básico de prácticas de desarrollo de software enfocadas en mitigar las vulnerabilidades.

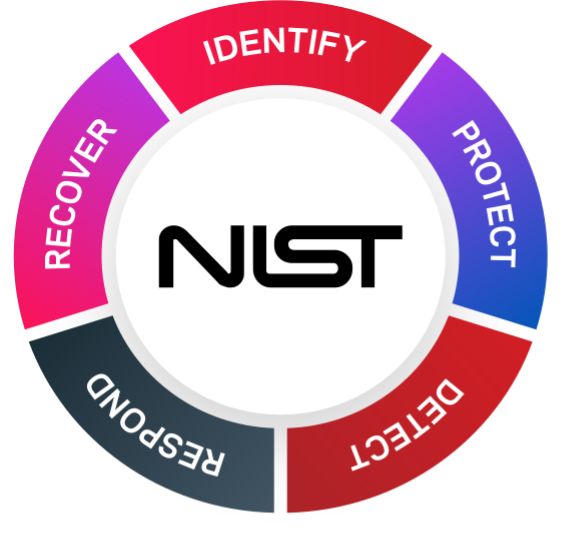

Veritas sigue el marco del Instituto Nacional de Estándares y Tecnología (NIST) estadounidense, un estándar que aborda la resiliencia informática como cinco pilares fundamentales: Identificar, Proteger, Detectar, Responder y Recuperar.

Principios de desarrollo

Nuestros productos se adhieren a dos de los principios fundamentales recomendados por la Agencia de seguridad informática y Seguridad de Infraestructura, la Agencia de Seguridad Nacional, el Buró Federal de Investigaciones y múltiples agencias internacionales de seguridad.

Seguro por diseño

Diseñamos y construimos productos de una manera que proteja razonablemente contra los delincuentes informáticos que logran acceder a los datos.

Seguro por diseño

Nuestros productos son resilientes contra las técnicas de explotación prevalentes desde el primer momento y sin cargo adicional.

Programa de aseguramiento de la seguridad de las aplicaciones de Veritas (ASAP)

Siguiendo el Ciclo de vida de desarrollo de seguridad de Microsoft, el ASAP de Veritas aborda los desafíos del mundo real y los requisitos de la Orden Ejecutiva Presidencial 14028 de Estados Unidos. Nuestro programa utiliza herramientas automatizadas de seguridad y técnicas manuales para identificar vulnerabilidades en los productos, de conformidad con la orden ejecutiva y los requisitos de CISA. Calificamos la gravedad de las vulnerabilidades con el Sistema de Puntuación de Vulnerabilidad Común estándar del sector para determinar la urgencia de reparación y las notificaciones públicas.

El programa ASAP de Veritas incluye siete pilares:

- Capacitación: los equipos de desarrollo de productos completan varias capacitaciones de seguridad para estar actualizados con las últimas amenazas y técnicas de mitigación.

- Requisitos: validación de que nuestros productos siguen los estándares, regulaciones y prácticas recomendadas de seguridad.

- Diseño: garantiza que se utilicen principios de diseño seguro y evalúa si el producto fue sujeto a un modelado de amenazas para identificar posibles riesgos de seguridad y vulnerabilidades.

- Implementación: asegura que las revisiones de los códigos de producto se realicen correctamente y que los problemas se identifiquen y resuelvan.

- Verificación: el producto se somete a rigurosas pruebas de seguridad.

- Implementación: valida que cada equipo de producto implemente prácticas de administración de configuración segura.

- Operaciones: valida que cada equipo de producto cuente con un plan de respuesta a incidentes, lo que incluye procedimientos para el manejo de incidentes de seguridad, notificación de incidentes y canales de comunicación.

Alianzas estratégicas

La seguridad de los datos es un deporte de equipo: ningún producto aborda todos los aspectos de los requisitos de seguridad. En Veritas, nos asociamos con los mejores de la industria para optimizar su inversión asegurando que nuestros productos no solo se integren bien, sino que también resistan los ataques cibernéticos.

Preparación informática

La iniciativa Joint Cyber Defense Collaborative (JCDC) de la Agencia de Seguridad de Infraestructura y Seguridad Informática (CISA, por sus siglas en inglés) reúne a agencias gubernamentales, organizaciones del sector privado y asociados internacionales para mejorar la colaboración, la coordinación y el intercambio de información en materia de seguridad informática. El JCDC:

- Fomenta un enfoque de seguridad informática que abarca todo el país.

- Aprovecha la experiencia y los recursos del gobierno, la industria y los asociados internacionales.

- Su objetivo es mejorar la resiliencia y la seguridad de las infraestructuras críticas, las redes gubernamentales y otros activos clave contra las amenazas informáticas.