O que é Confiança Zero?

A vida era muito mais simples há 20 anos, incluindo a segurança na rede. À medida que a tecnologia evoluiu, também evoluiu a complexidade de proteger seus dados. Naquela época, você podia confiar em uma abordagem de “confiar, mas verificar” baseada em perímetro. Qualquer um que pudesse verificar sua identidade dentro da rede poderia acessar todos os recursos dentro da organização. E como a maioria das atividades de negócios acontecia em um escritório em dispositivos da empresa, era uma abordagem bastante sólida.

Com grande crescimento vêm os desafios. Na rede, isso inclui violações de segurança inteligentes o suficiente para superar a segurança baseada em perímetro. E com a adoção da computação em nuvem e o consequente crescimento do trabalho remoto, os desafios aumentaram. Confiança sem verificação não é suficiente. Veio também a “desperimetrização” – agora conhecida como Zero Trust– para resolver esses novos desafios de segurança.

Os fundamentos da Confiança Zero hoje

Com base no conceito de “nunca confie, sempre verifique”, a Zero Trust é a base de uma organização resistente à cibersegurança. A identidade de todos os usuários deve ser verificada antes de receber os privilégios necessários para acessar os principais componentes de sua organização, como aplicativos e dados. O sucesso requer não apenas planejamento estratégico, mas também alinhamento e participação dos funcionários.

A complexidade dos negócios continua a crescer com demandas de força de trabalho híbrida e remota, complexidade de armazenamento de dados e várias plataformas e ambientes para proteger. Também conhecida como Arquitetura de Confiança Zero (Zero Trust Architecture - ZTA), a implementação requer uma mudança de mentalidade. Para entender isso melhor, vamos abordar alguns termos-chave relacionados ao ZT.

Termos-chave a conhecer:

- Verificação contínua: esta é a espinha dorsal de “nunca confie, sempre verifique”. Requer verificação de credenciais em qualquer dispositivo a qualquer momento para qualquer recurso. A parte mais complicada da verificação contínua é a experiência do usuário. Você pode gerenciar a verificação contínua por meio do acesso condicional baseado em risco. Isso interrompe um usuário para verificação apenas quando os níveis de risco mudam, garantindo uma experiência mais tranquila para o funcionário.

- Acesso menos privilegiado: fornece apenas o conjunto mínimo de permissões para acessar o sistema de uma perspectiva de produtividade, garantindo que os dados protegidos permaneçam seguros.

- Gerenciamento de identidade: este controle de segurança valida digitalmente a identidade do dispositivo e do usuário com protocolos de segurança e um/mais fatores de autenticação.

A Confiança Zero é uma estratégia de segurança cibernética baseada na ideia de que nenhum usuário ou ativo deve ser implicitamente confiável. Ele pressupõe que uma violação já ocorreu ou ocorrerá e, portanto, um usuário não deve ter acesso a informações confidenciais por meio de uma única verificação feita no perímetro da empresa. Em vez disso, cada usuário, dispositivo, aplicativo e transação deve ser continuamente verificado.

O que Zero Trust não é

Existem alguns equívocos sobre Zero Trust.

- Não é um produto singular ou um conjunto de produtos.

- Não é uma operação de configuração e esquecimento com uma métrica de tamanho único.

- A segurança não é o único benefício.

- Não indica desconfiança em seus funcionários.

Zero Trust requer uma mudança de mentalidade, mas beneficia a postura de segurança e as perspectivas de conformidade de sua organização, ao mesmo tempo em que reduz a complexidade e o custo ao longo do tempo. Deve ser continuamente avaliado, ajustado e aprimorado de acordo com suas necessidades comerciais específicas.

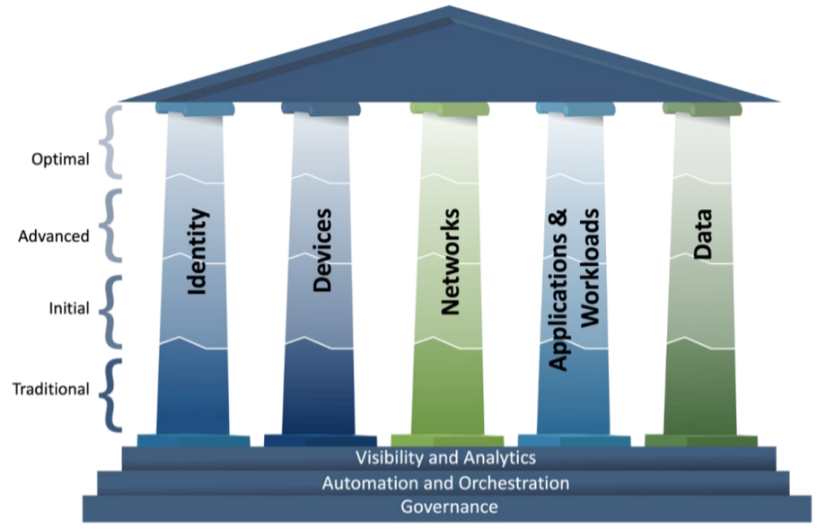

Pilares da Confiança Zero

Com os crescentes desafios de segurança cibernética de forças de trabalho cada vez mais remotas, uma ordem executiva para melhorar a segurança cibernética nacional foi emitida em 2021. Um resultado desse pedido foi o lançamento do primeiro Zero Trust Maturity Model, ou ZTMM, da National Cybersecurity and Infrastructure Security Agency (CISA). Lançada em 2023, a atualização mais recente expande os cinco pilares principais do Zero Trust. Esses pilares descrevem a jornada de crescimento que sua organização pode seguir para implementar Zero Trust.

A evolução do Zero Trust pode ser assim:

- Você pode começar com basicamente nada - uma solução, tradicional- revisão periódica de acesso permanente e criar um plano para implementar os fundamentos do Zero Trust, um pilar por vez.

- Em seguida, comece o planejamento e a implementação da automação inicial com coordenação cruzada básica e planejamento de acesso menos privilegiado.

- Avance os controles automatizados coordenando todo o ciclo de vida de cada pilar com o desenvolvimento de acesso menos privilegiado para incluir avaliações de risco e posição.

- Por fim, otimize um plano totalmente automatizado com acesso dinâmico com privilégios mínimos e coordenação suave em todos os cinco pilares.

Conforme descrito na versão mais recente do ZTMM, “esses estágios de maturidade e os detalhes associados a cada pilar permitem que as agências avaliem, planejem e mantenham os investimentos necessários para progredir em direção a ZTA”.

O que acontece depois?

O Modelo de Maturidade de Confiança Zero continuará a amadurecer (o trocadilho é intencional). Embora não haja um produto ou conjunto de produtos que atendam a todas as suas necessidades de Zero Trust, parceiros de tecnologia como a Veritas podem fazer toda a diferença para suavizar o planejamento e o posicionamento do Zero Trust.

Saiba mais sobre as soluções de resiliência cibernética da Veritas.