ゼロトラストとは

ネットワークセキュリティをはじめ、20 年前の世の中ははるかにシンプルでしたが、テクノロジーの進化に伴い、データ保護はますます複雑になっています。当時はたいてい、境界ベースの「信頼するが検証する」アプローチに頼ることができました。ネットワーク内で ID を検証できれば、誰でも企業内のすべてのリソースにアクセスできました。また、ほとんどのビジネス活動はオフィスの企業デバイス上で行われていたため、これが極めて確実なアプローチでした。

大きな成長には課題が伴います。ネットワークの場合、境界ベースのセキュリティをしのぐほどスマートなセキュリティ侵害などがあります。また、クラウドコンピューティングの導入とそれに伴うリモートワークの増加による課題も増え、「信頼するが検証する」では不十分になりました。こうした新しいセキュリティ課題を解決するために登場したのが「脱境界化」です。現在ではゼロトラストと呼ばれています。

現在のゼロトラストの基本

「決して信頼せず、常に検証する」という概念に基づくゼロトラストは、サイバー耐性を備えている企業の基盤です。アプリケーションやデータなど、企業の重要なコンポーネントへのアクセスに必要な権限を付与するには、その前にすべてのユーザーの ID を検証する必要があります。この成功には戦略的な計画だけでなく、従業員の意識統一と参加が必要です。

ハイブリッドとリモートのワーカー需要、データストレージの複雑さ、複数のプラットフォームと環境の保護により、ビジネスはさらに複雑になっています。ゼロトラストアーキテクチャ (ZTA) とも呼ばれる実装には、意識の変化が必要です。よりよく理解するために、ZT に関する重要な用語をいくつか見ていきましょう。

知っておくべき重要な用語:

- 継続的な検証: これは、「決して信頼せず、常に検証する」のバックボーンです。すべてのリソースに対して、すべてのデバイスで常に資格情報の検証を要求します。継続的な検証で最も注意が必要なのは、ユーザーエクスペリエンスです。リスクベースの条件付きアクセスを使用し、継続的な検証を管理できます。これにより、検証のためのユーザーのアクセス中断はリスクレベルが変化した場合のみになり、より円滑な従業員エクスペリエンスが実現します。

- 最小権限アクセス: 生産性の観点から、システムへのアクセスに必要な最小限の権限セットのみを提供し、保護対象のデータの安全性を維持します。

- ID 管理: このセキュリティ制御では、セキュリティプロトコルと 1 つ以上の認証要素を使用してデバイスとユーザー ID をデジタルで検証します。

ゼロトラストは、どのユーザーも資産も暗黙的には信頼しないという概念に基づくサイバーセキュリティ戦略です。すでに侵害が起きている、またはこれから起きると想定されるため、企業の境界で行われる単一の検証だけで、機密情報へのアクセスをユーザーに付与してはなりません。代わりに、各ユーザー、デバイス、アプリケーション、トランザクションを継続的に検証する必要があります。

ゼロトラストに該当しないもの

ゼロトラストに関してはいくつかの誤解があります。

- 単一の製品や製品セットではない。

- 万能型の指標を使用して設定するだけのものではない。

- その利点はセキュリティだけに限定されない。

- 従業員を信頼しないという意味ではない。

ゼロトラストには意識の変化が求められますが、それが企業のセキュリティ体制とコンプライアンス状況を支え、時間と共に複雑さとコストを軽減します。独自のビジネスニーズに従い、継続的に評価、調整、改善する必要があります。

ゼロトラストの柱

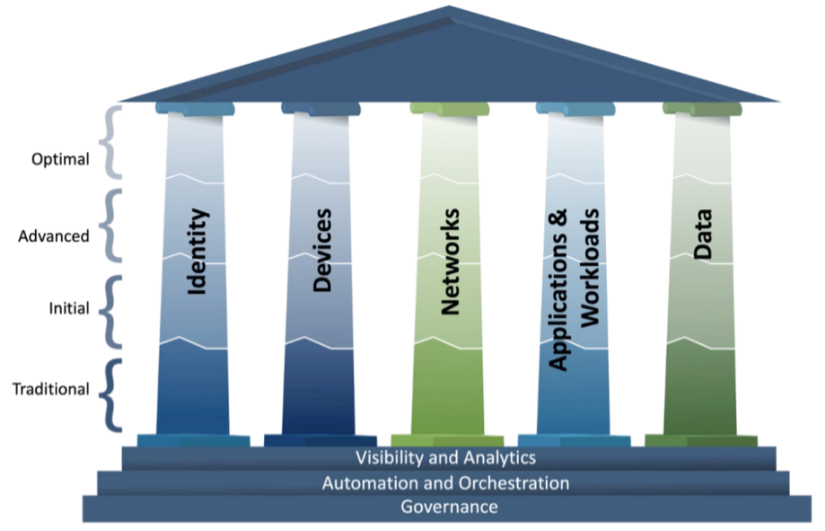

従業員のリモートワークが増え、サイバーセキュリティの問題が増えていることから、2021 年、国家サイバーセキュリティを強化するための大統領行政命令が発令されました。この命令の成果の 1 つが、アメリカ合衆国サイバーセキュリティ・社会基盤安全保障庁 (CISA) による最初のゼロトラスト成熟度モデル (ZTMM) の発表でした。2023 年に発表され、最新の更新ではゼロトラストの中心となる 5 つの柱を明確にしています。これらの柱は、企業がゼロトラストの実装に向けて実行できる、成長への取り組みの概要を示しています。

ゼロトラストは次のように進化します。

- 基本的に何もないところ、つまり従来のソリューション (永続アクセスの定期レビュー) から始め、一度に 1 つの柱で、ゼロトラストの基盤の実装を計画します。

- 次に、柱間の基本的な調整と最小権限アクセス計画から、最初の自動化計画と実装を開始します。

- 最小権限アクセスを利用して各柱のライフサイクル全体で制御の自動化の調整を進め、リスクおよび職位の評価を含めるように進展させます。

- 最後に、完全に自動化した計画を、動的な最小権限アクセスと 5 つの柱全体での円滑な調整によって最適化します。

最新の ZTMM の発表では次のように述べられています。「これらの成熟度のレベルと各柱に関連付けられている詳細を使用して、ZTA に向けて必要とされる投資を評価、計画、維持することができます」

次にすべきことは何でしょうか。

ゼロトラスト成熟度モデルは成長し続けます。すべてのゼロトラストニーズを解決できる単一製品や製品セットはありませんが、円滑なゼロトラスト計画およびポジショニングには、ベリタスのようなテクノロジパートナーが大いに役立ちます。

ベリタスのサイバーレジリエンスソリューションについて詳しくは、こちらをご覧ください。