¿Qué es la confianza cero?

La vida era mucho más simple hace 20 años, incluida la seguridad de las redes. Con la evolución de la tecnología, la protección de datos se ha vuelto más compleja. En ese entonces, un simple enfoque de "confiar y verificar" en torno al perímetro era suficiente. Cualquiera que pudiese verificar su identidad dentro de la red podía acceder a todos los recursos de la organización. Y como la gran mayoría de las actividades empresariales se realizaban en los dispositivos de cada empresa, el enfoque era bastante sólido.

El crecimiento trae consigo desafíos. Dentro de una red, estos incluyen brechas de seguridad capaces de superar las seguridades del perímetro. Y con la adopción de la informática en la nube y el auge del trabajo remoto, los desafíos aumentaron. Ya no bastaba con confiar y verificar. Fue así que surgió la "desperimetrización", ahora llamada confianza cero, para resolver los nuevos desafíos de seguridad.

Aspectos fundamentales de la confianza cero actual

Basada en la noción de "confiar nunca, verificar siempre", la confianza cero es la base de una organización con resistencia cibernética. Se debe verificar la identidad de todos los usuarios antes de otorgarles los privilegios necesarios para acceder a los componentes clave de la organización, como aplicaciones y datos.El éxito depende no solo de una planificación estratégica, sino también del respaldo y la participación de los empleados.

La complejidad empresarial continúa aumentando junto con las demandas de trabajo híbrido y remoto, el intrincado almacenamiento de datos y la necesidad de proteger múltiples plataformas y entornos. La implementación, también llamada arquitectura de confianza cero (ZTA), requiere un cambio de mentalidad. Para entenderlo mejor, repasemos algunos de los términos clave de la confianza cero.

Términos clave que debe conocer:

- Verificación continua: Esta es la red troncal de "confiar nunca, verificar siempre". Requiere la verificación de credenciales en cualquier dispositivo, en cualquier momento, para cualquier recurso. La parte más complicada de la verificación continua es la experiencia del usuario. Puede administrar la verificación continua mediante el acceso condicional basado en riesgos. Así, se interrumpe al usuario para que haga la verificación solo cuando cambian los niveles de riesgo, lo que garantiza una experiencia más fluida.

- Acceso menos privilegiado: Brinda solo el conjunto mínimo de permisos para acceder al sistema desde una perspectiva de productividad, al mismo tiempo que asegura que los datos protegidos permanezcan seguros.

- Gestión de la identidad: Este control de seguridad valida el dispositivo y la identidad del usuario de forma digital, utilizando protocolos de seguridad y uno o más factores de autenticación.

La confianza cero es una estrategia de ciberseguridad basada en la noción de que no se debe confiar implícitamente en ningún usuario o activo. Supone que ya ocurrió o que ocurrirá una brecha y, por lo tanto, el usuario no debe tener acceso a información confidencial mediante una verificación única realizada en el perímetro de la empresa. En lugar de esto, cada usuario, dispositivo, aplicación y transacción se deben verificar continuamente.

¿Qué no es la confianza cero?

Existen algunos conceptos erróneos sobre la confianza cero.

- No es un producto o un conjunto de productos.

- No es una operación que se instala y queda lista para siempre con una métrica universal.

- La seguridad no es el único beneficio.

- No tiene que ver con la confianza que tenga en sus empleados.

La confianza cero requiere un cambio de mentalidad, pero resulta en un beneficio para la seguridad y el cumplimiento de su organización, además de reducir la complejidad y los costos con el paso del tiempo. Se debe evaluar, ajustar y mejorar continuamente según las necesidades particulares de cada empresa.

Pilares de la confianza cero

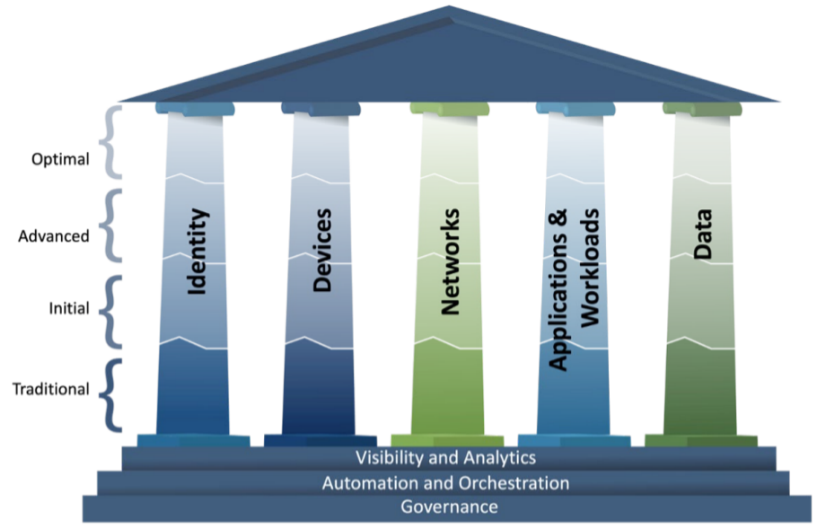

Con los crecientes desafíos de seguridad que conlleva el aumento del trabajo remoto, se emitió una orden ejecutiva en el 2021 para mejorar la ciberseguridad nacional. Uno de los resultados de esta orden fue el lanzamiento del primer modelo de madurez de confianza cero (ZTMM) por parte de la Agencia Nacional de Ciberseguridad y Seguridad de Infraestructura (CISA). La actualización más reciente fue publicada en 2023 y expande los cinco pilares centrales del concepto de confianza cero. Estos pilares definen el trayecto de crecimiento que su organización puede seguir durante la implementación de la confianza cero.

La evolución de la confianza cero puede darse de esta manera:

- Puede comenzar prácticamente de cero (con una solución tradicional y revisiones periódicas de acceso permanente) y crear un plan para implementar los fundamentos de la confianza cero de a un pilar a la vez.

- Luego, empiece a planificar e implementar la automatización inicial mediante una coordinación básica entre los pilares y cierta planificación de acceso con privilegios mínimos.

- Impulse los controles automatizados al coordinar los ciclos de vida de cada pilar con el acceso de privilegio mínimos, y desarróllelos para incluir evaluaciones de riesgo y de posición.

- Por último, optimice un plan completamente automatizado con un acceso dinámico de privilegios mínimos y una coordinación fluida entre los cinco pilares.

Tal como se detalla en la publicación más reciente del ZTMM, "estas etapas de madurez y los detalles asociados con cada pilar permiten que las agencias evalúen, planifiquen y mantengan las inversiones necesarias para avanzar hacia una arquitectura de confianza cero".

¿Y ahora qué?

El modelo de madurez de confianza cero seguirá madurando (valga la redundancia). Si bien no existe un único producto o conjunto de productos que satisfagan todas sus necesidades relativas a la confianza cero, los partners tecnológicos como Veritas pueden marcar una gran diferencia en la planificación y posicionamiento fluidos de la confianza cero.

Descubra más sobre las soluciones de ciberresiliencia de Veritas.