何为零信任?

20 年前,人们的生活方式更为简单淳朴,网络安全领域也太平无事。随着技术的不断进步,数据保护的复杂度在不断攀升。以前,您可以在边缘采用“信任,但需要验证”的方法访问业务核心。任何在网络中通过身份验证的人都可以访问企业内的所有资源。而且,大多数业务活动都是在办公室内使用公司设备进行的,因此这是一种非常可靠的方法。

但是,数据的快速增长带来了新的挑战。其中一些挑战就包括隐藏在网络中的安全漏洞,它们可以狡猾的绕过边缘安全防御机制。随着云计算的采用以及远程办公的兴起,挑战也随之加剧。“信任,但需要验证”的策略如今早已不够安全,“去边缘化”(现称为零信任)应势而生,目的是解决这些新的安全挑战。

零信任的基础概念

零信任的含义是“从不信任,持续验证”,它构成企业抵御网络威胁的基础。在授予用户访问企业关键组件(例如应用程序和数据)的必要权限之前,必须进行用户身份验证。零信任的成功实施不仅需要战略规划,还需要员工齐心协力,全员参与。

当前,混合和远程办公需求不断上涨,数据存储日趋复杂,要保护的平台和环境越来越多,使得业务复杂性日益加剧。既便是大众熟知的零信任架构 (ZTA),也需要以新的思维方式解读。为了更好地理解这一点,我们在此阐述几个有关零信任概念的关键术语。

术语解析:

- 持续验证:这是“从不信任,持续验证”的核心所在。它要求随时在任意设备上验证任何资源的凭据。对于持续验证来说,最棘手的部分是用户体验。您可以基于风险设定访问条件,以此管理持续验证。它确保仅在风险级别发生变化时中断用户的验证,从而保证员工体验更流畅。

- 最小权限访问:从工作效率层面上,仅提供访问系统的最小权限,以确保受保护的数据始终安全。

- 身份管理:此安全控制措施通过安全协议和一个/多个身份验证因素对设备和用户身份进行数字验证。

零信任是一种网络安全策略,其前提是不默认信任任何用户或资产。它假设漏洞已经发生或将要发生,因此,即使用户在企业边缘通过一次验证,也不会默认授予其再次访问敏感信息的权限,而是持续验证每个用户、设备、应用程序和事务。

零信任误区

当下人们对零信任存在一些误区,实际上:

- 它并非单个产品或一组产品。

- 它并非“一劳永逸”的操作,也没有放之四海而皆准的指标。

- 安全性并非其唯一的优势。

- 它并不意味着不信任员工。

零信任要求人们改变思维方式,它有益于企业增强安全性和维持合规,并可随时间推移而降低复杂性和成本。不过,企业应根据独特的业务需求对其进行持续评估、调整和改进。

零信任的技术体系

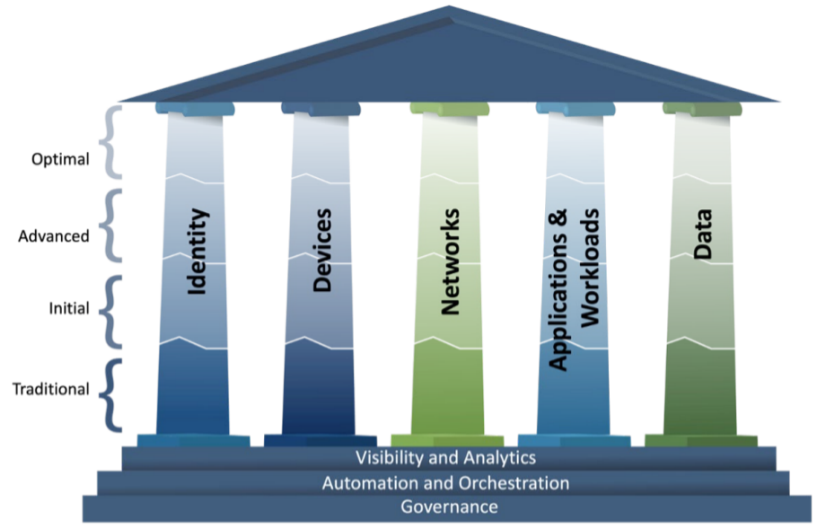

随着远程办公人数日益上涨,企业面临的网络安全挑战也越来越多,2021 年美国发布了一项提高网络安全的行政命令。在命令下发后,美国网络安全和基础设施安全局 (CISA) 发布了首个零信任成熟度模型 (ZTMM)。2023 年发布的最新版本扩展了零信任的五个核心体系。以下过程概述了企业在实施零信任道路上的发展历程。

零信任的发展进程:

- 您可以从零开始,也就是从传统的解决方案开始,定期审查永久访问权限,然后制定一个计划,逐一实施零信任基本原则。

- 然后开始初步的自动化规划,并实施基本的跨体系协调和最小权限访问规划。

- 推进自动控制,跨每个体系的生命周期进行协调,制定最小权限访问策略,包括风险和位置评估。

- 最后,通过动态的最小权限访问和五个体系之间的顺畅协调,优化全自动计划。

正如 ZTMM 最新版本所概述的那样,“对照每个成熟阶段以及每个体系的具体情况,各机构可以评估、计划和持续投资于零信任架构的发展历程。”

未来计划?

零信任成熟度模型将日臻完善。虽然没有一种产品或一组产品能够满足您的全部零信任需求,但 Veritas 可作为您的技术合作伙伴竭尽所能,推动零信任规划在企业内顺利落地。

了解有关 Veritas 网络韧性解决方案的更多信息。