Qu'est-ce que la confiance zéro ?

La sécurité des réseaux était beaucoup plus simple il y a 20 ans. L'évolution des technologies s'accompagne d'une plus grande complexité dans la protection des données. À l'époque, il était possible de s'appuyer sur une approche de sécurité basée sur le périmètre de type « confiance avec vérification ». Quiconque pouvait faire vérifier son identité au sein du réseau pouvait accéder à toutes les ressources de l'organisation. Et comme la plupart des activités professionnelles se déroulent au sein d'un bureau sur des appareils de l'entreprise, c'était une approche assez robuste.

Une forte croissance s'accompagne de défis. Dans le réseau, il s'agit notamment d'atteintes à la sécurité suffisamment intelligentes pour dépasser la sécurité périmétrique. Avec l'adoption du cloud computing et la croissance du télétravail qui en découle, les défis se sont multipliés. La confiance avec vérification n'était pas suffisante. La dépérimètrisation aujourd'hui connue sous le nom de confiance zéro est apparue pour résoudre ces nouveaux problèmes de sécurité.

Les bases de la confiance zéro

La confiance zéro est le fondement d'une organisation résiliente et applique le concept de « ne jamais faire confiance, tout vérifier ». L'identité de tous les utilisateurs doit être vérifiée avant de leur accorder les privilèges nécessaires pour accéder aux composants clés de leur organisation, tels que les applications et les données. Pour réussir, il faut non seulement une planification stratégique, mais aussi l'alignement et la participation des employés.

La complexité de l'entreprise ne cesse de croître avec les demandes de main-d'œuvre hybride et distante, l'intrication du stockage des données et les multiples plates-formes et environnements à protéger. Également connue sous le nom d'architecture de confiance zéro, sa mise en œuvre nécessite un véritable changement d'état d'esprit. Pour mieux comprendre, examinons quelques termes clés concernant la confiance zéro.

Termes clés à connaître :

- Vérification continue : l'épine dorsale du principe « ne jamais faire confiance, toujours vérifier ». Elle exige la vérification des informations d'identification sur n'importe quel appareil, à n'importe quel moment et pour n'importe quelle ressource. La partie la plus délicate de la vérification continue est l'expérience de l'utilisateur. Vous pouvez gérer la vérification continue grâce à un accès conditionnel basé sur le risque. L'utilisateur n'est ainsi interrompu pour une vérification que lorsque les niveaux de risque changent, ce qui garantit une expérience plus fluide pour l'employé.

- Accès le moins privilégié : fournit juste l'ensemble minimal d'autorisations pour accéder au système du point de vue de la productivité, tout en garantissant que les données protégées restent sécurisées.

- Gestion de l'identité : ce contrôle de sécurité valide numériquement l'identité de l'appareil et de l'utilisateur à l'aide de protocoles de sécurité et d'un ou plusieurs facteurs d'authentification.

La confiance zéro est une stratégie de cybersécurité fondée sur l'idée qu'aucun utilisateur ou actif ne doit faire l'objet d'une confiance implicite. Elle part du principe qu'une faille s'est déjà produite ou va se produire et que, par conséquent, un utilisateur ne devrait pas se voir accorder l'accès à des informations sensibles par une simple vérification effectuée au périmètre de l'entreprise. Au contraire, chaque utilisateur, appareil, application et transaction doit être vérifié en permanence.

Ce que la confiance zéro n'est pas

Il existe quelques idées reçues sur la confiance zéro.

- Il ne s'agit pas d'un produit unique ni d'un ensemble de produits.

- Ce n'est pas une opération universelle que l'on paramètre une fois puis que l'on oublie.

- La sécurité n'est pas le seul avantage.

- Elle n'implique pas une méfiance à l'égard de vos employés.

La confiance zéro exige un changement d'état d'esprit, mais elle est bénéfique pour la posture de sécurité et les perspectives de conformité de votre organisation, tout en réduisant la complexité et les coûts au fil du temps. Elle doit être continuellement évaluée, ajustée et améliorée en fonction des besoins uniques de votre entreprise.

Les piliers de la confiance zéro

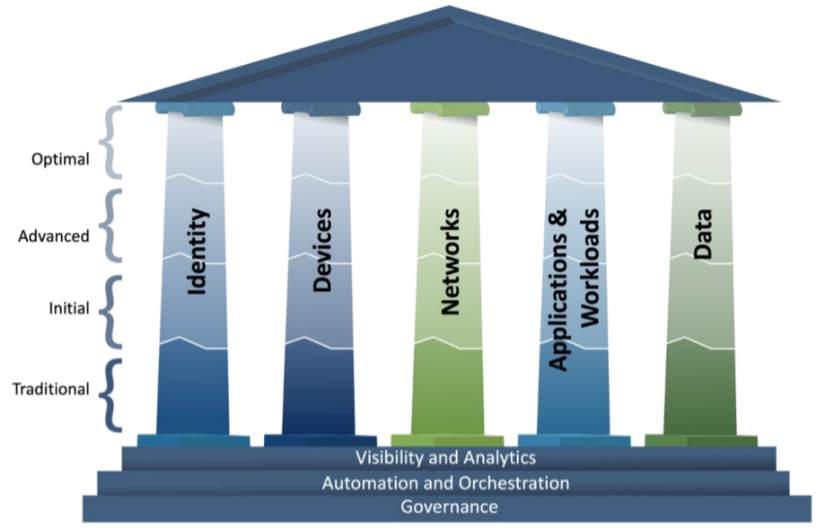

Face aux défis croissants en matière de cybersécurité posés par une main-d'œuvre de plus en plus éloignée, un décret visant à améliorer la cybersécurité nationale a été publié en 2021. Cette ordonnance a notamment débouché sur la publication du premier modèle de maturité de la confiance zéro, aussi nommé ZTMM, par l'Agence nationale pour la cybersécurité et la sécurité des infrastructures (CISA). Publiée en 2023, la dernière mise à jour développe les cinq piliers fondamentaux de la confiance zéro. Ces piliers décrivent le parcours de croissance que votre organisation peut suivre pour mettre en œuvre ce système de confiance zéro.

L'évolution de la confiance zéro peut se présenter comme suit :

- Vous pouvez commencer avec pratiquement rien : une solution traditionnelle, une révision périodique de l'accès permanent, et créer une stratégie pour mettre en œuvre les fondements de la confiance zéro, un pilier à la fois.

- Commencez ensuite la planification et la mise en œuvre initiales de l'automatisation avec une coordination de base entre les piliers et une planification de l'accès au moindre privilège.

- Avancez les contrôles automatisés coordonnant le cycle de vie de chaque pilier avec le développement de l'accès le moins privilégié afin d'inclure l'évaluation des risques et des positions.

- Enfin, optimisez une stratégie entièrement automatisée avec un accès dynamique au moindre privilège et une coordination harmonieuse entre les cinq piliers.

Comme le souligne la dernière version du ZTMM, « ces étapes de maturité et les détails associés à chaque pilier permettent aux agences d'évaluer, de planifier et de maintenir les investissements nécessaires pour progresser vers une architecture de confiance zéro ».

Quelle est la prochaine étape ?

Le modèle de maturité de la confiance zéro continuera à se développer. Bien qu'il n'y ait pas un seul produit ou ensemble de produits qui réponde à tous vos besoins en matière de confiance zéro, des partenaires technologiques comme Veritas peuvent faire toute la différence pour faciliter la planification et le positionnement de la confiance zéro.

En savoir plus sur les solutions de cyber résilience de Veritas.