A recuperação cibernética não é uma recuperação típica após desastres

Infelizmente, não existe um "botão fácil" para a recuperação de um ataque cibernético. Também não há uma opção mágica de menu como "restaurar tudo". Como líder proativo, é fundamental entender que a recuperação cibernética é mais complexa do que a típica recuperação após desastres. Isso exige planejamento avançado com colaboração entre as equipes de segurança interna. Sua lista de considerações contém:

- Contenção para impedir o acesso

- Análise forense para entender o ponto de entrada do invasor

- Avaliação para encontrar sistemas afetados

- Descontaminação de dados para garantir que você não reintroduza ameaças durante a recuperação

A recuperação eficaz de um incidente cibernético exige uma abordagem holística em todas as disciplinas de TI, incluindo segurança, continuidade de negócios e serviços de infraestrutura tradicionais, incluindo backup e recuperação.

Abordagens de recuperação

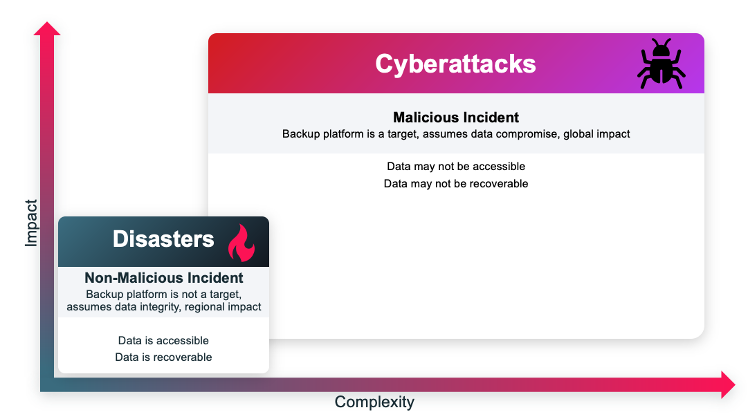

Vamos começar com uma abordagem tradicional de recuperação de desastres a partir do backup. Em um incidente não malicioso, como falha de hardware ou exclusão acidental, a plataforma de backup não é um alvo. A recuperação é simples com uma cópia de backup recente. Você pode recuperar-se rapidamente e voltar ao ponto original ou a um ponto alternativo. Simples. Os sistemas que você usa estão funcionando e são confiáveis.

Por outro lado, um ataque cibernético vai maliciosamente atrás de tudo e de todos, tornando a recuperação complexa. A contenção é sua prioridade. Isso significa interromper o acesso do invasor e evitar danos adicionais imediatamente. Isolando os sistemas ou as redes afetadas, você minimiza a propagação do ataque e inicia a recuperação mais rapidamente. A contenção vai além dos firewall e das redes. Não deixe de considerar também as credenciais. Os ataques do mundo real incluíram invasores com credenciais comprometidas para participar de chamadas em conferência ou ouvir conversas em grupo. Agora, você está lidando com problemas de confiança entre as equipes e os próprios sistemas dos quais depende, o que complica e atrasa ainda mais as operações de recuperação. As equipes forenses trabalham para identificar como o invasor conseguiu entrar, encontrar vulnerabilidades e malware e evitar a reinfecção, diagnosticando quais sistemas foram possivelmente afetados.

Simultaneamente às ações forenses e de contenção, você deve lidar com as crescentes complicações comerciais. No caso do ransomware, você pode ter empresas especializadas ou até mesmo agências governamentais intervindo para negociar com os atacantes. Suas equipes executivas, financeiras, públicas e de relações com investidores provavelmente se reunirão de hora em hora para avaliar o impacto no cliente, decidir quem informar e trabalhar com as seguradoras.

Enquanto isso, as equipes jurídicas especializadas em privacidade e conformidade precisam determinar quem devem notificar e quando. Enquanto isso, as equipes de comunicação interna precisam informar os funcionários sobre o que está acontecendo. Em alguns casos, a equipe de recursos humanos é envolvida se o ataque afetar a capacidade de manter a folha de pagamento em dia ou resultar em outros problemas com os funcionários.

Tudo isso pode ser excessivamente perturbador, especialmente se você não tiver elaborado um plano de recuperação cibernética antes de um ataque cibernético ativo. Vamos examinar algumas das etapas a serem abordadas antes, durante e depois de um incidente para ajudá-lo a resistir e a se recuperar de um ataque cibernético.

Antes de um ataque cibernético

Quanto mais antecedência na ação, mais fácil será a recuperação. Reforçar sua postura de segurança, sua capacidade e rapidez para identificar, responder e se recuperar de um incidente, é fundamental para a preparação. Você não só terá uma compreensão maior do seu ambiente, como também poderá priorizar sua resposta.

Inventariar, classificar e capturar dados

Saiba o que você precisa proteger em seu ambiente. Faça um inventário de todos os seus dados e identifique onde há lacunas na política de proteção. Encontre e elimine a TI invisível e os dados obscuros em todo o seu ambiente. Classifique e reúna dados de produção primária para avaliar o que é crítico para a missão e conduzir análises de dados confidenciais.

Proteger os dados

Crie políticas de proteção e retenção. Melhore a postura usando medidores de segurança, scorecards e auditorias. Reduza a complexidade com automação e IA/ML. É importante que você tenha feito backup de todos os sistemas de produção e que possa restaurá-los prontamente para atender aos SLAs.

Avalie e reforce a proteção de dados

Aproveite os princípios de confiança zero para melhorar a proteção de dados. Fortaleça os controles de acesso, implemente a autenticação multifatorial (MFA) e a autenticação multipessoa (MPA) para controlar os cronogramas de backup e os períodos de retenção. Aproveite o controle de acesso baseado em função (RBAC) para permissões de usuário e processo. Criptografe os dados em trânsito e em repouso.

Isole dados importantes

Implemente uma estratégia de backup moderna 3-2-1. Crie uma cópia isolada imutável e indelével dos dados e implemente um ambiente de recuperação isolado (IRE) ou isolamento de dados SaaS.

Defina um plano de recuperação

Crie um plano de recuperação orquestrado para todos os dados e todas as equipes do seu ambiente. Isso é fundamental e, frequentemente, a parte mais difícil da recuperação atualmente. Faça testes e ensaios de recuperação sem interrupções, incluindo exercícios de mesa. Crie equipes entre linhas de negócios, segurança e operações para identificar planos de recuperação apropriados para funções específicas. Automatize o máximo possível. Estabeleça seu objetivo de tempo de recuperação (RTO), o tempo máximo que seus aplicativos essenciais podem ficar inativos após um desastre ou ataque cibernético. Defina seu objetivo de ponto de recuperação (RPO), a quantidade de perda de dados que você pode tolerar durante um desastre ou ataque cibernético.

Três ações principais durante um ataque

Avalie a atividade do usuário

- Entenda o que está acontecendo em seu patrimônio de dados o tempo todo.

- Implante um painel de controle para observar qualquer atividade anômala do usuário que possa indicar um ataque ativo.

Detectar ameaças

- Use a detecção de anomalias baseada em IA para identificar se os dados de backup mostram indicadores de um ataque emergente de ransomware.

- Distribua alertas para operações de segurança.

- Inicie a varredura de malware para triar o alerta.

Conduza análise de impacto

- Localize dados possivelmente comprometidos e acessados.

Quatro prioridades após um ataque

Depois de iniciar a recuperação, é vital não infectar novamente seus dados. Você pode sentir-se pressionado para recuperar a normalidade dos negócios o mais rápido possível. Mas se você restaurar acidentalmente uma vulnerabilidade ou um arquivo com malware, terá que reiniciar todo o processo.

Utilize varredura integrada de malware e vulnerabilidades para avaliar os dados do seu backup enquanto a equipe de segurança corrige as ameaças ativas. A adoção de uma abordagem paralela pode acelerar consideravelmente a descontaminação e a recuperação.

Realizar análise forense

Seu backup muitas vezes pode ser o herói como uma espécie de máquina do tempo. Avalie o impacto do incidente em arquivos, aplicativos, computação e armazenamento. Audite tudo. Prepare-se para reportar a todas as equipes que utilizam os sistemas afetados. Avalie onde você sofreu impacto parcial ou perda total. Decida quem toma as decisões difíceis de priorização. Priorize a recuperação com base no impacto geral nos negócios, nos custos e no tempo de duração.

Restauração para um IRE e limpar dados

Identifique o último backup válido conhecido para garantir que você tenha dados limpos para restaurar. Limpe os dados e verifique se há vulnerabilidades e ameaças restantes ou adicionais. Novamente, o objetivo é garantir que você não reintroduza nenhum traço remanescente de uma infecção.

Restaure o Active Directory e os serviços de identidade

Talvez seja necessário reiniciar os serviços básicos, como o Active Directory ou o sistema de nomes de domínio.

*Recupere para a Produção

Implemente procedimentos e recuperação rápidos, flexíveis e orquestrados para restaurar serviços e aplicativos primários.

Priorize a preparação proativa

A chave do sucesso é planejar e automatizar seu plano de recuperação com suas equipes de segurança. Então, pratique, pratique, pratique. Se você tiver um manual e souber que suas equipes estão preparadas para um ataque, estará pronto para gerenciar um incidente real. O trabalho que você faz para planejar a recuperação de ataques também o ajudará a gerenciar melhor os desafios de recuperação de rotina, como interrupções do sistema ou falhas de aplicativos.

A Veritas ajuda você a evitar perdas de dados, limitar o tempo de inatividade e recuperar-se com confiança e rapidez para dar suporte à resiliência dos negócios. Saiba mais sobre o Veritas 360 Defense, uma abordagem holística que combina proteção de dados, segurança e governança com um ecossistema em expansão de parceiros de segurança cibernética.