サイバーリカバリと標準的なディザスタリカバリの違い

残念ながら、サイバー攻撃から復旧するための「簡単なボタン」はありません。また、「すべてをリストアする」魔法のメニューオプションもありません。プロアクティブなリーダーとして、サイバーリカバリは一般的なディザスタリカバリよりも複雑であることを理解することが重要です。そのためには、社内のセキュリティチーム間で協力して、先進的な計画を立てる必要があります。検討事項には、以下のようなものがあります。

- アクセスを阻止するための封じ込め

- 攻撃者の侵入口を理解するためのフォレンジック

- 影響を受けるシステムを見つけるための評価

- リカバリ中に脅威が再び持ち込まれないようにするためのデータの除染

サイバーインシデントからの効果的なリカバリには、セキュリティ、事業継続性、バックアップとリカバリを含む従来のインフラサービスなど、IT 分野全体にわたる総合的なアプローチが必要です。

リカバリのアプローチ

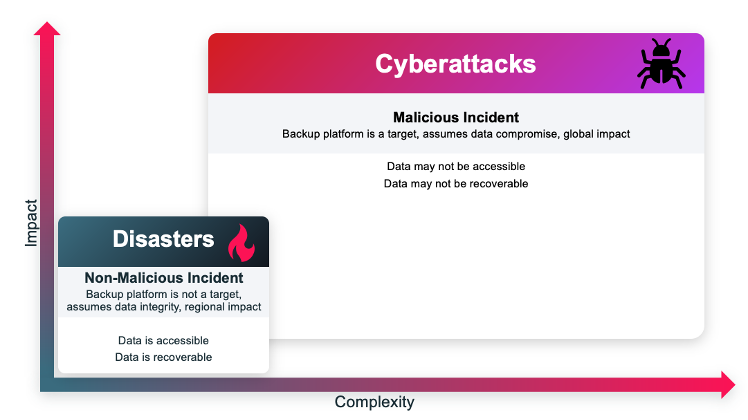

まずは、従来のバックアップからのディザスタリカバリアプローチから始めましょう。ハードウェアの故障や偶発的な削除などの悪意のないインシデントの場合、バックアッププラットフォームはターゲットになりません。リカバリは最近のバックアップコピーで簡単に行えます。元の場所や別の場所にすぐにリカバリできます。簡単です。使用しているシステムは機能しており、信頼できます。

対照的に、サイバー攻撃は悪意を持ってあらゆるものを狙うため、リカバリが複雑になります。封じ込めが優先事項です。これは、攻撃者のアクセスを阻止し、被害の拡大を即座に防ぐことを意味します。影響を受けたシステムやネットワークを隔離することで、攻撃の拡大を最小限に抑え、早期にリカバリを開始することができます。封じ込めは、ファイアウォールやネットワークだけにとどまりません。資格情報についても考慮するようにしてください。実際の攻撃では、攻撃者が漏洩した認証情報を使用して電話会議に参加したり、グループチャットを聞いたりしています。このような場合、チーム間の信頼問題や、依存しているシステムそのものに対処することになり、リカバリ作業がさらに複雑化し、時間がかかることになります。フォレンジックチームは、攻撃者がどのように侵入したかを突き止め、脆弱性やマルウェアを発見し、どのシステムが影響を受けた可能性があるかを診断して再感染を防止します。

封じ込めとフォレンジックアクションと同時に、複雑化するビジネス上の問題にも対処する必要があります。ランサムウェアの場合、専門の会社や政府機関が介入して攻撃者と交渉することもあります。経営幹部、財務、広報、IRチームは、顧客への影響を評価し、誰に知らせるべきかを決定し、保険会社と協力するために、おそらく1時間ごとに会議を行うことになります。

その間、プライバシーとコンプライアンスを専門とする法務チームは、誰にいつ通知しなければならないかを決定する必要があります。一方、社内のコミュニケーションチームは、何が起きているかを従業員に知らせる必要があります。場合によっては、攻撃によって給与の支払いに支障が出たり、その他の従業員の問題が生じたりした場合には、人事チームが関与することもあります。

特に活発なサイバー攻撃の前にサイバーリカバリ計画を立てていない場合は、これらすべてに圧倒されることがあります。サイバー攻撃に耐え、そこから回復するために、インシデント発生前、発生中、発生後に対処すべきステップをいくつかご紹介します。

サイバー攻撃の前

事前にしておくことが多ければ多いほど、リカバリが容易になります。セキュリティ態勢 (インシデントを特定し、対応し、リカバリするための能力と準備態勢) を強化することは、準備として非常に重要です。自社の環境をより深く理解できるだけでなく、対応に優先順位をつけることができるようになります。

データのインベントリ、分類、キャプチャ

環境全体で何を保護する必要があるかを把握します。すべてのデータのインベントリを作成し、保護ポリシーのギャップが存在する場所を特定します。環境全体でシャドー IT とダークデータを検出して排除します。プライマリ生産データを分類してキャプチャし、何がミッションクリティカルであるかを評価し、重要なデータの分析を実施します。

データの保護

保護ポリシーと保持ポリシーを作成します。セキュリティメーター、スコアカード、監査を使用して、セキュリティ体制を改善します。自動化と AI/ML を使用して複雑さを軽減します。すべての本番システムをバックアップし、SLA を満たすように迅速にリストアできることを確認してください。

データ保護の評価と強化

ゼロトラストの原則を活用してデータ保護を強化します。アクセス制御を強化し、多要素認証 (MFA) とマルチパーソン認証 (MPA) を実装して、バックアップスケジュールと保持期間を管理します。ユーザーおよびプロセスの権限にロールベースのアクセス制御 (RBAC) を活用します。送信中か保管中かにかかわらず、データを暗号化します。

重要なデータを分離する

最新の 3-2-1 バックアップ戦略を実装します。不変で消去不可能なデータの分離されたコピーを作成し、分離型リカバリ環境 (IRE)または SaaS データ分離を実装します。

リカバリ計画の定義

環境内のすべてのデータとすべてのチームにわたって、統合されたリカバリ計画を作成します。これが鍵であり、今日のリカバリの最も困難な部分であることが多いです。机上演習を含む、中断のない回復テストとリハーサルを実施します。事業部門、セキュリティ部門、オペレーション部門にまたがるチームを立ち上げ、特定の機能に対する適切なリカバリ計画を策定します。可能な限り自動化します。災害やサイバー攻撃の発生後にミッションクリティカルなアプリケーションを停止できる最大時間である、目標復旧時間 (RTO)を設定します。災害やサイバー攻撃の際に許容できるデータ損失の量、リカバリポイント目標 (RPO)を定義します。

攻撃中の 3 つの重要な行動

ユーザーアクティビティを評価する

- データ資産内で何が起こっているかを常に把握します。

- ダッシュボードを導入して、アクティブな攻撃を示唆する可能性のある異常なユーザーアクティビティを監視します。

脅威の検出

- AI を活用した異常検出機能により、バックアップデータにランサムウェア攻撃の兆候があるかどうかを特定します。

- セキュリティ運用担当者にアラートを発します。

- マルウェアスキャンを開始して、アラートをトリアージします。

インパクト分析の実施

- 侵害され、アクセスされた可能性のあるデータやアクセスされたデータを特定します。

攻撃後の 4 つの優先事項

リカバリを開始したら、データを再感染させないことが重要です。できるだけ早く業務を通常の状態に戻さなければならないというプレッシャーを感じるかもしれません。ただし、誤って脆弱性やマルウェアを含むファイルをリストアした場合は、プロセス全体を最初からやり直す必要があります。

セキュリティチームがアクティブな脅威を修復する間、統合されたマルウェアと脆弱性のスキャンを活用してバックアップデータを評価します。並行したアプローチを取ることで、除染とリカバリを大幅にスピードアップできます。

フォレンジックの実施

バックアップは、多くの場合、タイムマシンのようなヒーローになり得ます。インシデントがファイル、アプリ、コンピューティング、ストレージに与える影響を評価します。あらゆる対象を監査します。影響を受けたシステムを使用しているすべてのチームに報告する準備をします。部分的な影響や全損のあった場所を評価します。誰が難しい優先順位の決定をするかを決定します。全体的なビジネスへの影響、コスト、および期間に基づいてリカバリの優先順位を決定します。

IRE へのリストアとデータのクレンジング

リストアするデータがクリーンであることを確認するために、最後に確認された正常なバックアップを特定します。データをクリーンアップし、脆弱性や脅威が残っていないか、あるいは追加されていないかをチェックします。ここでも、感染の痕跡が残らないようにすることが目的です。

Active Directory と ID サービスのリストア

Active Directory やドメインネームシステムなどの基本的なサービスの再起動が必要な場合があります。

本番環境へのリカバリ

迅速で柔軟性があり、統合されたリカバリと手順を導入して、主要なサービスとアプリケーションをリストアします。

事前の準備に優先順位を付ける

成功の鍵は、セキュリティチームと一緒にリカバリ計画を策定し、自動化することです。そして、練習を重ねます。プレイブックがあり、チームが攻撃に備えていることが分かれば、実際のインシデントを管理できます。攻撃からのリカバリを計画するために行う作業は、システム停止やアプリケーションの障害などの日常的なリカバリの課題をより適切に管理するのにも役立ちます。

ベリタスは、データ損失の防止、停止時間の短縮、確実かつ迅速なリカバリを支援して、ビジネスの回復力をサポートします。Veritas 360 Defense は、データ保護、セキュリティ、ガバナンスと、拡大を続けるサイバーセキュリティパートナーのエコシステムを組み合わせた総合的なアプローチです。