网络恢复并非普通的灾难恢复

不幸的是,要从网络攻击中恢复并没有“一键解决”的简单方法。也没有神奇的“全部还原”的菜单选项。作为积极主动的领导者,了解网络恢复所牵涉的比典型的灾难恢复更复杂,这一点至关重要。它需要提前规划并与内部安全团队协同作业。您的考虑事项列表包括:

- 遏制以阻止访问

- 取证以了解攻击者的入侵途径

- 评估以找到受影响系统

- 消除数据污染,确保在恢复过程中不会再次引入威胁

要从网络事件中有效恢复,就必须采取跨 IT 领域的整体方法,包括安全性、业务连续性和传统基础设施服务,包括备份和恢复。

恢复方法

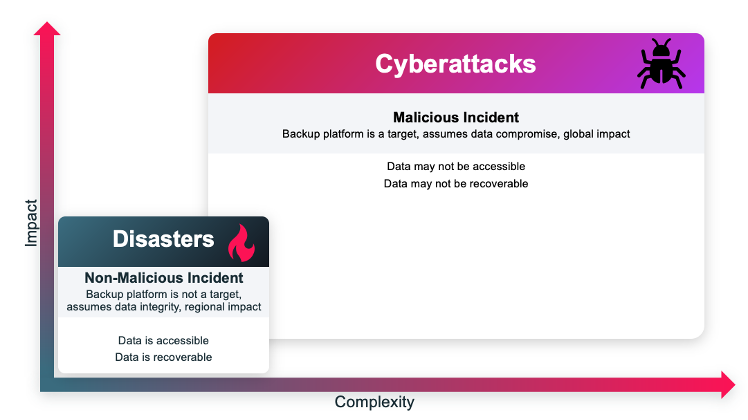

让我们从传统的备份灾难恢复方法开始。在硬件故障或意外删除等非恶意事件中,备份平台不会成为攻击目标。使用最近的备份副本进行恢复非常简单。您可以快速恢复到原始位置或其他位置。简单、您使用的系统正常运行,值得信赖。

相比之下,网络攻击会恶意攻击任何和所有目标,使恢复变得复杂。遏制是您的优先要务。这涉及的是立即阻止攻击者的访问并防止进一步的损害。通过隔离受影响的系统或网络,您可以最大限度地减少攻击的蔓延并尽快开始恢复。遏制范围要延伸到防火墙和网络之外。请务必同时考虑凭据。现实世界中的攻击包括攻击者使用被泄露的凭证加入电话会议或监听群组聊天。您现在要处理的是存在于团队与您所依赖的系统之间的信任问题,这将使恢复操作变得更加复杂和缓慢。取证团队的工作是查明攻击者的入侵途径、找到漏洞和恶意软件,并通过诊断哪些系统可能受到影响来防止再次受到入侵。

在采取遏制和取证行动的同时,您必须解决不断变化的业务复杂性。万一遇到勒索软件攻击,您可能需要专业公司甚至政府机构介入与攻击者进行谈判。您的高层、财务、公共关系和投资者关系团队可能会每小时召开一次会议,以评估对客户的影响,决定告知对象,并与保险公司合作。

与此同时,专门负责隐私和合规的法律团队需要确定他们必须通知的对象和时间。同时,内部沟通团队需要将正在发生的事情告知员工。在某些情况下,如果攻击影响了按时发放工资的能力或导致其他员工问题,人力资源团队就会介入。

所有这些都可能让人不堪负荷,尤其是在发生网络攻击之前您还没有制定网络恢复计划的情况下。让我们来看看在事件发生之前、期间和之后需要采取的一些步骤,以帮助您抵御网络攻击并从中恢复。

网络攻击前

提前做得越多,恢复起来就越容易。加强您的安全态势--即您识别、应对和从事故中恢复的能力和准备--对准备工作至关重要。您不仅会对环境有更深入的了解,还能确定应对措施的优先顺序。

清点、分类和捕获数据

了解您需要在整个环境中保护什么。清点所有数据,并识别保护政策的漏洞。查找并消除整个环境中的影子 IT 和暗数据。对主要正式运行数据进行分类和捕获,以评估哪些是关键任务,并进行敏感数据的分析。

保护数据

创建保护和保留策略。使用安全计量、记分卡和审核来改善态势。通过使用自动化和 AI/ML 来降低复杂度。确保备份了每个正式运行系统,并能及时还原,以满足 SLA 要求。

评估和强化 Data Protection

利用零信任原则加强数据保护。加强访问控制,实施双重身份验证(MFA) 和多人身份验证 (MPA) 来控制备份计划和保留期。利用基于角色的访问控制 (RBAC) 获取用户和流程权限。加密所有数据,包括传输中和存储中的数据。

隔离重要数据

实施 现代 3-2-1 备份策略。创建不可变、不可磨灭的隔离数据副本,并实施隔离恢复环境 (isolated recovery environment, IRE)或 SaaS 数据隔离。

定义恢复计划

为环境中的所有数据和所有团队创建一个协调有序的恢复计划。这是关键,也是当今恢复中最具挑战性的部分。进行无中断的恢复测试和演练,包括桌面模拟演练。成立跨业务线、安全和运营的团队,为特定职能确定适当的恢复计划。尽可能实现自动化。确定您的恢复时间目标 (recovery time objective, RTO) ,即灾难或网络攻击后您的关键任务应用程序可以停机的最长时间。定义您的恢复点目标 (recovery point objective, RPO),即您在灾难或网络攻击期间可以容忍的数据丢失量。

攻击期间的 3 个关键行动

评估用户活动

- 随时了解数据资产中发生的情况。

- 部署控制板以观察任何可能指示活动攻击的异常用户活动。

检测威胁

- 使用人工智能驱动的异常检测来识别备份数据是否显示出新出现的勒索软件攻击迹象。

- 向安全操作发出警报。

- 开始恶意软件扫描,对警报进行分流。

进行影响分析

- 查找可能被泄露和访问的数据。

攻击后的 4 个优先事项

一旦可以开始恢复,重要的是避免数据再次遭到感染。您可能会感受到尽快复原正常业务的压力。但如果您意外还原了漏洞或带有恶意软件的文件,则必须重新开始整个过程。

利用集成的恶意软件检测和漏洞扫描功能,在安全团队消除现有威胁的同时,对备份数据进行评估。采取并行方法可以大大加快消除污染和恢复的速度。

开展取证

您的备份通常可以像时间机器一样成为救星。评估 事故对文件、应用程序、计算和存储的影响。对一切进行稽核。准备向使用受影响系统的任何团队回报。评估您遭受部分影响或全部损失的地方。决定由谁来做出困难的优先级决定。根据整体业务影响、成本和持续时间确定恢复的优先次序。

还原至 IRE 并清理数据

确定最后一次已知的良好备份以确保您拥有可以还原的干净数据。清理数据,然后检查剩余或其他漏洞和威胁。同样,目标是确保您不会重新引入任何残存的感染痕迹。

还原 Active Directory 和身份服务

您可能需要重新启动基础服务,例如 Active Directory 或域名系统。

*还原到正式运行环境

部署快速、灵活且协调有序的恢复和程序来还原主要服务和应用程序。

优先考虑主动准备工作

成功的关键在于与安全团队一起规划并自动执行恢复计划。然后练习,练习,练习。如果您有实战手册并且知道您的团队已做好应对攻击的准备,那么您就可以准备好应对实际事件。您为攻击恢复所做的计划工作也将帮助您更好地管理日常恢复挑战,如系统中断或应用程序故障。

Veritas 可帮助您防止数据丢失、限制停机时间并自信地快速恢复,以支持业务韧性。了解 Veritas 360 度的网络韧性蓝图,这是一种将数据保护、安全和治理与不断扩大的网络安全合作伙伴生态系统相结合的整体方法。