La cyber-récupération n'est pas une reprise après incident ordinaire

Malheureusement, il n'existe pas de solution miracle pour se remettre d'une cyberattaque. Il n'existe pas non plus d'option de menu magique « Tout restaurer ». En tant que responsable proactif, il est essentiel de comprendre que la reprise cybernétique est plus complexe que la reprise après incident classique. Elle nécessite une planification avancée et une collaboration entre les équipes de sécurité interne. Votre liste de considérations comprend :

- Le confinement pour bloquer l’accès

- La criminalistique pour comprendre le point d’entrée de l’attaquant

- L'évaluation pour trouver les systèmes touchés

- La décontamination des données pour éviter de réintroduire des menaces lors de la récupération.

Une reprise efficace après un incident cybernétique nécessite une approche holistique dans toutes les disciplines informatiques, notamment la sécurité, la continuité des activités et les services d’infrastructure traditionnels, y compris la sauvegarde et la restauration.

Approches en matière de récupération

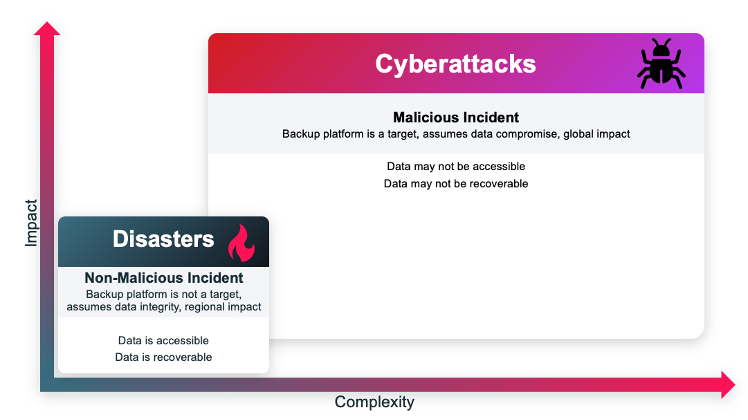

Commençons par une approche traditionnelle de reprise après incident à partir de la sauvegarde. En cas d’incident non malveillant, comme une panne matérielle ou une suppression accidentelle, la plateforme de sauvegarde n’est pas une cible. La récupération est simple grâce à une copie de sauvegarde récente. Vous pouvez rapidement revenir à l'emplacement d'origine ou à un autre emplacement. Simple. Les systèmes que vous utilisez sont à nouveau fonctionnels et fiables.

En revanche, une cyberattaque s’attaque de manière malveillante à tout et à n’importe quoi, ce qui complexifie la récupération. Le confinement est votre priorité. Il s'agit de bloquer l'accès de l'attaquant et d'immédiatement prévenir d'autres dommages. En isolant les systèmes ou les réseaux touchés, vous pouvez minimiser la propagation de l'attaque et commencer à récupérer plus rapidement. Le confinement s'étend au-delà des pare-feux et des réseaux. Assurez-vous également de tenir compte des informations d'authentification. Dans le cadre d'attaques réelles, des attaquants ont utilisé des informations d'authentification compromises pour rejoindre des conférences téléphoniques ou écouter des chats de groupe. Vous devez ensuite faire face à des problèmes de confiance entre les équipes et les systèmes mêmes dont vous dépendez, ce qui complexifie et ralentit encore les opérations de reprise. Les équipes de criminalistique s'efforcent de déterminer comment l'attaquant a réussi à entrer, de trouver les vulnérabilités et les logiciels malveillants, et de prévenir la réinfection en diagnostiquant les systèmes qui ont été potentiellement touchés.

Parallèlement aux actions de confinement et d’investigation, vous devez faire face à l’évolution des complications commerciales. Dans le cas des ransomwares, des sociétés spécialisées ou même des agences gouvernementales peuvent intervenir pour négocier avec les attaquants. Vos équipes de direction, de finances, de relations publiques et de relations avec les investisseurs se réuniront probablement toutes les heures pour évaluer l'impact sur les clients, décider qui informer et travailler avec les opérateurs d'assurance.

Pendant ce temps, les équipes juridiques spécialisées dans la confidentialité et la conformité doivent déterminer qui elles doivent avertir et quand elle doivent le faire. Pendant ce temps, les équipes de communication interne doivent informer les employés de ce qui se passe. Dans certains cas, l’équipe des ressources humaines doit intervenir si l’attaque affecte la capacité à effectuer la paie à temps ou entraîne d’autres problèmes pour les employés.

Tout cela peut être accablant, surtout si vous n’avez pas élaboré de plan de récupération cybernétique avant une cyberattaque active. Passons en revue certaines des étapes à suivre avant, pendant et après un incident pour vous aider à résister à une cyberattaque et à vous en protéger.

Avant une cyberattaque

Plus vous vous préparerez à l'avance, plus la reprise sera facile. Le renforcement de votre posture de sécurité, c'est-à-dire votre capacité et votre aptitude à identifier un incident, à y répondre et à y remédier, est essentiel à la préparation. Non seulement vous aurez une meilleure compréhension de votre environnement, mais vous serez en mesure d'établir des priorités dans vos interventions.

Inventaire, classification et capture de données

Sachez ce que vous devez protéger dans votre environnement. Faites l'inventaire de toutes vos données et identifiez les lacunes de votre politique de protection. Recherchez et éliminez le shadow IT et les données obscures dans tout votre environnement. Classez et capturez les données de production primaires pour évaluer ce qui est critique pour la mission et effectuez une analyse des données sensibles.

Protection des données

Créez des politiques de protection et de rétention. Améliorez votre posture à l'aide de compteurs de sécurité, de tableaux de bord et d'audits. Réduisez la complexité en utilisant l'automatisation, l'IA et l'apprentissage automatique. Assurez-vous d’avoir sauvegardé chaque système de production et de pouvoir les restaurer rapidement pour respecter les SLA.

Évaluer et renforcer la Data Protection

Utilisez les principes de zéro confiance pour améliorer la protection des données. Renforcez les contrôles d'accès, implémentez l'authentification à plusieurs facteurs (MFA) et l'authentification à plusieurs personnes (MPA) pour contrôler les planification de sauvegarde et les périodes de conservation. Exploitez le contrôle d'accès basé sur les rôles (RBAC) pour les autorisations des utilisateurs et des processus. Chiffrez les données en transit et au repos.

*Isoler les données importantes

Mettez en œuvre une stratégie de sauvegarde 3-2-1 moderne. Créez une copie isolée immuable et indélébile des données et implémentez un environnement de restauration isolé (ERI) ou une isolation des données SaaS.

Définir un plan de récupération

Créez un plan de récupération structuré pour toutes les données et toutes les équipes de votre environnement. Il s'agit là d'un élément clé, qui constitue souvent la partie la plus difficile de la récupération aujourd'hui. Effectuez des tests de récupération et des simulations sans interruption, y compris des exercices sur table. Mettez en place des équipes composées de représentants des lignes d'activité, de la sécurité et des opérations afin d'identifier les plans de récupération appropriés pour des fonctions spécifiques. Automatisez autant que possible. Établissez votre objectif de temps de récupération (RTO), c'est-à-dire la durée maximale pendant laquelle vos applications stratégiques peuvent être inactives après un sinistre ou une cyberattaque. Définissez votre objectif de point de récupération (RPO), c'est-à-dire la quantité maximale de perte de données que vous pouvez tolérer lors d'un sinistre ou d'une cyberattaque.

3 actions clés lors d'une attaque

Évaluer l’activité des utilisateurs

- Soyez toujours au courant ce qui se passe au sein de votre ensemble de données.

- Déployez un tableau de bord pour observer toute activité anormale des utilisateurs qui pourrait indiquer une attaque active.

Détection des menaces

- Utilisez la détection d'anomalies alimentée par l'IA pour identifier si les données de sauvegarde présentent des indicateurs d'une attaque de ransomware émergente.

- Générez des alertes relatives aux opérations de sécurité.

- Lancez une analyse des programmes malveillants pour trier l'alerte.

Effectuez une analyse d'impact

- Localisez les données potentiellement compromises et consultées.

4 Priorités après une attaque

Une fois que vous avez commencé à récupérer vos données, il est essentiel de ne pas les réinfecter. Il se peut que vous ressentiez la pression de rétablir le cours normal des affaires le plus rapidement possible. Mais si vous restaurez accidentellement une vulnérabilité ou un fichier contenant un logiciel malveillant, vous devrez recommencer l'ensemble du processus.

Tirez parti de l'analyse intégrée des logiciels malveillants et des vulnérabilités pour évaluer vos données de sauvegarde pendant que l'équipe de sécurité remédie aux menaces actives. L'adoption d'une approche parallèle peut accélérer considérablement la décontamination et la récupération.

Mener des enquêtes poussées

Vos sauvegardes peuvent souvent jouer le rôle du héros d'une sorte de machine à voyager dans le temps. Évaluer l'impact de l'incident sur les fichiers, les applications, l'informatique et le stockage. Auditez tout. Préparez-vous à faire un rapport à toutes les équipes utilisant les systèmes concernés. Évaluez là où vous avez subi un impact partiel ou une perte totale. Décidez qui prend les décisions difficiles en matière de priorisation. Établissez les priorités de récupération en fonction de l'impact global sur l'entreprise, des coûts et de la durée.

* Récupération et nettoyage des données dans un ERI

Identifiez la dernière bonne sauvegarde connue pour vous assurer que vous disposez de données exactes à restaurer. Nettoyez les données, puis sélectionnez les vulnérabilités et menaces restantes ou supplémentaires. Encore une fois, l’objectif est de garantir que vous ne réintroduisez aucune trace persistante d’une contamination.

Restaurer Active Directory et les services d'identité

Il se peut que vous deviez redémarrer des services fondamentaux tels qu'Active Directory ou votre système de noms de domaine.

* Protéger la production

Déployez des procédures de récupération rapides, flexibles et structurées pour restaurer les services et applications primaires.

Priorisez la préparation proactive

La clé du succès est de planifier et d’automatiser votre plan de récupération avec vos équipes de sécurité. Puis pratiquez, pratiquez, pratiquez. Si vous disposez d'un manuel des procédures et savez que vos équipes sont préparées à une attaque, vous serez prêt à gérer un incident réel. Le travail que vous effectuez pour planifier la récupération après une attaque vous aidera également à mieux gérer les problèmes de restauration courants tels que les pannes du système ou les défaillances des applications.

Veritas vous aide à prévenir la perte de données, à limiter les temps d'arrêt et à récupérer rapidement et en toute confiance pour soutenir la résilience de votre entreprise. Découvrez Veritas 360 Defense, une approche holistique qui combine protection des données, sécurité et gouvernance avec un écosystème de partenaires de cybersécurité en expansion.