La recuperación informática no es la típica recuperación ante desastres

Desafortunadamente, no existe un “botón fácil” para recuperar de un ciberataque. Tampoco existe una opción mágica de menú para “restaurar todo”. Como líder proactivo, es fundamental comprender que la recuperación cibernética implica más que la recuperación ante desastres típica. Requiere una planeación avanzada con colaboración entre los equipos de seguridad internos. Su lista de consideraciones incluye:

- Contención para detener el acceso

- Análisis forense para comprender el punto de entrada del atacante

- Evaluación para encontrar los sistemas afectados

- Descontaminación de datos para garantizar que no se vuelvan a introducir amenazas durante la recuperación

La recuperación efectiva de un incidente cibernético requiere un enfoque holístico en todas las disciplinas de TI que incluyen seguridad, continuidad del negocio y servicio de infraestructura tradicionales, incluidos la copia de seguridad y recuperación.

Enfoques de recuperación

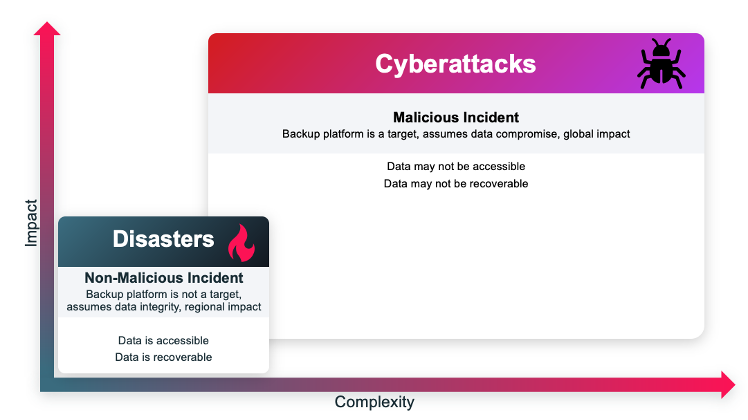

Comencemos con un enfoque tradicional de recuperación ante desastres a partir del backup. En un incidente no malicioso, como un fallo de hardware o una eliminación accidental, la plataforma de copia de seguridad no es un objetivo. La recuperación es sencilla con una copia de seguridad reciente. Puede recuperar rápidamente a la ubicación original o a una ubicación alternativa. Sencilla. Los sistemas que emplea funcionan y son confiables.

Por el contrario, un ataque informático persigue maliciosamente cualquier cosa, lo que hace que la recuperación sea compleja. La contención es su prioridad. Esto implica detener el acceso del atacante y evitar daños mayores de inmediato. Al aislar los sistemas o redes afectados, puede minimizar la propagación del ataque y comenzar la recuperación antes. La contención va más allá de los firewall; cortafuegos y las redes. Asegúrese de considerar también las credenciales. Los ataques del mundo real han incluido atacante que utilizan credenciales comprometidas para unirse a llamadas de conferencia o escuchar chat grupales. Ahora se enfrenta a problemas de confianza entre los equipos y los mismos sistemas de los que depende, lo que complica y ralentiza aún más las operaciones de recuperación. Los equipos forenses trabajan para identificar cómo el atacante obtuvo la TBD, encontrar vulnerabilidad y malware, y prevenir la reinfección mediante el diagnóstico de qué sistemas se vieron potencialmente afectados.

Paralelamente a las acciones de contención y forenses, debe abordar la evolución de las complicaciones empresariales. En el caso del ransomware, es posible que haya empresas especializadas o incluso agencias gubernamentales que participan para negociar con los atacantes. Es probable que sus equipos ejecutivos, financieros, públicos y de relaciones con los inversionista se reúnan cada hora para evaluar el impacto en el cliente, decidir a quién informar y trabajar con los operadores.

Mientras tanto, los equipos legales especializados en privacidad y cumplimiento deben determinar a quién deben notificar y cuándo. Mientras tanto, los equipos de comunicaciones internas deben informar a los empleados de lo que está sucediendo. En algunos casos, el equipo de recursos humanos se involucra si el ataque afecta la capacidad de hacer la nómina a tiempo o resulta en otros problemas de los empleados.

Todo esto puede resultar abrumador, especialmente si no se elaboró un plan de recuperación cibernética antes de un ciberataque activo. Repasemos algunos de los pasos a seguir antes, durante y después de un incidente para ayudarle a resistir y recuperarse de un ciberataque.

Antes de un ciberataque

Cuanto más haga con antelación, más fácil será la recuperación. Reforzar su postura de seguridad (su capacidad y preparación para identificar, responder y recuperarse de un incidente) es fundamental para la preparación. No solo tendrá una mayor comprensión de su entorno, sino que podrá priorizar su respuesta.

Inventariar, clasificar y capturar datos

Conozca lo que necesita proteger en todo su entorno. Haga un inventario de todos sus datos e identifique dónde existen brechas en las políticas de protección. Encuentre y elimine la TI oculta y los datos oscuros en todo su entorno. Clasifique y capture datos de producción primaria para evaluar qué es de misión crítica y realizar análisis de datos confidenciales.

Proteger Datos

Cree políticas de protección y retención. Mejore la postura mediante medidores de seguridad, tarjetas de puntaje y auditorías. Reduzca la TBD mediante el uso de la automatización y la IA/ML. Asegúrese de haber realizado un respaldo de todos los sistemas de producción y de que pueda restablecerlos rápidamente para cumplir con los SLA.

Evaluar y reforzar la protección de datos

Aproveche los principios de confianza cero para mejorar la protección de datos. Fortalezca los controles de acceso, implemente la autenticación multifactor (MFA) y la autenticación multipersona (MPA) para controlar la programación de copias de seguridad y los periodos de retención. Aproveche el control de acceso basado en roles (RBAC) para obtener permisos de usuario y procesos. Cifre los datos tanto en tránsito como en reposo.

Aislar datos importantes

Implementar una moderna estrategia de respaldo 3-2-1. Cree una copia aislada inmutable e indeleble de los datos e implemente un entorno de recuperación aislado (IRE) o aislamiento de datos SaaS.

Definir un plan de recuperación

Cree un plan de recuperación orquestado para todos los datos y todos los equipos de su entorno. Esta es la clave y suele ser la parte más difícil de la recuperación hoy en día. Realice pruebas y ensayos de recuperación no disruptiva, incluidos ejercicios de simulación. Establezca equipos entre las líneas de negocio, seguridad y operaciones para identificar planes de recuperación apropiados para funciones específicas. Automatice todo lo posible. Establezca su objetivo de tiempo de recuperación (RTO), la cantidad máxima de tiempo que su aplicación crítica para la misión puede estar inactiva tras un desastre o un ataque informático. Defina su punto de recuperación objective (RPO), la cantidad de pérdida de datos que puede tolerar durante un desastre o un ataque informático.

Tres acciones clave durante un ataque

Evaluar la actividad del usuario

- Comprenda lo que sucede dentro de su patrimonio de datos en todo momento.

- Implemente un panel de información para observar cualquier actividad anómala del usuario que pueda indicar un ataque activo.

Detectar amenazas

- Emplee la detección de anomalías impulsada por IA para identificar si los datos de copia de seguridad muestran indicadores de un ataque de ransomware emergente.

- Genere alertas para las operaciones de seguridad.

- Comience el análisis de malware para clasificar la alerta.

Realizar análisis de impacto

- Localice los datos potencialmente comprometidos y a los que se accedió.

Cuatro prioridades luego de un ataque

Una vez que pueda comenzar la recuperación, es vital que no vuelva a infectar sus datos. Es posible que sienta la presión de restablecer la normalidad en el negocio lo antes posible. Pero si restaura accidentalmente una vulnerabilidad o un archivo con malware, debe iniciar todo el proceso nuevamente.

Aproveche el análisis integrado de malware y vulnerabilidad para evaluar sus datos de copia de seguridad mientras el equipo de seguridad repara las amenaza activas. Adoptar un enfoque paralelo puede velocidad significativamente la descontaminación y la recuperación.

Realizar Análisis Forenses

Sus copias de seguridad a menudo pueden ser el héroe como una especie de máquina del tiempo. Evalúe el impacto del incidente en archivos, aplicaciones, computación y almacenamiento de información. Audite todo. Prepárese para informar a cualquier equipo que utilice los sistemas afectados. Evalúe dónde experimentó un impacto parcial o una pérdida total. Decida quién toma las decisiones difíciles de priorización. Priorice la recuperación en función del impacto general en el negocio, los costos y la duración del tiempo.

Restaurar a una IRE y limpiar datos

Identifique la última copia de seguridad buena conocida para cerciorar de que tiene datos limpios para restaurar. Limpie los datos y, a continuación, compruebe si hay vulnerabilidades y amenazas restantes o adicionales. De nuevo, el objetivo es cerciorar de no reintroducir ningún rastro persistente de una infección.

Restaurar Directorio activo y servicios de identidad

Es posible que tenga que reiniciar los servicios básicos, como Active Directory o el sistema de nombres de dominio.

Recuperación para la producción

Implemente procedimientos y recuperación rápidos, flexibles y orquestados para restaurar los servicios y las aplicaciones principales.

Priorizar la preparación proactiva

La clave del éxito es planear y automatizar su plan de recuperación con sus equipos de seguridad. Luego, practique, practique, practique. Si tiene un playbook y sabe que sus equipos están preparados para un ataque, estará listo para gestionar un incidente. El trabajo que realice para planificar la recuperación de ataque también lo ayudará a administrar mejor los desafíos de recuperación de rutina, como memoria insuficiente del sistema o fallas en las aplicación.

Veritas lo ayuda a evitar la pérdida de datos, limitar el tiempo de inactividad y recuperar con confianza y rapidez para respaldar la resiliencia empresarial. Obtenga más información sobre Veritas 360 Defense, un enfoque holístico que combina la protección de datos, la seguridad y la gobernanza con un ecosistema en expansión de socios de ciberseguridad.