Ambientes de recuperação isolados: a próxima novidade em recuperação cibernética

Os agentes de ameaças cibernéticas buscam agressivamente maneiras de obter seus dados e dólares. Ransomware, phishing, engenharia social e exfiltração são apenas algumas de suas táticas. Infelizmente, acabarão por pegá-lo com uma dessas abordagens, ou com algo novo.

É simplesmente um bom negócio estabelecer salvaguardas para evitar que agentes mal-intencionados roubem seus dados ou os retenham como resgate. Porque se o fizerem, você será responsável pelas consequências.

O que acontecerá se você for atingido por um ataque cibernético hoje? Você está preparado para a recuperação? Você pode não conseguir responder a essa pergunta. E, no mundo cada vez mais regulamentado de hoje, é necessário que você reconheça quando um agente mal-intencionado violar sua rede.

As empresas de capital aberto devem divulgar incidentes materiais de segurança cibernética em até quatro dias úteis. Como você sabe se um incidente é considerado relevante? A resposta é: depende. A lista de fatores para determinar a materialidade é extensa, mas exemplos incluem incidentes que:

- Prejudicam a reputação de sua organização

- Comprometer dados de consumidores ou funcionários

- Prejudicar sua capacidade de prestar serviços

É aqui que os ambientes de recuperação isolados (IREs) entram em ação. Isolar seus dados críticos pode minimizar seu risco como parte da recuperação de um incidente de segurança cibernética.

O que é um IRE?

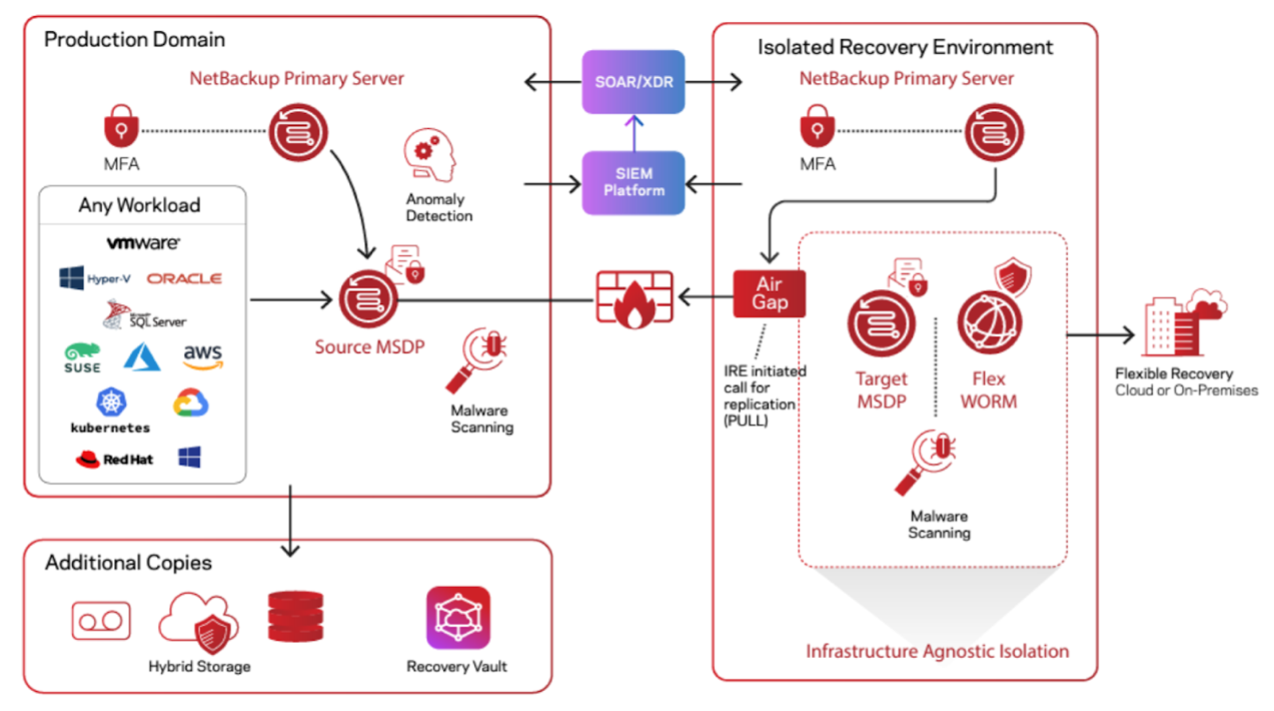

Um IRE permite cópias de air gap backup, desligando a conectividade de rede para proteger seus dados.

O Air gapping envolve a manutenção de uma cópia offline de dados importantes para impedir a chance de serem comprometidos. O ar de "airgap" descreve literalmente (espaço de ar) o conceito de manter uma barreira entre os dados e o acesso online a eles. Também conhecido como parede de ar, o air gapping isola a rede do sistema, mantendo-a separada de outros dispositivos conectados e impedindo o acesso online a ela.

O estabelecimento de um IRE oferece aos administradores um conjunto limpo de arquivos que podem ser recuperados sob demanda para neutralizar o impacto de um ataque cibernético.

Por que isolar dados críticos?

Isole seus dados para estar melhor preparado para os piores cenários. Se você tiver dados na nuvem ou no local, o isolamento dos dados também poderá ajudá-lo a cumprir normas específicas.

Por exemplo, um IRE pode ajudar as transações bancárias e o serviço financeiro a atender aos requisitos do Sheltered Harbor. O Sheltered Harbor tornou-se essencial nos esforços para manter a segurança e a estabilidade do setor financeiro, especialmente contra os crescentes ataques cibernéticos. As instituições financeiras que participam do programa demonstram seu compromisso com a proteção dos dados dos consumidores e com a manutenção da confiança em seus sistemas, tanto durante um evento quanto após um ataque cibernético.

Uma boa solução de IRE proporcionará o seguinte:

- Backups seguros com imutabilidade (somente leitura) e indelebilidade (sem exclusão antecipada)

- Detecção de ransomware para evitar reinfecção durante a restauração

- Recuperação em nível empresarial em escala para atender aos objetivos de nível de serviço (SLOs)

- Ensaio previsível do processo de recuperação para sistemas locais ou em nuvem

Como você pode implementar um IRE?

Você pode passar muito tempo criando estratégias, planejando e arquitetando uma solução. Ou você pode aproveitar as vantagens de uma solução existente. O Veritas NetBackup Isolated Recovery Environment integra imutabilidade e indelebilidade. Seus dados estão seguros com o armazenamento WORM de confiança zero baseado em contêineres e multilocatário do dispositivo Veritas Flex. O air gap controla o acesso da rede ao IRE para proteger ainda mais seus dados (Figura 1).

Figura 1. O air gap isola sua rede do IRE.

Os controles de segurança e privacidade para sistemas e organizações de informação (SP 800-53) do Instituto Nacional de Padrões e Tecnologia (NIST) oferecem uma excelente estrutura de segurança. Esta publicação descreve os controles de segurança e privacidade para proteger indivíduos, organizações e a nação contra diversas ameaças. Ele aborda ataques hostis, erros humanos, desastres naturais, falhas estruturais, entidades de inteligência estrangeiras e riscos à privacidade.

O NIST oferece cinco áreas para ajudar a reduzir os riscos de segurança: identificação, proteção, detecção, resposta e recuperação. Use um IRE para abordar três das cinco áreas, especificamente:

- Proteção: armazene uma imagem de backup no armazenamento primário e replique uma segunda cópia no armazenamento WORM. Isso evita que o malware se propague em seu IRE devido à rede de air gap e ao armazenamento imutável.

- Detecção: utilize detecção de anomalias e verificação de malware para ajudar a identificar anormalidades de backup.

- Recuperação: mantenha uma cópia segura e limpa dos dados críticos de backup para uma recuperação rápida. Com um IRE, se as imagens no backup estiverem infectadas, os administradores de backup receberão um alerta e um relatório desses arquivos.

Isole os dados hoje para recuperá-los amanhã

O momento ideal para implementar o isolamento de dados é antes da ocorrência de um incidente de segurança. No entanto, ainda há tempo para agir caso um incidente já tenha ocorrido. Você pode isolar os dados afetados para reduzir o possível impacto da violação. E você pode aprimorar sua estratégia com esforços mais eficazes de resposta a incidentes e recuperação.

O uso de um IRE e o isolamento de dados nos esforços de conformidade regulamentar têm vários benefícios, incluindo

- Redução da superfície de ataque: minimize a quantidade de dados expostos a possíveis ameaças para dificultar o acesso dos invasores a sistemas críticos confidenciais.

- Conformidade aprimorada: muitas normas e padrões do setor, como GDPR, HIPAA e PCI DSS, exigem que você implemente medidas adequadas de proteção de dados para informações confidenciais. O isolamento de dados é vital para atingir a conformidade, pois garante a proteção de dados confidenciais e o isolamento de acesso não autorizado.

- Maior resiliência e continuidade de negócios: o isolamento dos dados aumenta sua capacidade de resistir a ataques cibernéticos. Limitar ou minimizar o impacto em um subconjunto de sistemas ou dados ajuda a manter funções críticas, mesmo que ocorra uma violação.

O que vem em seguida?

À medida que as ameaças cibernéticas aumentam em sofisticação, a sua abordagem à segurança cibernética também deve aumentar. Os IREs surgiram como uma estratégia essencial para proteger dados críticos. Investir agora significa proteger a segurança, a integridade e a resiliência da sua organização no futuro.

Os IREs representam outra camada de defesa. Não somente facilitam a conformidade, mas também enfatizam sua dedicação à segurança cibernética, ajudando a criar confiança com clientes, parceiros e partes interessadas.

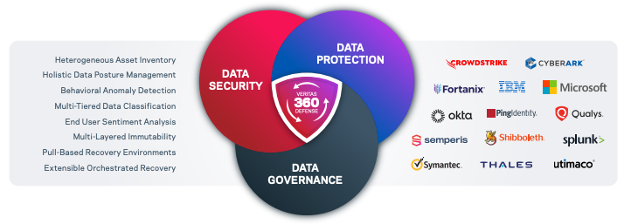

Invista em IREs hoje para proteger seu futuro. A Veritas inclui IREs como um elemento integrante do Veritas 360 Defense para ajudar você a manter a resiliência e também melhorar os recursos de recuperação. O Veritas 360 Defense incorpora a previsão e a eficiência operacional para garantir que os dados não sejam apenas armazenados em backup, mas armazenados em backup e recuperados de forma inteligente, considerando o cenário em constante mudança dos ativos de TI.

Próximo passo

Saiba mais sobre como aplicar o Veritas 360 Defense para manter seus aplicativos resilientes e seus dados protegidos, compatíveis e recuperáveis nos momentos mais cruciais.