隔离的恢复环境:网络恢复的下一步

网络威胁不法分子会想方设法获取您的数据和资金。勒索软件、网络钓鱼、社交工程和渗透只是他们的部分策略。不幸的是,他们最终一定会用其中一种方法--或者某种新的方法--追上你。

建立保护措施防止恶意不法分子窃取您的数据或将其扣为赎金是一件好事。因为如果他们这样做了,你就必须承担责任并对后果负责。

如果您今天受到网络攻击,会有什么后果?您准备好进行恢复了吗?您可能无法回答该问题。在当今日益受到监管的世界里,当恶意攻击者入侵您的网络时,您必须认识到这一点。

上市公司必须在四个工作日内披露 重大网络安全事件。您如何知道某事件是否被视为重大事件? 答案:视情况而定。确定重要性的因素列表很广泛,但示例包括以下事件:

- 损害贵组织的声誉

- 泄露消费者或员工数据

- 妨碍您提供服务的能力

这就是隔离恢复环境 (isolated recovery environments, IRE) 派上用场的地方。作为从网络安全事件中恢复的一部分,隔离关键数据可以最大限度地降低风险。

什么是 IRE?

IRE 通过关闭网络连接来启用气隙隔离备份副本,从而保护您的数据。

气隙隔离指的是离线保存重要信息的副本,防止数据遭到任何破坏。气隙中的空气从字面上描述了在数据和在线访问数据之间保持屏障的概念。这也被称为空气墙。气隙隔离通过实施系统网络隔离,将气隙隔离的设备与其他连接的设备隔开,从而避免在线访问。

建立隔离恢复环境可为管理员提供一组未受感染的干净文件,以供随时按需恢复,遏制网络攻击的影响。

为什么要隔离关键数据?

隔离您的数据以便更好地应对最坏的情况。如果您在云或内部部署了数据,隔离数据还能帮助您遵守特定法规。

例如,IRE 可以帮助银行业务和金融服务满足 Sheltered Harbor 的要求。Sheltered Harbor 对于维护金融业的安全与稳定,特别是应对日益增多的网络攻击至关重要。参与该计划的金融机构展现了它们致力于在网络攻击事件发生期间和之后保护消费者数据并维护对其系统信任的承诺。

一个好的 IRE 解决方案可以提供以下功能:

- 具有不可变性(只读)和不可擦除性(不能提前删除)的安全备份

- 检测勒索软件,防止在还原过程中再次遭到感染

- 大规模的企业级恢复,以实现服务级别目标 (service-level objectives, SLO)

- 对本地或云系统进行可预测的恢复过程演练

如何实施 IRE?

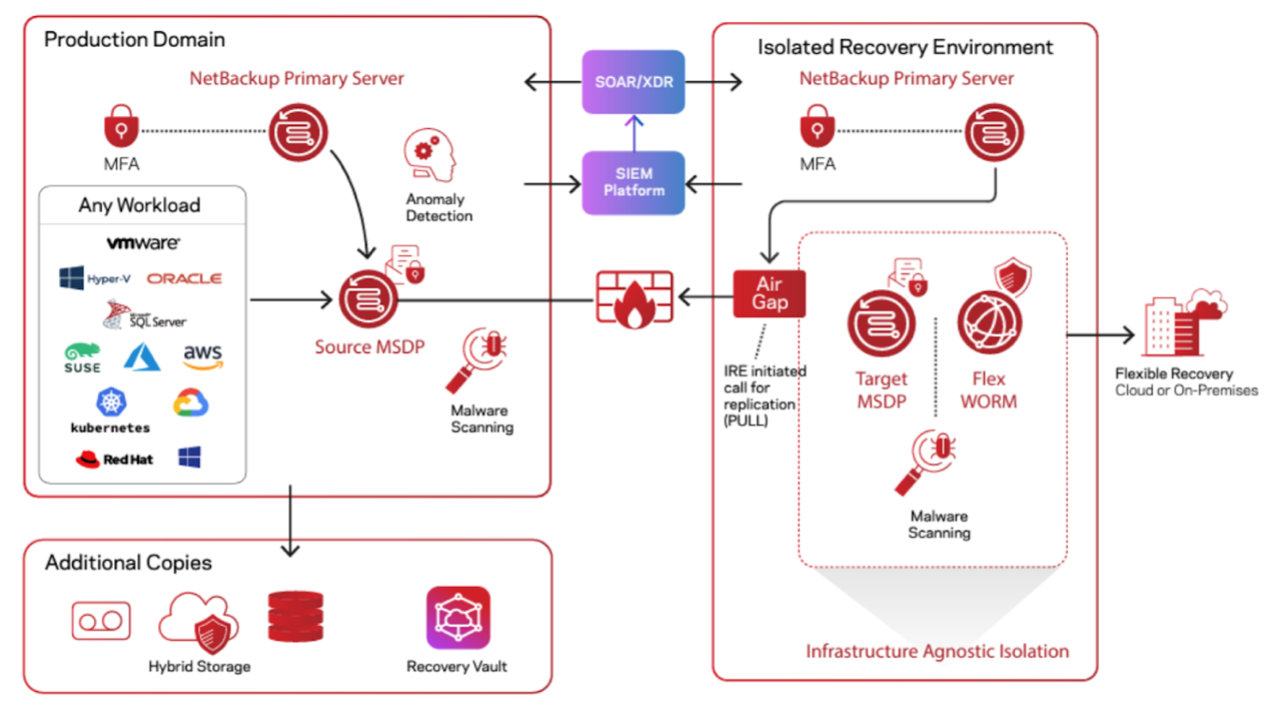

您可以花费大量时间制定战略、规划和构建解决方案。您也可以利用现有的解决方案。Veritas NetBackup 隔离恢复环境集成了 不变性和不可篡改性。利用 Veritas Flex 设备的基于容器的多租户零信任 WORM(一次写入、多次读取)存储,您的数据可以安全无虞。气隙隔离控制对 IRE 的网络访问,以进一步保护您的数据(图 1)。

图 1. 气隙隔离将您的网络与 IRE 隔离开来。

美国国家标准与技术研究院 (National Institute of Standards and Technology, NIST) 发布的的《信息系统和组织的安全和隐私控制》 (SP 800-53) 提供了一个出色的安全框架。本出版物概述了保护个人、组织和国家免受各种威胁的安全和隐私控制措施。它涉及举敌意的攻击、人为失误、自然灾害、结构性故障、外国情报实体和隐私风险。

NIST 提供五个领域来帮助您降低安全风险:识别、保护、检测、响应和恢复。使用 IRE 来解决五个领域中的其中三个,特别是:

- 保护:在主存储上存储备份映像,并将第二个副本复制到 WORM(一次写入、多次读取)存储空间上。这可以防止恶意软件通过气隙隔离网络和不可变存储空间传播到 IRE 中。

- 检测:使用 异常检测和恶意软件扫描,帮助识别备份异常。

- 恢复:保持关键备份数据的安全、干净副本,以便迅速恢复。使用 IRE,如果备份中的图像受到感染,您的备份管理员将收到警报和这些文件的报告。

今天隔离数据,以备明天恢复数据

实施数据隔离的理想时机是在安全事件发生之前。不过,如果事件已经发生,仍有时间采取行动。您可以隔离受影响的数据,以减轻漏洞的潜在影响。您可以通过更有效的事件响应和恢复措施来增强您的策略。

在监管合规工作中使用 IRE 和数据隔离有几个好处,包括

- 减少攻击面:尽量减少暴露在潜在威胁下的数据量,使攻击者更难访问敏感的关键系统。

- 提高合规性:许多行业法规和标准(如 GDPR、HIPAA 和 PCI DSS)都要求您对敏感信息采取适当的数据保护措施。数据隔离对实现合规性至关重要,它能确保您保护敏感数据并将其与未经授权的访问隔离开来。

- 增强韧性和业务连续性:隔离数据可增强您抵御网络攻击的能力。限制或最小化对系统或数据子集的影响有助于即使发生违规也能维持关键功能。

后续步骤

随着网络威胁日益复杂,您的网络安全方法也必须与时俱进。IRE 已成为保护关键数据的必要策略。现在投资意味着保护组织未来的安全性、完整性和韧性。

IRE 代表着另一层防御。它们不仅有助于合规,还能强调您对网络安全的重视,有助于与客户、合作伙伴和利益相关者建立信任。

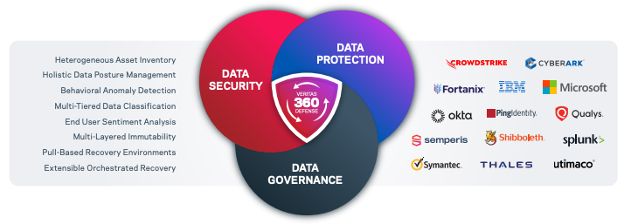

立即投资 IRE 以保障您的未来。Veritas 将 IRE 作为 Veritas 360 度的网络韧性蓝图不可或缺的元素,帮助您在提高恢复能力的同时保持韧性。Veritas 360 度的网络韧性蓝图具备前瞻性和运营效率,不仅能确保数据备份,还能考虑到 IT 资产不断变化的情况,智能地备份和恢复数据。

下一步

详细了解如何应用 Veritas 360 度的网络韧性蓝图,在最重要的时候保持应用程序韧性,并且确保数据受到保护、符合规定并且具有可恢复性。