Environnements de récupération isolés : la prochaine étape de la récupération cybernétique

Les auteurs de cybermenaces cherchent activement des moyens d'obtenir vos données et votre argent. Les ransomwares, le phishing, l'ingénierie sociale et l'exfiltration ne sont que quelques-unes de leurs tactiques. Malheureusement, ils finiront par vous rattraper avec l’une de ces approches - ou une toute nouvelle attaque.

Mettre en place des mesures de protection pour empêcher les acteurs malveillants de s'emparer de vos données ou de les détenir contre rançon sont une simple bonne pratique de base. Car s'ils réussissent à s'en emparer, vous serez responsable des retombées.

Que se passe-t-il si vous êtes victime d'une cyberattaque aujourd'hui ? Y êtes-vous préparé ? Vous ne pouvez peut-être pas répondre à cette question. Et dans le monde de plus en plus réglementé d'aujourd'hui, vous êtes tenu de signaler lorsqu'un acteur malveillant s'attaque à votre réseau.

Les entreprises publiques doivent divulguer les incidents importants de cybersécurité dans un délai de quatre jours ouvrables. Comment savoir si un incident est considéré comme important ? La réponse : cela dépend. La liste des facteurs permettant de déterminer l’importance relative est longue, mais des exemples incluent des incidents qui :

- Nuisent à la réputation de votre organisation

- Compromettre les données des consommateurs ou des employés

- Entravent votre capacité à fournir des services

C'est là que les environnements de récupération isolés (ERI) entrent en jeu. L'isolation de vos données critiques peut minimiser les risques dans le cadre de la récupération d'un incident de cybersécurité.

Qu’est-ce qu’un ERI ?

Un ERI permet des copies de sauvegarde isolée en désactivant la connectivité réseau pour sécuriser vos données.

Isoler une sauvegarde signifie conserver une copie hors ligne des données importantes pour éviter qu'elles ne soient compromises. L'isolement dans isoler une sauvegarde décrit littéralement le concept de maintien d'une barrière entre les données et leur accès en ligne. Également appelé « mur d'air », l'isolement physique isole le réseau du système, le maintenant séparé des autres appareils connectés et en empêchant d'y accéder en ligne.

La mise en place d'un IRE permet aux administrateurs de disposer d'un ensemble de fichiers propres qu'ils peuvent récupérer à la demande afin de neutraliser l'impact d'une cyberattaque.

Pourquoi isoler les données critiques ?

Isolez vos données pour mieux vous préparer aux pires cas. Si vous avez des données dans le cloud ou sur site, leur isolation peut également vous aider à vous conformer à des réglementations spécifiques.

Par exemple, un ERI peut aider les opérations bancaires et le service à répondre aux exigences de Sheltered Harbor. Sheltered Harbor est devenu essentiel dans les efforts visant à maintenir la sécurité et la stabilité du secteur financier, en particulier face à la recrudescence des cyberattaques. Les institutions financières qui participent au programme démontrent leur engagement à protéger les données des consommateurs et à maintenir la confiance dans leurs systèmes, à la fois pendant un événement et après une cyberattaque.

Une bonne solution ERI fournira les éléments suivants :

- Sauvegardes sécurisées avec immutabilité (lecture seule) et indélébilité (pas de suppression anticipée)

- La détection des ransomwares pour éviter les réinfections lors de la récupération

- La reprise à l'échelle de votre choix pour atteindre les objectifs de niveau de service (SLO)

- La simulation prévisible du processus de récupération des systèmes sur site ou dans le cloud

Comment mettre en œuvre un ERI ?

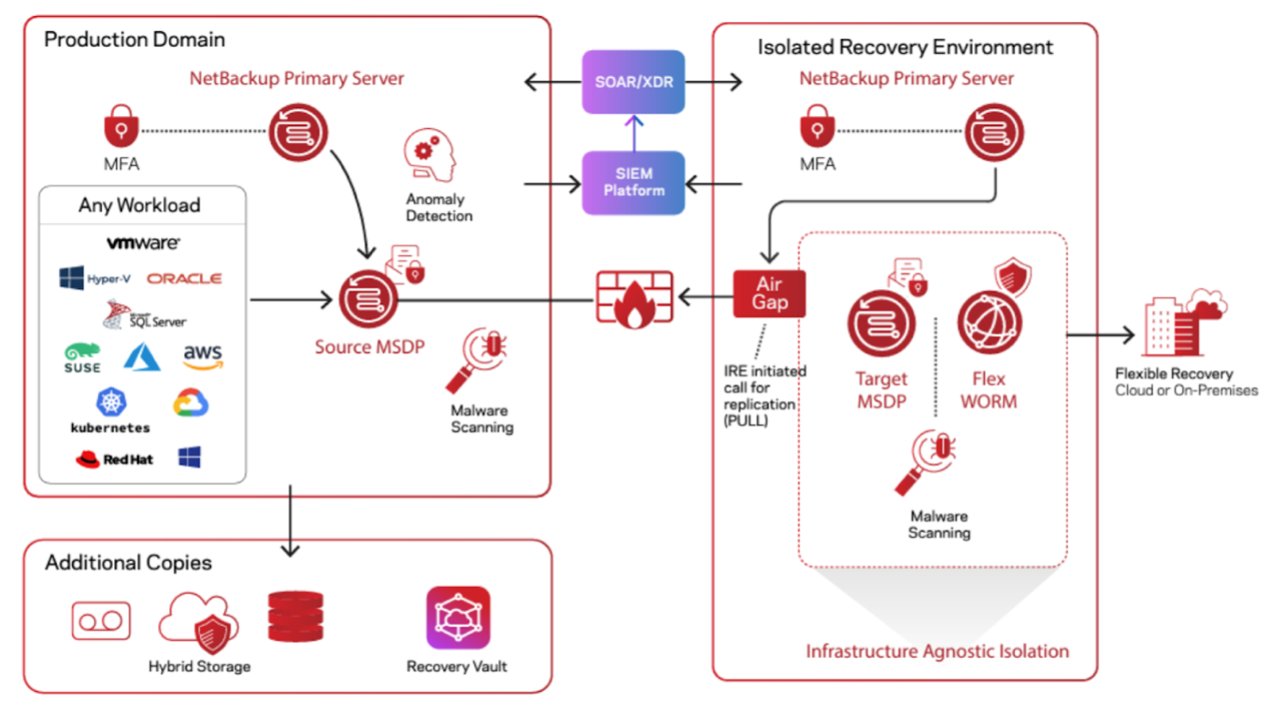

Vous pouvez passer beaucoup de temps à élaborer des stratégies, à planifier et à concevoir une solution. Vous pouvez également tirer parti d'une solution existante. L'environnement de récupération isolé Veritas NetBackup intègre l' immuabilité et l'indélébilité. Vos données sont en sécurité grâce au stockage WORM multitenant basé sur des conteneurs, zéro confiance, de l'appliance Veritas Flex. L'isolement contrôle l'accès réseau à l'ERI pour sécuriser davantage vos données (Figure 1).

Figure 1 : L'isolement sépare votre réseau de l'ERI.

Les contrôles de sécurité et de confidentialité pour les systèmes d'information et les organisations (SP 800-53) du National Institute of Standards and Technology (NIST) fournissent un excellent cadre de sécurité. Cette publication présente les contrôles de sécurité et de confidentialité visant à protéger les individus, les organisations et la nation contre diverses menaces. Cela traite des attaques hostiles, des erreurs humaines, des sinistres et catastrophes naturelles, des défaillances structurelles, des entités de renseignement étrangères et des risques pour la vie privée.

Le NIST propose cinq domaines pour vous aider à réduire les risques de sécurité : l'identification, la protection, la détection, l'intervention et la récupération. Utilisez un ERI pour traiter trois des cinq domaines, précisément :

- La protection : stockez une image de sauvegarde sur le stockage principal et répliquez une deuxième copie sur le stockage WORM. Cela empêche les logiciels malveillants de se propager dans votre ERI en raison du réseau isolé et du stockage immuable.

- La détection : utilisez la détection d'anomalies et l'analyse des logiciels malveillants pour aider à identifier les anomalies de sauvegarde.

- La récupération : conservez une copie sécurisée et intacte des données de sauvegarde critiques pour une récupération rapide. Avec un ERI, si des images contenues dans la sauvegarde sont infectées, vos administrateurs de sauvegarde recevront une alerte et un rapport sur ces fichiers.

Isoler les données aujourd'hui pour les récupérer demain

Le moment idéal pour mettre en œuvre l'isolation des données est avant qu'un incident de sécurité ne se produise. Toutefois, il est encore temps d'agir si un incident s'est déjà produit. Vous pouvez isoler les données affectées afin d'atténuer l'impact potentiel de la violation. Et vous pouvez renforcer votre stratégie en améliorant l'efficacité de la réponse aux incidents et des efforts de récupération.

L’utilisation d’un ERI et de l’isolation des données dans les efforts de conformité réglementaire présente plusieurs avantages, notamment :

- Une surface d’attaque réduite : minimisez la quantité de données exposées à des menaces potentielles pour rendre l’accès aux systèmes critiques sensibles plus difficile pour les attaquants.

- L'amélioration de la conformité : de nombreuses réglementations et normes sectorielles, telles que les GDPR, HIPAA et PCI DSS, exigent que vous mettiez en œuvre des mesures de protection des données appropriées pour les informations sensibles. L'isolation des données est essentielle pour assurer la conformité en veillant à protéger les données sensibles et à les isoler de tout accès non autorisé.

- L'augmentation de la résilience et de la continuité des affaires : l'isolation des données améliore votre capacité à résister aux cyberattaques. Limiter ou minimiser l'impact sur un sous-ensemble de systèmes ou de données permet de maintenir les fonctions critiques même en cas de violation.

Et ensuite ?

À mesure que les cybermenaces deviennent de plus en plus sophistiquées, votre approche de la cybersécurité doit également évoluer. Les ERI sont devenus une stratégie essentielle pour protéger les données critiques. Investir maintenant, c'est préserver la sécurité, l'intégrité et la résilience futures de votre organisation.

Les ERI représentent une stratégie supplémentaire de défense. Non seulement ils facilitent la mise en conformité, mais ils soulignent votre engagement en faveur de la cybersécurité, ce qui contribue à instaurer la confiance avec les clients, les partenaires et les parties prenantes.

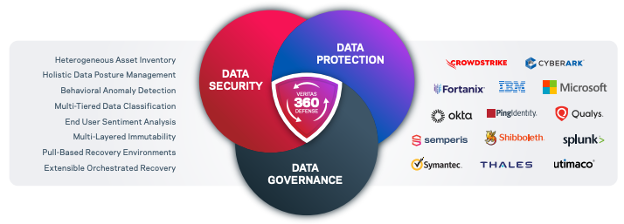

Investissez dans les ERI dès aujourd'hui pour préserver votre avenir. Veritas inclut les ERI comme élément intégral de Veritas 360 Defense pour vous aider à maintenir la résilience tout en améliorant les capacités de récupération. Veritas 360 Defense intègre la prévoyance et l'efficacité opérationnelle nécessaires pour garantir que les données ne soient pas simplement sauvegardées, mais qu'elles soient sauvegardées et récupérées intelligemment, en tenant compte du paysage en constante évolution des biens informatiques.

Étape suivante

Découvrez comment appliquer Veritas 360 Defense pour garantir la résilience de vos applications et la protection, la conformité et la récupération de vos données, au moment le plus important.