Entornos de recuperación aislados: lo siguiente en la recuperación cibernética

Los ejecutores de amenazas cibernéticas buscan agresivamente formas de obtener sus datos y dólares. El ransomware, el phishing, la ingeniería social y la exfiltración son solo algunas de sus tácticas. Desgraciadamente, al final acabarán alcanzándote con uno de estos enfoques, o con algo nuevo.

Es simplemente un buen negocio establecer salvaguardias para evitar que los malos ejecutores se lleven sus datos o pidan un rescate por ellos. Porque si lo hacen, usted es responsable de las consecuencias.

¿Qué pasa si lo ataca un ciberataque hoy? ¿Está preparado para recuperarse? Es posible que no pueda responder a esa pregunta. Y en el mundo cada vez más regulado de hoy, se le exige que reconozca cuando un mal actor viola su red.

Las compañías públicas deben revelar los incidentes materiales de ciberseguridad en un plazo de cuatro días hábiles. ¿Cómo saber si un incidente se considera material? La respuesta: depende. La lista de factores para determinar la materialidad es extensa, pero los ejemplos incluyen incidentes que:

- Daña la reputación de su organización

- Comprometer los datos de consumidores o empleados

- Obstaculizar su capacidad para prestar servicios

Aquí es donde entran en juego los entornos de recuperación aislados (IRE). Aislar sus datos críticos puede minimizar su riesgo como parte de la recuperación de un incidente de ciberseguridad.

¿Qué es un IRE?

Una IRE permite realizar una copia de seguridad con air gap desactivando la conectividad de red para proteger sus datos.

El espacio de aire consiste en mantener una copia offline de la información importante para evitar cualquier posibilidad de que los datos se vean comprometidos. El aire en el airgap describe literalmente el concepto de mantener una barrera entre los datos y el acceso en línea a ellos. También conocido como muro de aire, el Air Gapping aísla la red del sistema, manteniéndola separada de otros dispositivos conectados y evitando el acceso en línea a ella.

Establecer un IRE proporciona a los administradores un conjunto limpio de archivos que pueden recuperar a petición para neutralizar el impacto de un ciberataque.

¿Por qué aislar los datos críticos?

Aísle sus datos para prepararse mejor para los peores escenarios. Si tiene datos en la nube o localmente, aislarlos también puede ayudarlo a cumplir con regulaciones específicas.

Por ejemplo, un IRE puede ayudar a las operaciones bancarias y financieros a cumplir con los requisitos de Sheltered Harbor. Sheltered Harbor se ha vuelto esencial en los esfuerzos por mantener la seguridad y estabilidad del sector financiero, particularmente contra el aumento de los ataques informáticos. Las entidades financieras que participan en el programa demuestran su compromiso con la protección de los datos de los consumidores y el mantenimiento de la confianza en sus sistemas, tanto durante un evento como luego de un ataque informático.

Una buena solución de IRE proporcionará lo siguiente:

- Copias de seguridad seguras con inmutabilidad (solo lectura) e indelebilidad (sin eliminación temprana)

- Detección de ransomware para evitar la reinfección durante la restauración

- Recuperación a nivel empresarial a escala para cumplir los objetivos de nivel de servicio (SLO)

- Ensayo predecible del proceso de recuperación en sistemas locales o en la nube

¿Cómo se puede implementar un IRE?

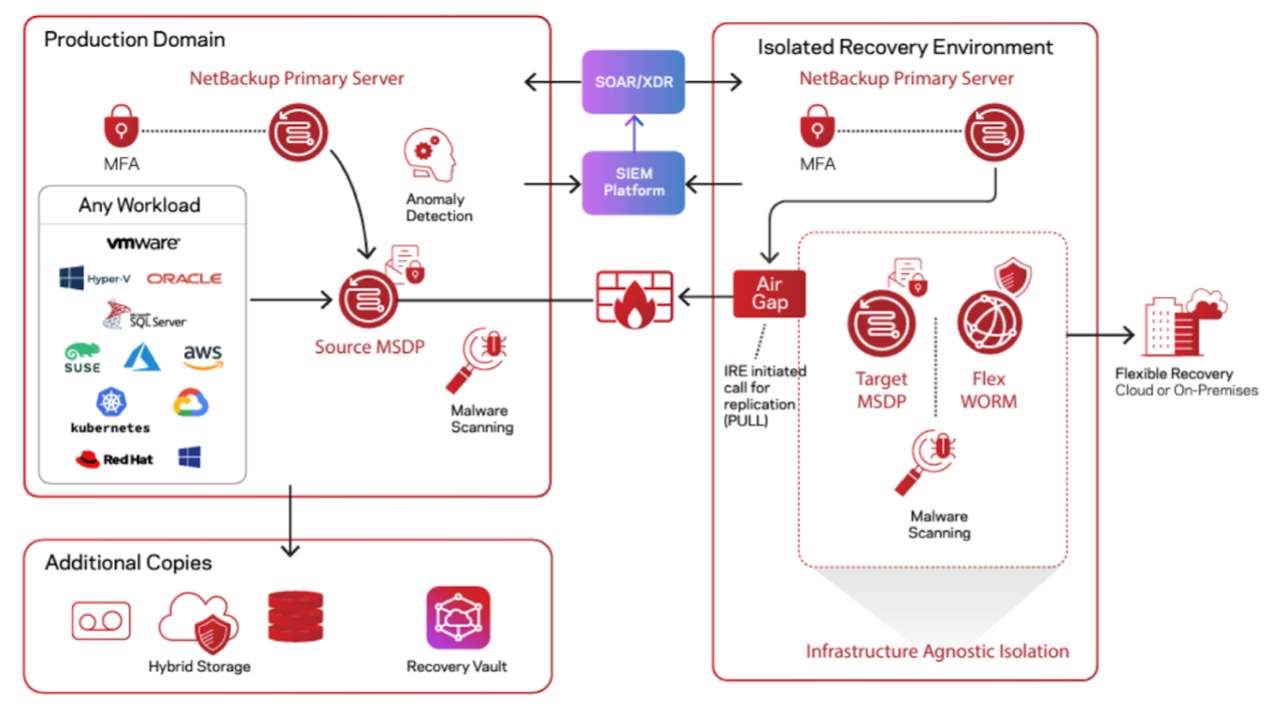

Puede dedicar mucho tiempo a la elaboración de estrategias, la planeación y la arquitectura de una solución. O puede aprovechar una solución existente. Veritas NetBackup Isolated Recovery Environment integra inmutabilidad e indelebilidad. Sus datos están seguros aprovechando el almacenamiento WORM de confianza cero multiusuario basado en contenedores y basado en contenedores del dispositivo Veritas Flex. El air gap controla el acceso de la red a la IRE para proteger aún más sus datos (Figura 1).

Figura 1. El air gap aísla su red de la IRE.

Los controles de seguridad y privacidad para organizaciones y sistemas de información (SP 800-53) del Instituto Nacional de Estándares y Tecnología (NIST) proporcionan un excelente marco de seguridad. Esta publicación describe los controles de seguridad y privacidad para proteger a las personas, las organizaciones y la nación de diversas amenazas. Aborda ataques hostiles, errores humanos, desastres naturales, fallas estructurales, entidades de inteligencia extranjeras y riesgos de privacidad.

El NIST ofrece cinco áreas para ayudarlo a reducir los riesgos de seguridad: identificación, protección, detección, respuesta y recuperación. Emplear un IRE para abordar tres de las cinco áreas, en concreto:

- Protección: almacene una imagen de copia de seguridad en el almacenamiento primario y replique una segunda copia en el almacenamiento WORM. Esto evita que el malware se propague en su IRE debido a la red de espacio de aire y el almacenamiento inmutable.

- Detección: utilice la detección de anomalías y el análisis de malware para ayudar a identificar anomalías en la copia de seguridad.

- Recuperación: mantenga una copia segura y limpia de los datos de copia de seguridad críticos para una recuperación rápida. Con un IRE, si las imágenes de la copia de seguridad están infectadas, los administradores de copias de seguridad recibirán una alerta y un reporte de esos archivos.

Aísle los datos hoy para recuperarlos mañana

El momento ideal para implementar el aislamiento de datos es antes de que ocurra un incidente de seguridad. No obstante, todavía hay tiempo para actuar si ya ha ocurrido un incidente. Puede aislar los datos afectados para mitigar el impacto potencial de la violación. Y puede mejorar su estrategia con esfuerzos de Respuesta a incidentes y recuperación más efectivos.

El uso de un IRE y el aislamiento de datos en los esfuerzos de cumplimiento normativo tiene varios beneficios, entre ellas:

- Superficie de ataque reducida: minimice la cantidad de datos expuestos a amenazas potenciales para que sea más difícil para los atacantes acceder a sistemas críticos sensibles.

- Cumplimiento de normas mejorado: muchas regulaciones y estándares de la industria, como GDPR, HIPAA y PCI DSS, requieren que implemente las medidas de protección de datos adecuadas para la información confidencial. El aislamiento de datos es vital para lograr el cumplimiento, ya que garantiza la protección de los datos confidenciales y su aislamiento del acceso no autorizado.

- Aumento de la resiliencia y la continuidad del negocio: aislar los datos mejora su capacidad para resistir los ciberataques. Limitar o minimizar el impacto en un subconjunto de sistemas o datos ayuda a mantener las funciones críticas incluso si se produce una infracción.

¿Y ahora qué?

A medida que las ciberamenazas aumentan en sofisticación, también debe hacerlo su enfoque de la ciberseguridad. Los IRE se convirtieron en una estrategia esencial para proteger los datos críticos. Invertir ahora significa salvaguardar la seguridad, integridad y resiliencia futuras de su organización.

Los IRE representan otra capa de defensa. No solo facilitan el cumplimiento, sino que enfatizan su dedicación a la ciberseguridad, ayudando a generar confianza con los clientes, partner y partes interesadas.

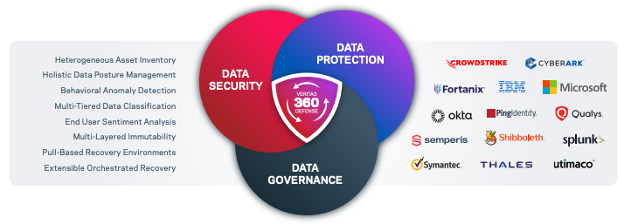

Invierta en IRE hoy para salvaguardar su futuro. Veritas incluye IREs como un elemento integral de Veritas 360 Defense para ayudarlo a mantener la resiliencia y mejorar las capacidades de recuperación. Veritas 360 Defense incorpora la previsión y la eficiencia operativa para garantizar que los datos no solo se respalden, sino que se respaldan y recuperan de manera inteligente, teniendo en cuenta el panorama siempre cambiante de los activos de TI.

Próximo paso

Obtenga más información sobre cómo aplicar Defensa Veritas 360 para mantener sus aplicación resilientes y sus datos protegidos, conformes y recuperables, cuando más importa.