Veritas 360 Defense: seja realista quanto à resiliência cibernética

Está preparado para saber mais sobre resiliência cibernética? Chegou a hora. Os riscos para seus dados são enormes. Por quê? Criminosos cibernéticos. Sua sofisticação e capacidade de causar interrupções não têm comparação com tudo o que já vimos antes no setor.

No passado, os desastres naturais e erros humanos eram as principais causas de tempo de inatividade e interrupções. A recuperação era descomplicada. Digamos que, por exemplo, uma inundação destruísse um data center. As equipes de proteção de dados podiam avaliar rapidamente se precisavam recuperar tudo, como dados e aplicativos ou todo o data center. Elas tinham opções. Alcançar uma meta de tempo de recuperação (RTO, Recovery Time Objective) de cinco horas era simples e viável. A recuperação envolvia apenas algumas equipes de TI. Era só mais uma incidência encerrada e um e-mail de resumo por um trabalho bem feito.

A realidade atual

Os criminosos cibernéticos estão bombardeando as empresas com ransomware ou ciberataques com o objetivo de causar interrupções em massa. Eles têm como alvo dados distribuídos por todo o mundo em ambientes complexos, heterogêneos e multinuvem. Além disso, afetam várias equipes, ferramentas e processos. O impacto desses ataques pode abranger todo o seu ecossistema de dados. Os ciberataques podem infestar ou comprometer tudo. Dessa forma, os negócios são interrompidos. Dependendo do setor, isso resultaria em interrupções ao público, com hospitais cancelando as consultas dos pacientes e sem poder distribuir medicamentos essenciais, hóspedes de hotéis impedidos de entrar nos quartos ou motoristas que não podem abastecer os carros.

Alcançar uma RTO de cinco horas tornou-se um esforço enorme, e não apenas pela questão tecnológica. Quando há um ataque de malware, geralmente várias equipes controlam a resposta usando ferramentas diferentes. Os ataques afetam toda a TI: as equipes de proteção de dados, segurança e conformidade precisam trabalhar juntas. Os centros de comando também envolvem executivos, membros do conselho diretor, equipes jurídicas e profissionais de relações públicas. Tudo isso pode prolongar o tempo necessário para a recuperação ou até mesmo impossibilitar a recuperação total.

Como a Veritas pode ajudar

Entendemos os danos que o tempo de inatividade e o roubo de dados podem causar. Nossas equipes têm se esforçado para inovar e resolver esses desafios. Queremos que você seja resiliente. É isso que torna o anúncio de hoje tão interessante.

Hoje, lançamos nossa arquitetura Veritas 360 Defense, um modelo que une várias disciplinas para proporcionar resiliência inigualável diante das ameaças cibernéticas.

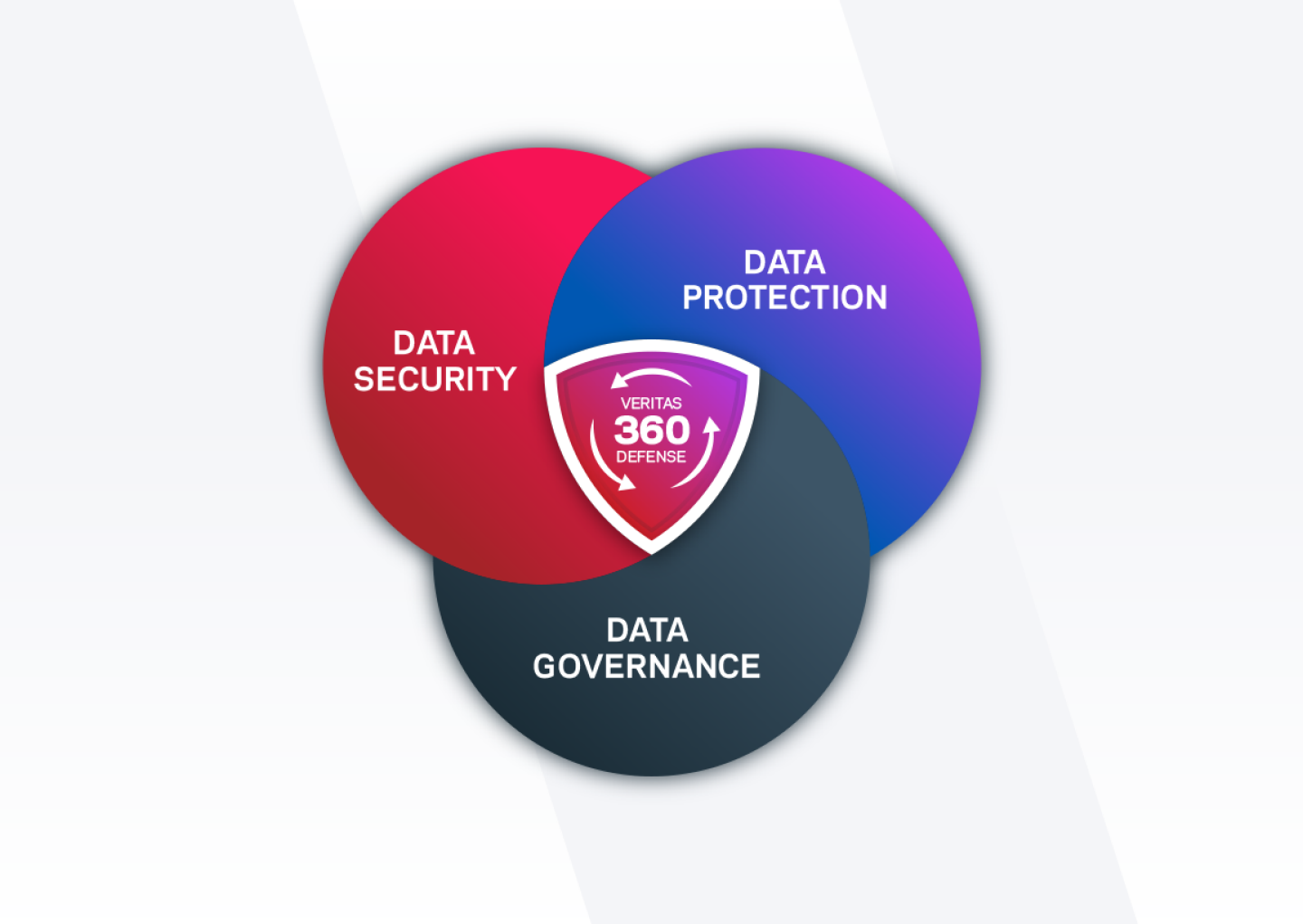

O Veritas 360 Defense resolve esses desafios ao integrar segurança, proteção e governança de dados, fornecendo recursos diferenciados por meio do portfólio da Veritas e de nosso crescente ecossistema de parceiros de segurança cibernética.

Veritas 360 Defense

Os hackers adoram defesas compostas por partes de soluções distintas, porque os pontos de interação dos produtos podem criar possíveis vulnerabilidades. Ecossistemas fortes que passam por testes rigorosos eliminam a abordagem improvisada, integrando as soluções como elos de uma corrente reforçada. É isso que estamos oferecendo hoje. Formamos parcerias com empresas líderes em segurança no mundo, como CyberArk e CrowdStrike, e oferecemos ainda mais, com relacionamentos incomparáveis com organizações que trabalham de forma diferente, como a Semperis. Confira todos os nossos parceiros no Centro de confiança da Veritas.

Assista a "Getting Real About Cyber Resilience", um anúncio que destaca o poder único da arquitetura Veritas 360 Defense. Conheça nossos recursos mais recentes e a ampliação do nosso ecossistema de parceiros de segurança cibernética. E saiba mais sobre o Veritas REDLab, o primeiro do setor, onde simulamos ataques reais e testamos nosso software contra as ameaças cibernéticas mais recentes.