Veritas 360 Defense, infórmese sobre la resiliencia informática

¿Está listo para informarse sobre la resiliencia informática? Es el momento. Los riesgos para sus datos son enormes. ¿Por qué? Por los delincuentes informáticos. Su sofisticación y capacidad para causar disrupción no tiene precedentes en comparación con todo lo que hemos visto en la industria.

En el pasado, los desastres naturales y los errores humanos eran las principales causas del tiempo fuera de servicio y las interrupciones. La recuperación no fue complicada. Digamos que una inundación arrasó con un centro de datos, por ejemplo. Los equipos de protección de datos podían evaluar rápidamente si necesitaban recuperar todo, desde datos y aplicaciones hasta todo el centro de datos. Tenían opciones. Cumplir con un tiempo objetivo de recuperación de cinco horas fue sencillo y alcanzable. En la recuperación participaron únicamente algunos equipos de TI y no fue más que otra incidencia cerrada y un correo electrónico de resumen por un trabajo bien hecho.

La realidad actual

Los delincuentes informáticos están bombardeando organizaciones con ransomware o ataques informáticos dirigidos a la interrupción masiva. Se dirigen a datos que residen en todo el mundo en entornos complejos, heterogéneos y multinube y que afectan a múltiples equipos, herramientas y procesos. El impacto de tales ataques puede abarcar todo su ecosistema de datos. Los ataques informáticos pueden infestar o comprometer todo. Esto significa que los negocios se detienen. Dependiendo de su industria, eso podría resultar en cortes públicos en los que los hospitales cancelan las citas de los pacientes y no pueden distribuir medicamentos críticos, los huéspedes no pueden registrarse en las habitaciones del hotel o los conductores no pueden cargar gasolina.

Cumplir un RTO de cinco horas se ha convertido en un esfuerzo titánico. Y no solo desde una perspectiva tecnológica. Cuando se produce malware, varios equipos suelen gestionar la respuesta mediante herramientas dispares. Los ataques afectan a la totalidad de TI: los equipos de protección de datos, seguridad y cumplimiento deben trabajar juntos. Los centros de mando también involucran a los altos ejecutivos, miembros de la junta directiva, equipos legales y profesionales de relaciones públicas. Todo esto puede prolongar el tiempo que toma recuperarse, o incluso hacer que la recuperación total sea imposible.

Cómo ayuda Veritas

Entendemos el daño que pueden causar el tiempo fuera de servicio y el robo de datos. Nuestros equipos han estado trabajando arduamente para innovar y resolver estos desafíos. Queremos que sea resiliente. Eso es lo emocionante del anuncio de hoy.

Hoy anunciamos nuestra arquitectura Veritas 360 Defense, una guía para unir múltiples disciplinas a fin de ofrecer una resiliencia inigualable frente a las ciberamenazas.

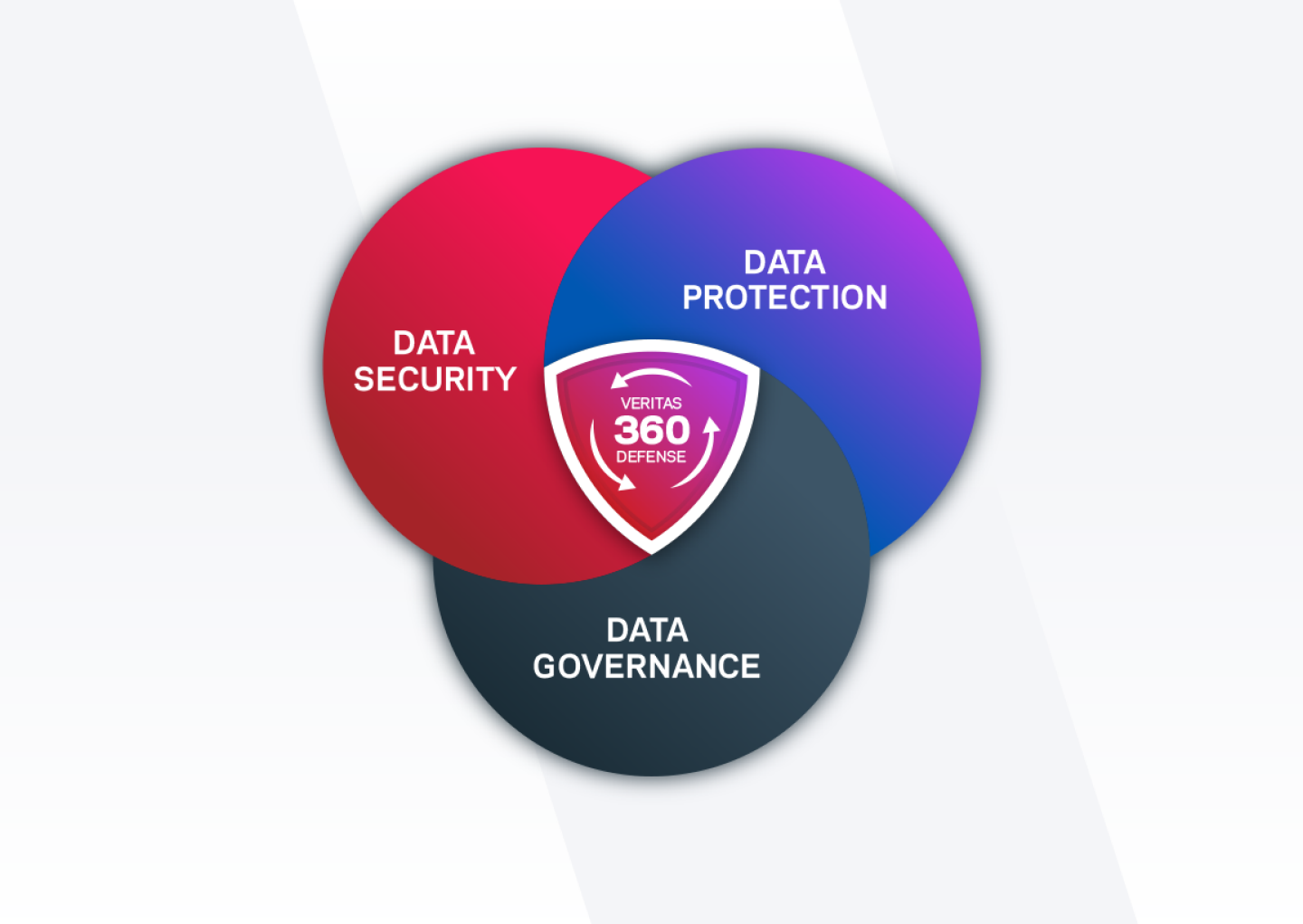

Veritas 360 Defense aborda estos desafíos integrando la seguridad, la protección y el control de datos, proporcionando capacidades diferenciadas a través de la cartera de Veritas y nuestro ecosistema en expansión de partners de ciberseguridad.

Veritas 360 Defense

A los hackers les encantan las defensas a base de parches de soluciones dispares porque los puntos de interacción de los productos pueden convertirse en vulnerabilidades potenciales. Los ecosistemas estables que se someten a pruebas rigurosas eliminan el enfoque de unión, integrando soluciones como eslabones de una cadena reforzada. Eso es lo que estamos ofreciendo hoy. Nos hemos asociado no solo con los campeones del mundo de la seguridad, como CyberArk y CrowdStrike, sino que estamos ofreciendo más, con relaciones inigualables con organizaciones que hacen las cosas de manera diferente, como Semperis. Eche un vistazo a todos nuestros partners en el Centro de confianza de Veritas.

Vea "Getting Real About Cyber Resilience", un anuncio que destaca el poder único de la arquitectura Veritas 360 Defense. Conozca nuestras últimas capacidades y la extensión de nuestro ecosistema de partners de ciberseguridad. Y conozca nuestro laboratorio Veritas REDLab, único en su clase y pionero en el sector, donde "mantenemos la realidad" probando nuestro software contra las últimas ciberamenazas.