Zero Trust : pourquoi les cybercriminels la redoutent

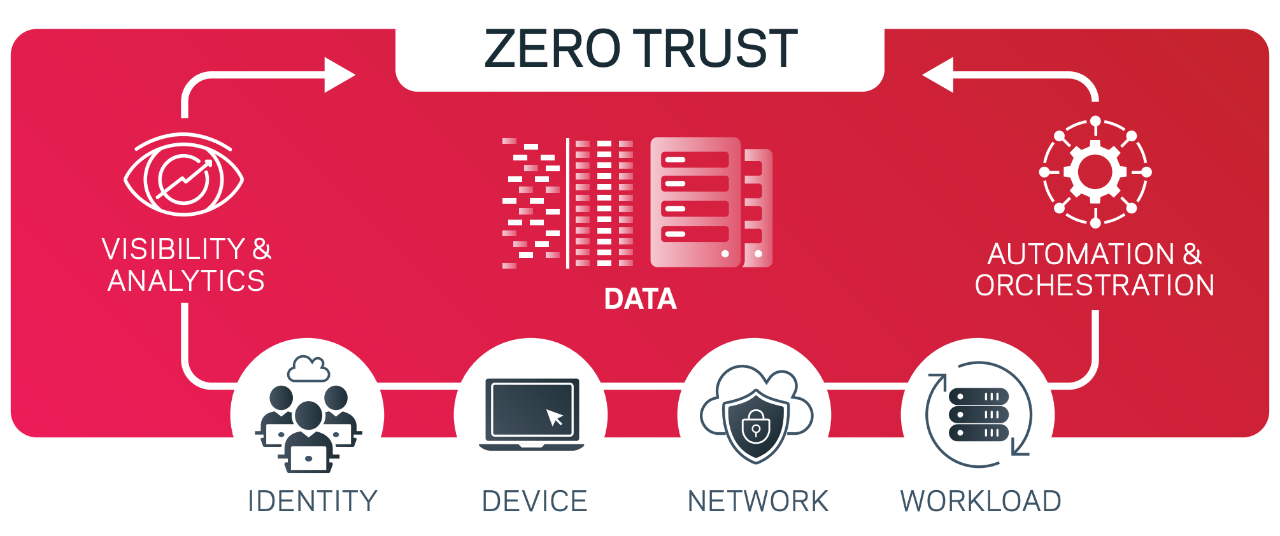

La menace des cybercriminels est omniprésente. Les acteurs malveillants ont le potentiel de causer de grands préjudices et de laisser votre organisation dans un état de vulnérabilité. En adoptant de manière proactive un état d’esprit Zero Trust (ne jamais faire confiance, toujours vérifier), vous pouvez améliorer votre cyber-résilience.

Les cybercriminels feront de grands efforts pour accéder aux identifiants et aux informations d'authentification. Ils utiliseront des tactiques pour pénétrer les points d'entrée vulnérables de votre infrastructure. Une stratégie Zero Trust sécurise votre système grâce à des contrôles d'accès rigoureux.

Cliquez pour accéder à l'infographie.

Verrouillez vos données en utilisant Zero Trust

Envisagez les actions suivantes :

Identifier et classer vos données.

Commencez par acquérir une compréhension globale de vos actifs numériques. Incluez les appareils, les applications, les données et les composants réseau. Classez et hiérarchisez les données en fonction de leur sensibilité, de leur impact opérationnel et de leur valeur commerciale.

Cliquez pour regarder notre Zero Trust

Segmenter et micro-segmenter votre réseau.

Vous pouvez réduire l'impact d'une violation de données en divisant votre réseau en segments plus petits et isolés. Limitez les mouvements latéraux au sein de votre réseau, en cas de violation. La microsegmentation vous permet de renforcer la sécurité des accès avec des fonctionnalités telles que le contrôle d'accès basé sur les rôles (RBAC).

Isolez les sauvegardes et utilisez l'isolement pour les séparer rationnellement et physiquement du centre de données principal. L'automatisation de l'isolement offre la souplesse nécessaire pour déplacer les informations répliquées vers un stockage WORM (write one, ready many : écriture unique et lectures multiples) hautement sécurisé.

En cas d'attaque ou de perturbation, vous devez disposer de sauvegardes fiables pour restaurer rapidement vos données et récupérer les informations perdues. C'est pourquoi les sauvegardes immuables constituent également un élément important de votre stratégie de défense. Ils permettent de limiter l'action des logiciels malveillants, et garantissent également une récupération rapide en cas de sinistre.

Si vous n'en utilisez pas encore, envisagez une stratégie de sauvegarde 3-2-1 immuable. Cette approche utilise trois sauvegardes à deux endroits distincts, avec au moins un emplacement hors site immuable. La séparation des sauvegardes du système principal réduit les risques de propagation des logiciels malveillants. Veritas automatise la sécurité des sauvegardes, la conformité aux réglementations et la protection contre les accès non autorisés ou les altérations.

Mettre en œuvre la gestion des accès.

Une pratique solide de gestion des identités et des accès (IAM) comprend l'authentification multifactorielle (MFA), des politiques de mots de passe forts et un accès juste à temps. Accordez aux utilisateurs le minimum de privilèges nécessaires pour effectuer leurs tâches. Vérifiez régulièrement les accès et révoquez-les si nécessaire. Les solutions Veritas disposent d’un processus signé numériquement et d’une architecture sécurisée qui garantit que seuls les processus autorisés s’exécutent sur le système.

Surveiller votre réseau, vos appareils et vos données.

Soyez vigilant face aux signes d’accès non autorisé et d’activité suspecte. L'IA et l'apprentissage automatique peuvent détecter les anomalies de données et les logiciels malveillants, ce qui vous permet d'identifier les menaces potentielles en temps réel pour réagir rapidement et contenir les brèches.

Veritas invite les administrateurs à prendre des mesures immédiates contre les potentielles activités malveillantes car il évalue le travail de sauvegarde en temps quasi réel. La détection des anomalies basée sur l'IA vous alerte en cas de changements inattendus, vous permettant ainsi de prendre des mesures avant qu'un lock-out ne se produise. Cette fonctionnalité est disponible sur tous les serveurs NetBackup et n'a pas besoin d'une infrastructure supplémentaire pour le post-traitement.

Sécuriser les applications.

Protégez vos applications à l’aide d’une authentification et d’une autorisation fortes. Utilisez un environnement de récupération isolé (IRE), l'isolement et des centres de sauvegarde de données. Un IRE sépare les données les plus importantes du reste du système. De cette façon, si quelqu’un attaque le système, il ne peut pas accéder à ces données critiques. Un IRE se concentre également sur le confinement et la limitation de l’impact d’une violation, et vous aide à respecter la conformité réglementaire en matière de vérification continue et de contrôle d’accès strict.

Alors que l'IRE empêche les mauvais acteurs d'entrer, Veritas utilise également un centre de sauvegarde de données immuable pour conserver vos données intactes aussi longtemps que vous en avez besoin. C'est là qu'intervient l'isolement. C'est un endroit sûr où personne ne peut modifier ou détruire les données. Un IRE représente souvent un coût supplémentaire, mais cela peut être un élément intégré à votre solution Veritas. Sans coûts d'infrastructure ou de licence supplémentaires, c'est l'occasion de réduire votre coût total d'opérations. Les appliances Veritas utilisent également le chiffrement AES 256 bits pour les données en mouvement et au repos, avec un chiffrement client en option pour une plus grande tranquillité d'esprit. Veritas répond également aux exigences FIPS 140-2 en matière de conformité gouvernementale.

Pour plus de sécurité, vous pouvez déployer un système de prévention des intrusions (IPS) ou un système de détection des intrusions (IDS). Un IPS/IDS se concentre sur la surveillance continue, les contrôles d'accès stricts et la vérification des activités du réseau. Il peut améliorer l'efficacité de votre stratégie Zero Trust en vous concentrant sur la détection des menaces.

Vérifier les systèmes et tester votre stratégie de récupération.

Examinez et évaluez en continu votre stratégie Zero Trust pour identifier vos vulnérabilités. Cela vous permet d'optimiser la protection des données ainsi que la rapidité de la restauration et de la disponibilité. Alignez vos ressources à vos priorités opérationnelles pour maintenir la résilience et la continuité.

A vous de jouer

L'adoption d'une approche Zero Trust crée un cadre de cybersécurité qui correspond aux principes de résilience : la capacité à résister, à réagir et à se protéger des perturbations. L'accent mis par Zero Trust sur la vérification et l'accès continus permet de minimiser la surface d'attaque, de détecter rapidement les menaces et de réduire l'impact des incidents. N'oubliez pas que la cyber-résilience est un effort continu nécessitant une adaptation et une amélioration constantes à mesure que le paysage des menaces évolue.