Zero Trust: por que cibercriminosos têm medo dele

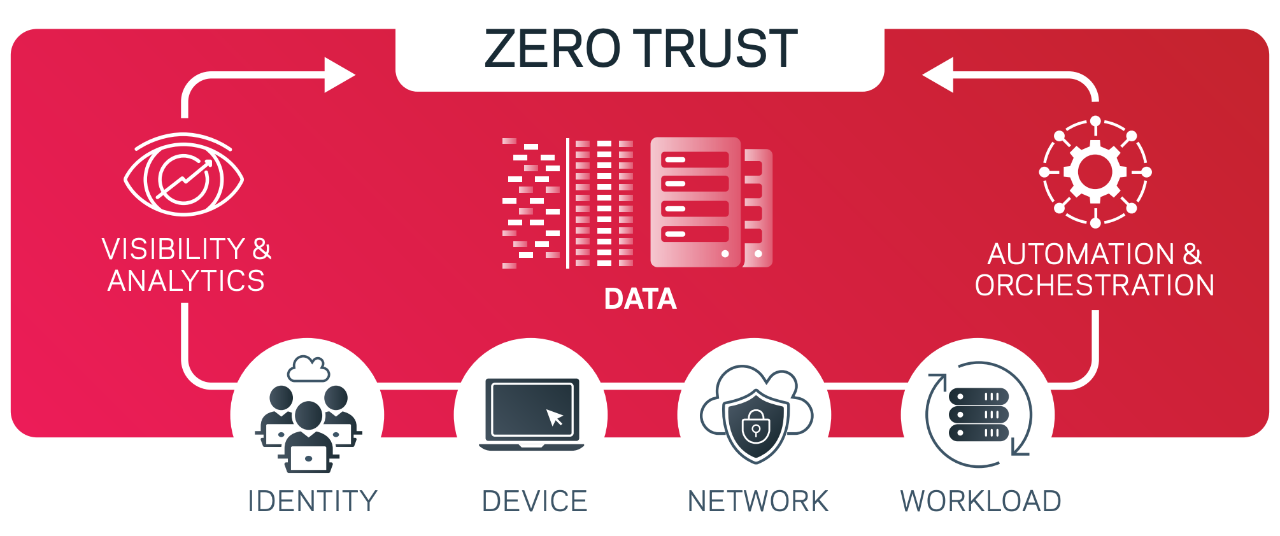

A ameaça de criminosos cibernéticos é generalizada. Agentes maliciosos têm o potencial de causar grande dano e deixar sua organização em um estado vulnerável. Ao adotar proativamente uma mentalidade de Zero Trust – de nunca confiar, sempre verificar, você pode melhorar sua resiliência cibernética.

Os cibercriminosos farão de tudo para obter acesso a logins e credenciais. Eles usarão táticas para penetrar em pontos de entrada vulneráveis em sua infraestrutura. Uma estratégia de confiança zero protege seu sistema com controles de acesso rigorosos.

Clique para acessar o infográfico.

Bloqueie seus dados usando Zero Trust

Considere as seguintes ações:

Identifique e classifique seus dados.

Comece ganhando uma base abrangente de seus ativos digitais. Inclua dispositivos, aplicativos, dados e componentes de rede. Classifique e priorize dados com base em confidencialidade, impacto operacional e valor comercial.

Clique para assistir ao nosso TL Zero Trust; DR

Segmentar e microssegmentar sua rede.

Você pode reduzir o impacto de uma violação de dados dividindo sua rede em segmentos menores e isolados. Limite o movimento lateral dentro de sua rede, no caso de uma violação. A microssegmentação permite que você imponha o acesso com recursos como o controle de acesso baseado em função (RBAC).

Isole backups e use intervalos de ar para separá-los lógica e fisicamente do data center principal. A automação de lacunas de ar oferece flexibilidade para mover informações replicadas para armazenamento altamente seguro de gravação única, pronto para muitos (WORM).

No infeliz caso de um ataque ou interrupção, você precisa ter backups confiáveis em vigor para restaurar rapidamente os dados e recuperar informações perdidas. É por isso que os backup imutáveis também são uma parte importante da sua estratégia de defesa. Eles não apenas garantem que o malware mal-intencionado permaneça contido, mas também garantem uma recuperação rápida em caso de desastre.

Se ainda não estiver usando um, considere uma estratégia de backup imutável 3 2 1. Essa abordagem utiliza três backups em dois locais separados, com pelo menos um em um local externo imutável. A separação de backups do sistema principal reduz as chances de propagação de malware. A Veritas automatiza a manutenção de backups seguros, em conformidade com as regulamentações e a proteção contra acesso não autorizado ou adulteração.

Implemente o gerenciamento de acesso.

Uma prática robusta de gerenciamento de identidade e acesso (IAM) inclui autenticação multifator (MFA), políticas de senha fortes e acesso just-in-time. Conceda aos usuários o mínimo de privilégios necessários para executar tarefas. Revise regularmente o acesso e revogue-o conforme necessário. As soluções da Veritas possuem um processo assinado digitalmente e uma arquitetura segura que garante que apenas processos permitidos sejam executados no sistema.

Monitore sua rede, dispositivos e dados.

Fique atento aos sinais de acesso não autorizado e atividade suspeita. A IA e a aprendizagem de máquina podem detectar anomalias de dados e malware, permitindo que você identifique ameaças potenciais em tempo real para responder rapidamente e conter violações.

A Veritas alerta os administradores para tomarem medidas imediatas em relação a possíveis atividades maliciosas, pois avalia as tarefas de backup quase em tempo real. A detecção de anomalias baseada em IA alerta você sobre alterações inesperadas, garantindo que você possa agir antes que ocorra um bloqueio. Esse recurso está disponível em qualquer servidor NetBackup e não precisa de infraestrutura adicional para pós-processamento.

Aplicativos seguros.

Proteja seus aplicativos com autenticação e autorização fortes. Use um ambiente de recuperação isolado (IRE), lacunas de ar e cofres de dados. Um IRE separa os dados mais importantes do restante do sistema. Dessa forma, se alguém atacar o sistema, não poderá acessar esses dados críticos. Um IRE também se concentra na contenção e na limitação do impacto de uma violação, e ajuda você a cumprir a conformidade regulatória de verificação contínua e controle de acesso rigoroso.

Enquanto o IRE mantém os agentes maliciosos afastados, a Veritas também usa um cofre de dados imutável para mantê-lo intacto pelo tempo que você precisar. É aqui que reside seu espaço de ar. É um lugar seguro onde ninguém pode alterar ou destruir os dados. Um IRE geralmente é um custo extra, mas pode ser um elemento incorporado à sua solução Veritas. Sem custos adicionais de infraestrutura ou licenciamento, é uma oportunidade de reduzir o custo total das operações. Os dispositivos Veritas também empregam criptografia AES de 256 bits para dados em movimento e em repouso, com criptografia de cliente opcional para maior tranquilidade. A Veritas também atende aos requisitos do FIPS 140-2 para conformidade governamental.

Para aumentar a segurança, você pode implementar um sistema de prevenção de intrusões (IPS) ou um sistema de detecção de intrusões (IDS). Um IPS/IDS concentra-se no monitoramento contínuo, em controles de acesso rigorosos e na verificação das atividades da rede. Ele pode aumentar a eficácia de sua estratégia Zero Trust, concentrando-se na detecção de ameaças.

Audite sistemas e teste sua estratégia de recuperação.

Revise e avalie continuamente sua estratégia Zero Trust para identificar vulnerabilidades. Isso permite que você otimize para obter a melhor proteção de dados e uma rápida recuperação e disponibilidade. Alinhe seus recursos às suas prioridades operacionais para manter a resiliência e a continuidade.

Comece já

Adotar uma abordagem de Zero Trust cria um quadro de cibersegurança que se alinha com os princípios de resiliência, a capacidade de resistir, responder e se recuperar de interrupções. O destaque do Zero Trust para a verificação contínua e o acesso auxilia na minimização da superfície de ataque, na detecção precoce de ameaças e na redução do impacto de incidentes. Lembre-se de que a resiliência cibernética é um esforço contínuo que exige adaptação e aprimoramento constantes à medida que o cenário de ameaças evolui.