サイバー犯罪者がゼロトラストを恐れる理由

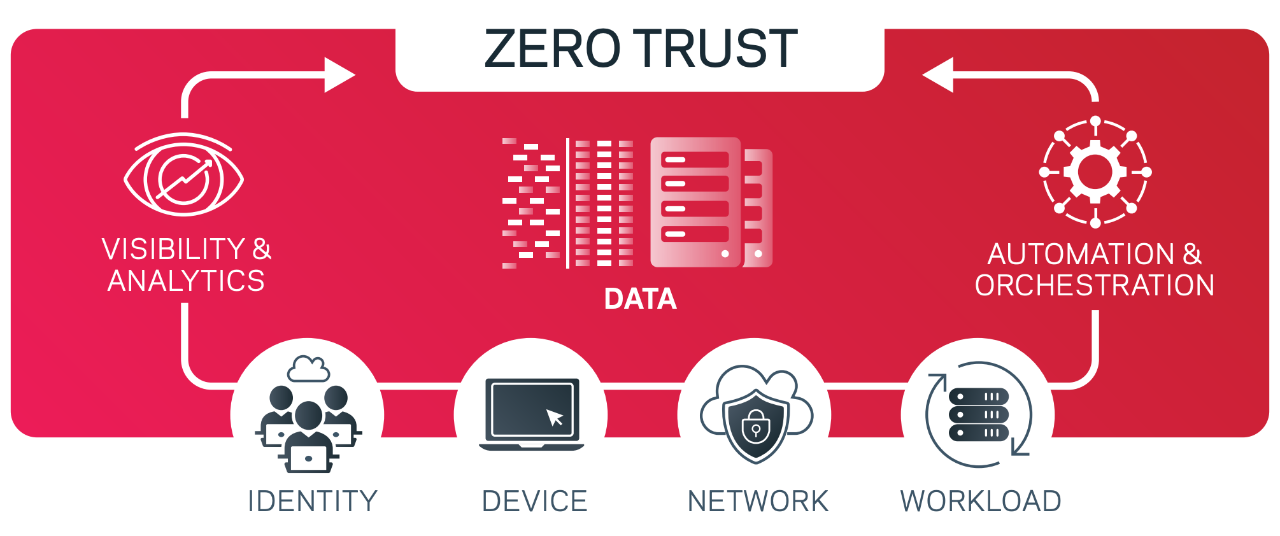

サイバー犯罪者による脅威が広範囲に及んでいます。悪意のある者による甚大な損害で、お客様の組織が危険な状況に陥る可能性があります。決して信用せず、常に検証するという ゼロトラストマインドセット を積極的に取り入れることで、サイバー耐障害性を向上させることができます。

サイバー犯罪者はあらゆる手段を講じて、ログイン情報と資格情報にアクセスしようとします。数々の手法を使ってインフラの脆弱なエントリーポイントに侵入します。ゼロトラスト戦略では、厳格なアクセス制御によってシステムを保護します。

クリックしてインフォグラフィックを表示する

ゼロトラストでデータをロックダウン

次のアクションをご検討ください。

データを識別して分類する。

デジタル資産を包括的に理解することから始めましょう。これには、デバイス、アプリケーション、データ、ネットワークコンポーネントが含まれます。機密性、ビジネスへの影響、ビジネス価値に基づいてデータを分類し、優先順位を付けます。

クリックしてゼロトラストについて視聴する

ネットワークをセグメント化、およびマイクロセグメント化します。

ネットワークをより小さめの独立したセグメントに分割することで、データ侵害の影響を軽減できます。侵害が発生した場合に備えて、ネットワーク内の水平移動を制限します。マイクロセグメンテーションにより、役割ベースのアクセス制御 (RBAC) などの機能を用いてアクセス管理を強化できます。

バックアップを分離し、エアギャップ を用いてプライマリデータセンターから論理的、物理的に分離しましょう。エアギャップを自動化することで、複製された情報を安全性の高い Write One, Read Many (WORM) ストレージに移動する柔軟性が得られます。

不幸にも攻撃イベントや混乱する事態が発生した場合、データを迅速に回復し、失われた情報を修復するためには、信頼できるバックアップが必要です。このため、不変バックアップ も防御戦略の重要な一部となります。悪意のあるマルウェアを確実に封じ込められるだけでなく、災害が発生した場合の迅速な回復も保証されます。

まだお使いなになられていない場合は、3-2-1 不変バックアップ 戦略をご検討ください。このアプローチでは、2 つの別々の場所にある 3 つのバックアップを使用し、このうち少なくとも 1 つは不変のオフサイトの場所にあります。バックアップをメインシステムから分離することで、マルウェアが拡散する可能性が低くなります。ベリタスを利用すれば、自動でバックアップを安全に保ち、規制に準拠し、不正なアクセスや改ざんを回避できます。

アクセス管理の実装。

強固なアイデンティティ/アクセス管理 (IAM) の実践には、多要素認証 (MFA)、強力なパスワードポリシー、ジャストインタイムアクセスなどが含まれます。タスクを実行するために必要最小限の権限をユーザーに付与します。定期的にアクセス権を見直し、必要に応じてアクセス権を取り消します。ベリタスのソリューションは、デジタル署名されたプロセス、そして、許可されたプロセスのみがシステム上で実行されることを保証する安全なアーキテクチャを備えています。

ネットワーク、デバイス、データの監視。

不正アクセスや不審なアクティビティの兆候を監視します。AI と機械学習はデータの異常やマルウェアを検出できるため、潜在的な脅威をリアルタイムで特定し、迅速に対応して侵害を阻止できます。

ベリタスは、バックアップジョブをほぼリアルタイムで評価しており、潜在的な悪意のあるアクティビティに対して、ただちに措置を講じるよう管理者に警告を行います。AI ベースの異常検出により予期せぬ変化に対する警告が送信されるため、ロックアウトが発生する前に確実に対処できます。この機能はどの NetBackup サーバーでも利用でき、後処理のための追加のインフラは必要ありません。

安全なアプリケーション。

強力な認証でアプリケーションを保護しましょう。分離リカバリ環境 (IRE)、エアギャップ、データ保管庫を活用します。IRE は、最も重要なデータをシステムの残りの部分から分離します。これにより、システムを攻撃する人物がいても、重要なデータにアクセスしづらくなります。IRE は、侵害を封じ込めて影響を制限することにも重点を置いており、継続的な検証と厳格なアクセス制御の規制コンプライアンスのお手伝いをします。

IRE が悪意のある攻撃者を締め出す一方で、ベリタスは不変のデータ保管庫も使用して、必要な限りデータを無傷の状態に保ちます。これは、エアギャップが存在する場所で、誰もデータを変更したり破棄したりできない安全な場所です。IRE には追加コストがかかる場合が多いものの、ベリタスのソリューションの組み込み要素とすることが可能です。追加のインフラやライセンス費用が不要であるため、総運用コストを削減できます。ベリタスのアプライアンスは、移動中および保存中のデータに対して AES 256 ビット暗号化を採用しており、オプションのクライアント暗号化を使用すると、さらに安心感を得ることができます。ベリタスは、政府コンプライアンスに関する FIPS 140-2 要件も満たしています。

セキュリティを追加するため、侵入防止システム (IPS) または侵入検知システム (IDS) を導入できます。IPS または IDS は、継続的な監視、厳重なアクセス制御、およびネットワークアクティビティの検証に重点を置いています。脅威検出に重点を置くことで、ゼロトラスト戦略の有効性を高められます。

システムを監査し、回復戦略をテストする。

ゼロトラスト戦略を継続的に見直して評価し、脆弱性を特定します。これにより、最適なデータ保護と迅速な回復および可用性を実現できるよう最適化できます。リソースをビジネスの優先事項に合わせて調整し、耐障害性と継続性を維持します。

開始方法

ゼロトラストアプローチを採用することで、障害に持ちこたえ、それに対応し、回復する能力である耐障害性の原則に沿ったサイバーセキュリティのフレームワークが作成できます。ゼロトラストでは継続的な検証およびアクセスに重点を置くことで、攻撃対象領域を最小限に抑え、脅威を早期に検出し、インシデントの影響を軽減します。サイバー耐障害性は、脅威となる状況が進化する中で、継続的な適応と改善を必要とする進行中の取り組みであることを忘れないでください。