零信任:为什么让网络犯罪分子瑟瑟发抖

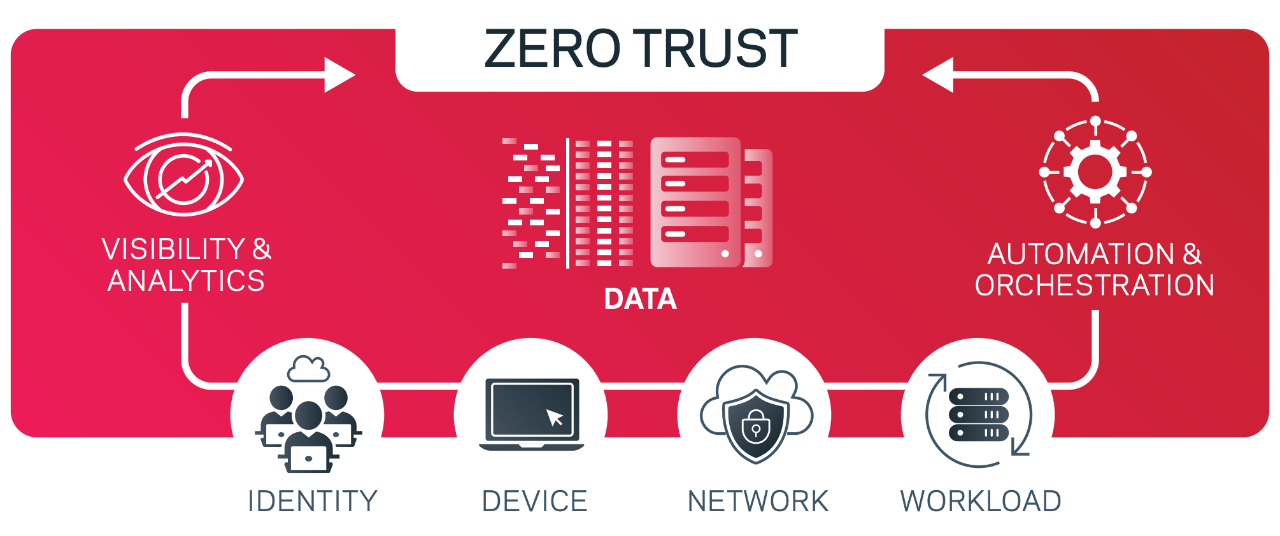

网络犯罪分子的威胁无处不在。不良行为者有可能造成巨大伤害,并使您的组织处于暴露状态。通过主动拥抱零信任心态(一种从不信任、始终验证的心态),您可以提高网络弹性。

网络犯罪分子将不遗余力地获取登录名和凭据。他们将使用策略来渗透基础设施中易受攻击的入口点。零信任策略通过严格的访问控制来保护您的系统。

单击访问信息图。

使用零信任锁定数据

考虑以下操作:

识别并分类您的数据。

首先全面了解您的数字资产。包括设备、应用程序、数据和网络组件。根据敏感性、运营影响和业务价值对数据进行分类和优先级。

单击观看我们的 Zero Trust TL; DR

对您的网络进行分段和微分段。

您可以通过将网络分解为更小、孤立的网段来降低数据泄露的影响。限制网络内的横向移动,以防发生违规行为。微分段允许您使用基于角色的访问控制 (RBAC) 等功能强制执行访问。

隔离备份,并利用空隙在逻辑和物理上将其与主数据中心分开。自动化气隙提供了将复制信息移动到高度安全的一写多就绪 (WORM) 存储中的灵活性。

如果不幸发生攻击或中断,您需要可靠的备份来快速恢复数据并纠正丢失的信息。这就是为什么不可变的备份也是防御策略的重要组成部分的原因。它们不仅确保恶意软件得到遏制,而且保证在灾难发生时迅速恢复。

如果你还没有使用,可以考虑使用 3-2-1 不可变的备份策略。这种方法在两个不同的位置使用三个备份,其中至少一个位于不可变的异地位置。将备份与主系统分开可以减少恶意软件传播的机会。Veritas 可自动确保备份安全、符合法规,并防止未经授权的访问或篡改。

实施访问管理。

强大的身份和访问管理 (IAM) 实践包括多因素身份验证 (MFA)、强密码策略和即时访问。授予用户执行任务所需的最低权限。定期审查访问权限,必要时撤销访问权限。Veritas 解决方案具有数字签名的流程和安全架构,可保证仅允许的流程在系统上执行。

监控网络、设备和数据

警惕未经授权访问和可疑活动的迹象。人工智能和机器学习可以检测数据异常和恶意软件,使您能够实时识别潜在威胁,以快速响应并遏制违规行为。

Veritas 会近乎实时地评估备份作业,从而提醒管理员立即采取行动应对可能的恶意活动。基于人工智能的异常检测会提醒您意外变化,确保您可以在锁定发生之前采取行动。此功能可在任何 NetBackup 服务器上使用,并且不需要额外的基础设施来进行后处理。

保护应用程序。

通过强大的身份验证和授权保护您的应用程序。利用隔离的恢复环境 (IRE)、气隙和数据保管库。IRE 将最重要的数据与系统的其余部分分开。这样,即使有人攻击系统,也无法访问这些关键数据。IRE 还专注于遏制和限制违规影响,并帮助您满足持续验证和严格访问控制的监管合规性。

虽然 IRE 将不良行为者拒之门外,但 Veritas 还使用不可变的数据库来保证您的数据在您需要时完好无损。这就是气隙所在的地方。这是一个安全的地方,任何人都无法更改或破坏数据。IRE 通常是一笔额外费用,但它可以是 Veritas 解决方案的内置元素。由于没有额外的基础设施或许可成本,这是一个降低总运营成本的机会。Veritas 设备还对动态和静态数据采用 AES 256 位加密,并可选配客户端加密,让您更加安心。Veritas 还满足政府合规性的 FIPS 140-2 要求。

为了提高安全性,您可以部署入侵防御系统 (IPS) 或入侵检测系统 (IDS)。IPS/IDS 侧重于持续监控、严格的访问控制和网络活动验证。它可以通过专注于威胁检测来提高零信任策略的有效性。

审核系统并测试您的恢复策略。

持续审查和评估您的零信任策略,以识别漏洞。这使您可以进行优化,以获得最佳的数据保护以及快速恢复和可用性。根据运营优先事项调整资源,以保持灵活性和连续性。

开始使用

采用零信任方法可以创建符合弹性原则的网络安全框架 — 抵御、响应和从中断中恢复的能力。零信任强调持续验证和访问,有助于最大限度地减少攻击面、及早检测威胁并减少事件的影响。请记住,网络弹性是一项持续的工作,需要随着威胁形势的发展不断适应和改进。