Zero Trust: Warum Cyberkriminelle Angst davor haben

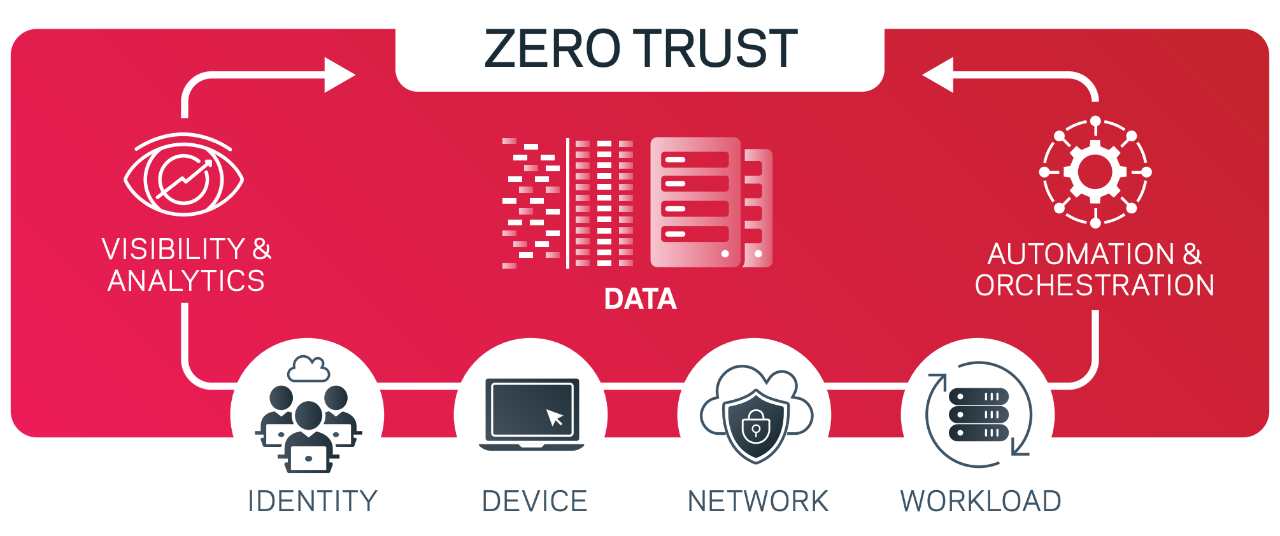

Die Bedrohung durch Cyberkriminelle ist allgegenwärtig. Schlechte Akteure können großen Schaden anrichten und Ihr Unternehmen in einen exponierten Zustand versetzen. Indem Sie proaktiv eine Zero-Trust-Mentalität verfolgen – also niemals vertrauen, immer verifizieren – können Sie Ihre Cyber-Resilienz verbessern.

Cyberkriminelle werden große Anstrengungen unternehmen, um Zugang zu Anmeldeinformationen und Identifikationsdaten zu erhalten. Sie werden Taktiken anwenden, um in verwundbare Einstiegspunkte in Ihre Infrastruktur einzudringen. Eine Zero-Trust-Strategie sichert Ihr System mit strengen Zugriffskontrollen.

Klicken Sie hier, um auf die Infografik zuzugreifen.

Sichern Sie Ihre Daten mit Zero Trust

Erwägen Sie die folgenden Maßnahmen:

Identifizieren und klassifizieren Sie Ihre Daten.

Beginnen Sie damit, sich einen umfassenden Überblick über Ihre digitalen Bestände zu verschaffen. Schließen Sie Geräte, Anwendungen, Daten und Netzwerkkomponenten ein. Klassifizieren und priorisieren Sie Daten basierend auf Sensitivität, betrieblichen Auswirkungen und Geschäftswert.

Klicken Sie hier, um unseren Zero Trust TL;DR anzusehen

Segmentieren und mikrosegmentieren Sie Ihr Netzwerk.

Sie können die Auswirkungen einer Datenschutzverletzung verringern, indem Sie Ihr Netzwerk in kleinere, isolierte Segmente aufteilen. Begrenzen Sie die seitliche Bewegung innerhalb Ihres Netzwerks im Falle eines Verstoßes. Mit der Mikrosegmentierung können Sie den Zugriff mit Funktionen wie der rollenbasierten Zugriffskontrolle (RBAC) durchsetzen.

Isolieren Sie Backups und nutzen Sie Air Gaps, um sie logisch und physisch vom primären Rechenzentrum zu trennen. Die Automatisierung von Air Gaps bietet die Flexibilität, replizierte Informationen in einen hochsicheren WORM-Speicher (Write Once, Read Many) zu verschieben.

Im unglücklichen Fall eines Angriffs oder einer Störung benötigen Sie zuverlässige Backups, um Daten und verlorene Informationen schnell wiederherstellen zu können. Deshalb sind unveränderliche Backups auch ein wichtiger Teil Ihrer Verteidigungsstrategie. Sie sorgen nicht nur dafür, dass bösartige Malware unter Kontrolle bleibt, sondern garantieren auch eine schnelle Wiederherstellung im Falle einer Katastrophe.

Wenn Sie noch keine verwenden, sollten Sie eine unveränderliche Backup-Strategie 3-2-1 in Betracht ziehen. Bei diesem Ansatz werden drei Backups an zwei separaten Orten verwendet, davon mindestens eines an einem unveränderlichen externen Standort. Die Trennung von Backups vom Hauptsystem verringert die Wahrscheinlichkeit der Verbreitung von Malware. Veritas automatisiert die sichere Aufbewahrung von Backups, die Einhaltung von Vorschriften und den Schutz vor unbefugtem Zugriff oder Manipulation.

Implementieren Sie die Zugriffsverwaltung.

Ein solides Identitäts- und Zugriffsmanagement (IAM)-Praxis umfasst Multi-Faktor-Authentifizierung (MFA), sichere Passwortrichtlinien und Just-in-Time-Zugriff. Erteilen Sie Benutzern die geringsten Berechtigungen, die zum Ausführen von Aufgaben erforderlich sind. Überprüfen Sie den Zugriff regelmäßig und widerrufen Sie den Zugriff nach Bedarf. Veritas-Lösungen verfügen über einen digital signierten Prozess und eine sichere Architektur, die garantiert, dass nur zulässige Prozesse auf dem System ausgeführt werden.

Überwachen Sie Ihr Netzwerk, Ihre Geräte und Daten.

Achten Sie auf Anzeichen von unbefugtem Zugriff und verdächtigen Aktivitäten. KI und maschinelles Lernen können Datenanomalien und Malware erkennen, sodass Sie potenzielle Bedrohungen in Echtzeit identifizieren können, um schnell zu reagieren und Sicherheitsverletzungen einzudämmen.

Veritas warnt Administratoren vor möglichen bösartigen Aktivitäten, indem es Backup-Aufträge nahezu in Echtzeit auswertet und so sofortige Maßnahmen ergreift. Die KI-basierte Anomalieerkennung warnt Sie vor unerwarteten Änderungen, sodass Sie Maßnahmen ergreifen können, bevor es zu einer Aussperrung kommt. Diese Funktion ist auf jedem NetBackup-Server verfügbar und erfordert keine zusätzliche Infrastruktur für die Nachbearbeitung.

Sichere Anwendungen.

Schützen Sie Ihre Anwendungen mit sicherer Authentifizierung und Autorisierung. Nutzen Sie eine isolierte Wiederherstellungsumgebung (IRE), Air Gaps und Datentresore. Eine IRE trennt die wichtigsten Daten vom Rest des Systems. Auf diese Weise kann jemand, der das System angreift, nicht auf diese kritischen Daten zugreifen. Ein IRE konzentriert sich auch auf die Eindämmung und Begrenzung der Auswirkungen einer Sicherheitsverletzung und hilft Ihnen bei der Einhaltung der gesetzlichen Vorschriften zur kontinuierlichen Überprüfung und strengen Zugangskontrolle.

Während das IRE böswillige Akteure fernhält, verwendet Veritas auch einen unveränderlichen Datentresor, um Ihre Daten so lange intakt zu halten, wie Sie sie benötigen. Hier befindet sich Ihr Air Gap. Es ist ein sicherer Ort, an dem niemand die Daten ändern oder vernichten kann. Ein IRE ist oft mit zusätzlichen Kosten verbunden, kann aber ein integrierter Bestandteil Ihrer Veritas-Lösung sein. Da keine zusätzlichen Infrastruktur- oder Lizenzkosten anfallen, ist dies eine Gelegenheit, Ihre Gesamtbetriebskosten zu senken. Veritas Appliances verwenden außerdem eine AES-256-Bit-Verschlüsselung für bewegte und ruhende Daten, wobei die optionale Client-Verschlüsselung für zusätzliche Sicherheit sorgt. Veritas erfüllt außerdem die FIPS 140-2-Anforderungen für behördliche Compliance.

Für zusätzliche Sicherheit können Sie ein Intrusion Prevention System (IPS) oder Intrusion Detection System (IDS) bereitstellen. Ein IPS/IDS konzentriert sich auf kontinuierliche Überwachung, strenge Zugriffskontrollen und die Überprüfung von Netzwerkaktivitäten. Es kann die Wirksamkeit Ihrer Zero-Trust-Strategie steigern, indem es sich auf die Erkennung von Bedrohungen konzentriert.

Prüfen Sie Systeme und testen Sie Ihre Wiederherstellungsstrategie.

Überprüfen und bewerten Sie Ihre Zero-Trust-Strategie kontinuierlich, um Sicherheitslücken zu identifizieren. Dadurch können Sie den besten Datenschutz sowie eine schnelle Wiederherstellung und Verfügbarkeit optimieren. Richten Sie Ihre Ressourcen auf Ihre betrieblichen Prioritäten aus, um Ausfallsicherheit und Kontinuität zu gewährleisten.

Jetzt herunterladen

Die Einführung eines Zero-Trust-Ansatzes schafft einen Rahmen für die Cybersicherheit, der mit den Grundsätzen der Widerstandsfähigkeit übereinstimmt – der Fähigkeit, Störungen zu widerstehen, darauf zu reagieren und sich davon zu erholen. Der Schwerpunkt von Zero Trust auf kontinuierlicher Überprüfung und Zugriff hilft, die Angriffsfläche zu minimieren, Bedrohungen frühzeitig zu erkennen und die Auswirkungen von Zwischenfällen zu reduzieren. Denken Sie daran, dass die Cyber-Resilienz ein fortlaufendes Unterfangen ist, das eine ständige Anpassung und Verbesserung erfordert, da sich die Bedrohungslandschaft weiterentwickelt.