Confianza cero: por qué le temen los ciberdelincuentes

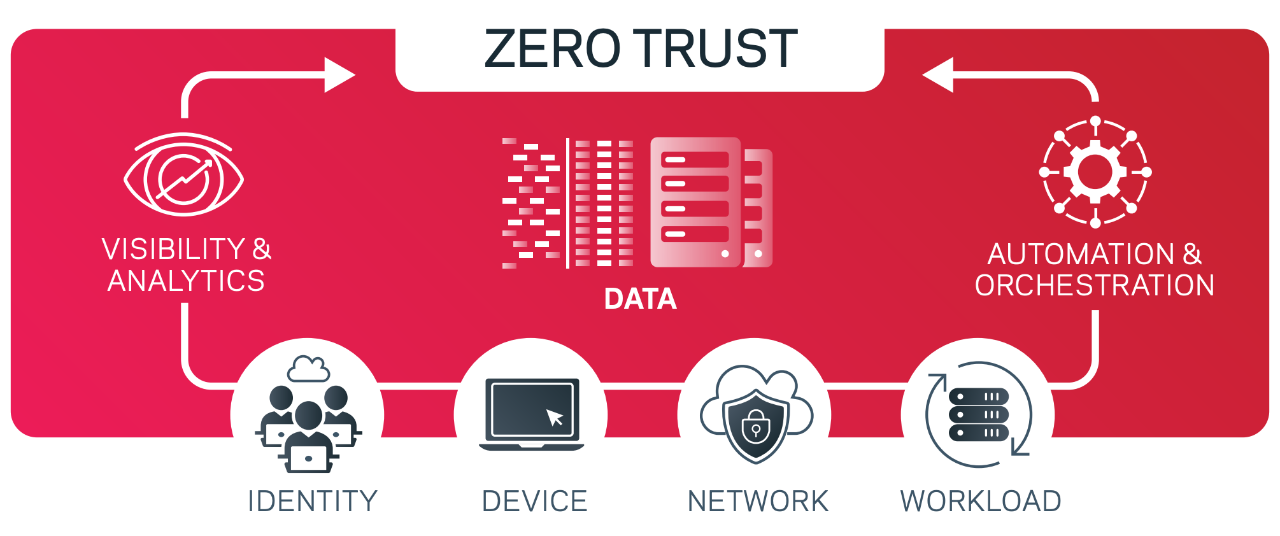

La amenaza de delincuentes cibernéticos es generalizada. Los malos ejecutares tienen el potencial de causar grandes daños y dejar a su organización en un estado expuesto. Al adoptar de manera proactiva una mentalidad de confianza cero (una mentalidad de nunca confiar, siempre verificar), puede mejorar su resiliencia cibernética.

Los ciberdelincuentes harán todo lo posible para obtener acceso a inicios de sesión y credenciales. Utilizarán tácticas para penetrar puntos de entrada vulnerables en su infraestructura. Una estrategia de confianza cero protege su sistema con controles de acceso rigurosos.

Haz clic para acceder a la infografía.

Bloquee sus datos usando confianza cero

Considera las siguientes acciones:

Identifique y clasifique sus datos.

Comience por obtener una comprensión integral de sus activos digitales. Incluya dispositivos, aplicaciones, datos y componentes de red. Clasifique y priorice los datos en función de la sensibilidad, el impacto operativo y el valor empresarial.

Haga clic para ver nuestra confianza cero TL;DR

Segmente y microsegmente su red.

Puede reducir el impacto de una fuga de datos dividiendo su red en segmentos más pequeños y aislados. Limite el movimiento lateral dentro de su red, en caso de una fuga. La microsegmentación le permite hacer cumplir el acceso con funciones como el control de acceso basado en roles (RBAC).

Aísle las copias de seguridad y utilice servidores aislados para separarlas lógicamente y físicamente del centro de datos principal. La automatización de los servidores aislados ofrece flexibilidad para mover la información replicada a un almacenamiento de escritura altamente seguro, listo para muchos (WORM).

En el desafortunado caso de un ataque o una interrupción, necesita copias de seguridad confiables para restaurar rápidamente los datos y recuperar la información perdida. Es por eso que las copias de seguridad inmutables también son una parte importante de su estrategia de defensa. No solo garantizan que el malware malicioso permanezca contenido, sino que garantiza una recuperación rápida en caso de que se produzca un desastre.

Si aún no está usando una, considere una estrategia de copias de seguridad inmutable 3-2-1. Este enfoque utiliza tres copias de seguridad en dos lugares distintos, con al menos una en una ubicación externa inmutable. Separar las copias de seguridad del sistema principal reduce las posibilidades de propagación de malware. Veritas automatiza la seguridad de las copias de seguridad, el cumplimiento de las regulaciones y la protección contra el acceso no autorizado o la manipulación.

Implementar la gestión de acceso.

Una práctica sólida de gestión de identidad y accesos (IAM) incluye autenticación multifactor (MFA), políticas de contraseñas sólidas y acceso justo a tiempo. Otorga a los usuarios el menor privilegio necesario para realizar tareas. Revise regularmente el acceso y revoque el acceso según sea necesario. Las soluciones de Veritas tienen un proceso firmado digitalmente y una arquitectura segura que garantiza que solo los procesos permitidos se ejecuten en el sistema.

Monitoree su red, dispositivos y datos.

Esté atento a los signos de acceso no autorizado y actividad sospechosa. La IA y el aprendizaje automático pueden detectar anomalías de datos y malware, lo que le permite identificar amenazas potenciales en tiempo real para responder rápidamente y contener violaciones.

Veritas alerta a los administradores para que tomen medidas inmediatas contra posibles actividades maliciosas, ya que evalúa los trabajos de copia de seguridad casi en tiempo real. La detección de anomalías basada en IA le avisa de cambios inesperados, garantizando que pueda tomar medidas antes de que se produzca un bloqueo. Esta capacidad está disponible en cualquier NetBackup Server y no necesita infraestructura adicional para el postprocesamiento.

Aplicaciones seguras.

Proteja sus aplicaciones con autenticación y autorización seguras. Utilice un entorno de recuperación aislado (IRE), servidores aislados y depósitos de datos. Un IRE separa los datos más importantes del resto del sistema. De esta manera, si alguien ataca el sistema, no puede acceder a esos datos críticos. Una IRE también se centra en la contención y la limitación del impacto de una violación, y lo ayuda a cumplir con el cumplimiento normativo de la verificación continua y el estricto control de acceso.

Si bien el IRE mantiene fuera a los malos ejecutores, Veritas también utiliza una depósito de datos inmutable para mantenerlo intacto mientras lo necesite. Aquí es donde reside su servidor aislado. Es un lugar seguro donde nadie puede cambiar o destruir los datos. Un IRE suele suponer un costo adicional, pero puede ser un elemento integrado en su solución de Veritas. Sin costos adicionales de infraestructura o licencias, es una oportunidad para reducir el costo total de las operaciones. Los dispositivos Veritas también emplean el cifrado AES de 256 bits para los datos en movimiento y en reposo, con cifrado de cliente opcional para mayor tranquilidad. Veritas también cumple con los requisitos FIPS 140-2 para el cumplimiento del gobierno.

Para mayor seguridad, puede movilizar un sistema de prevención de intrusiones (IPS) o un sistema de detección de intrusiones (IDS). Un IPS/IDS se centra en el monitoreo continuo, los estrictos controles de acceso y la verificación de las actividades de la red. Puede mejorar la eficacia de su estrategia de cero confianza centrándose en la detección de amenazas.

Audite los sistemas y ponga a prueba su estrategia de recuperación.

Revise y evalúe continuamente su estrategia de cero confianza para identificar vulnerabilidades. Esto le permite optimizar la mejor protección de datos y una rápida recuperación y disponibilidad. Alinee sus recursos con sus prioridades operativas para mantener la resiliencia y continuidad.

Comience

La adopción de un enfoque de confianza cero crea un marco de ciberseguridad que se alinea con los principios de resiliencia: la capacidad de resistir, responder y recuperarse de las interrupciones. El énfasis en la confianza cero en la verificación y el acceso continuos ayuda a minimizar la superficie de ataque, detectar amenazas de forma temprana y reducir el impacto de los incidentes. Recuerde que la resiliencia informática es un esfuerzo continuo que requiere una adaptación y mejora constantes a medida que evoluciona el panorama de amenazas.